Intel

Предстои Процесорите от следващо поколение Tiger Lake Mobility на Intel ще има технология за контрол на потока за контрол. Това ще служи като ефективен шлюз за спиране на множество видове зловреден софтуер. Функцията Intel CET по същество управлява потока от операции вътре в процесора и гарантира, че зловредният софтуер няма достъп до множество приложения през процесора.

Редовно е установено, че процесорите на Intel съдържат уязвимости в сигурността. Въпреки че компанията е издала корекции за намаляване на риска, по-голямата част от решенията са имали малко отрицателно въздействие върху производителността. Изглежда, че Intel активно отстранява ситуацията. Предстоящите процесори Tiger Lake, които са базирани на усъвършенствания 10nm Node, ще бъдат вградени с CET за справяне с рисковете, преди да проникнат в системата. Технологията е на около четири години.

Как CET ще защити процесори и компютри на Intel Tiger Lake Mobility

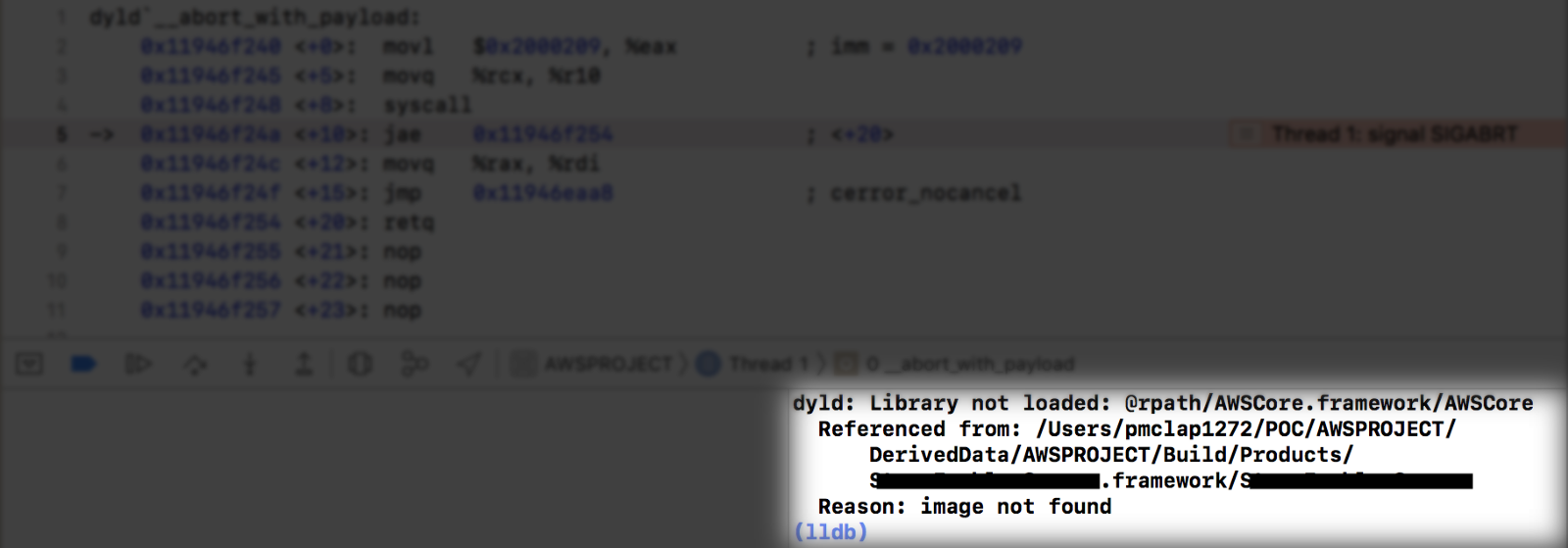

Технологията за контрол на потока за управление или CET се занимава с „контрол на потока“, термин, използван за описание на реда, в който се изпълняват операции в процесора. Традиционно зловредният софтуер, който се опитва да се стартира на устройство, се опитва да преследва уязвимости в други приложения, за да отвлече контролния им поток. Ако бъде открит, зловредният софтуер може да вмъкне своя злонамерен код, за да се изпълнява в контекста на друго приложение.

Процесорите от следващо поколение Tiger Lake Mobility на Intel ще разчита на CET за защита на контролния поток чрез два нови механизма за сигурност. CET има Shadow Stack и Indirect Branch Tracking, за да гарантира, че зловредният софтуер не може да продължи. Shadow Stack по същество прави копие на планирания поток за управление на приложението и съхранява стека на сенките в защитена зона на процесора. Това гарантира, че не се извършват неоторизирани промени в предвидения ред за изпълнение на приложението.

#Intel стартира #AntiMalwareCETTechnology за своите Tiger Lake процесори - https://t.co/7WjGlNJAZf

- Techpopx (@TechpopX) 15 юни 2020 г.

Непрякото проследяване на клонове ограничава и предотвратява добавянето на допълнителни защити към способността на приложението да използва таблици за прескачане на процесора. Това са по същество местоположения в паметта, които често (повторно) се използват или преназначават в контролния поток на приложението.

Shadow Stack ще предпази компютрите от често използвана техника, наречена Return Oriented Programming (ROP). При тази техника зловредният софтуер злоупотребява с инструкцията RET (return), за да добави собствен злонамерен код към легитимен поток за управление на приложението. От друга страна, непрякото проследяване на разклонения предпазва от две техники, наречени Jump ориентирано програмиране (JOP) и Call Oriented Programming (COP). Злонамереният софтуер може да се опита да злоупотреби с инструкциите за JMP (скок) или CALL, за да отвлече таблици за прескачане на легитимно приложение.

Разработчиците са имали достатъчно време да добавят своя софтуер и да усвоят CET, твърди Intel:

Функцията CET беше публикувана за първи път през 2016 г. Следователно производителите на софтуер са имали време да коригират своя код за първата серия процесори Intel, които ще я поддържат, твърди компанията. Сега Intel трябва да достави процесори, които поддържат инструкции CET. Приложенията и платформите, включително други операционни системи, могат да активират поддръжка и да се включат за защитата, която CET осигурява.

Добро обяснение на @intel ТОВА #сигурност #tech който изключва критичната уязвимост # Зловреден софтуер . CET ще бъде на разположение през # лаптопи с мобилни процесори Intel Tiger Lake, очаквани за празничния сезон. https://t.co/OU2yZvzP3q

- MikeFeibus - Бъдете здрави, хора! (@MikeFeibus) 15 юни 2020 г.

Intel избра 10nm Тигрово езеро, правилното развитие на микроархитектурата на производителя на процесора за дълго време, за включване на хардуерната функция за защита от зловреден софтуер. Компанията увери, че технологията ще бъде достъпна и в настолни и сървърни платформи.

Етикети intel