Oracle

Две уязвимости, обозначени CVE-2018-2998 и CVE-2018-2933 са открити от Денис Анджакович от PulseSecurity, който използва Oracle WebLogic Server SAML и WLS Core Components, съответно, за достъп и модифициране на данни до ограничена степен.

Две уязвимости бяха открити в механизма за удостоверяване на доставчика на услуги на Oracle WebLogic SAML. Чрез вмъкване на XML коментар в SAML

NameIDтаг, нападателят може да принуди доставчика на услуги SAML да влезе като друг потребител. Освен това WebLogic не изисква подписани SAML твърдения в конфигурацията по подразбиране. Чрез пропускане на частите за подпис от твърдение на SAML, нападателят може да създаде произволно твърдение за SAML и да заобиколи механизма за удостоверяване.

Денис Анджакович - Пулсова сигурност

Установено е, че Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0 е уязвим към тези уязвимости, въпреки че са установени, че са засегнати и три други версии: 10.3.6.0, 12.1.3.0 и 12.2.1.2.

В матрица за оценка на риска публикувана от Oracle, уязвимостта на CVE-2018-2998 е оценена за локално използване на компонента SAML. Според CVSS версия 3.0 , тази уязвимост получи базов резултат 5,4 от 10, като се оценява като общо нисък рисков фактор за манипулация. В същата оценка беше оценена уязвимостта на CVE-2018-2933, за да се използват компонентите на WLS Core от локални сървърни устройства. Уязвимостта получи малко по-ниска базова оценка от 4,9 от възможните 10. Документ с идентификатор 2421480.1 беше публикуван от Oracle за своите потребители с инструкции за смекчаване на тази уязвимост. Този документ е достъпен за администраторски акаунти на Oracle, след като влязат.

Езикът за маркиране на твърдения за сигурност на Oracle (SAML) описва рамка, която улеснява споделянето на информация за удостоверяване на множество устройства в една и съща мрежа, позволявайки на едно устройство да действа от страна на друго. Той потвърждава удостоверяването и упълномощаването на потребителите: дали те са легитимни и дали имат необходимите разрешения за извършване на заявените действия. По-често този протокол се използва за настройване на единичен вход за потребители и доставчиците на SAML управляват сървъра или администраторското устройство, което разпределя тези идентификационни данни. Веднъж удостоверено и упълномощено, SAML утвърждаването в XML позволява изпълнението на зададената потребителска задача. SAML 2.0 е зададен като стандарт за този процес на удостоверяване и упълномощаване на компютри от 2005 г. и това е стандартът, използван от Oracle WebLogic Servers в приложенията, които те създават.

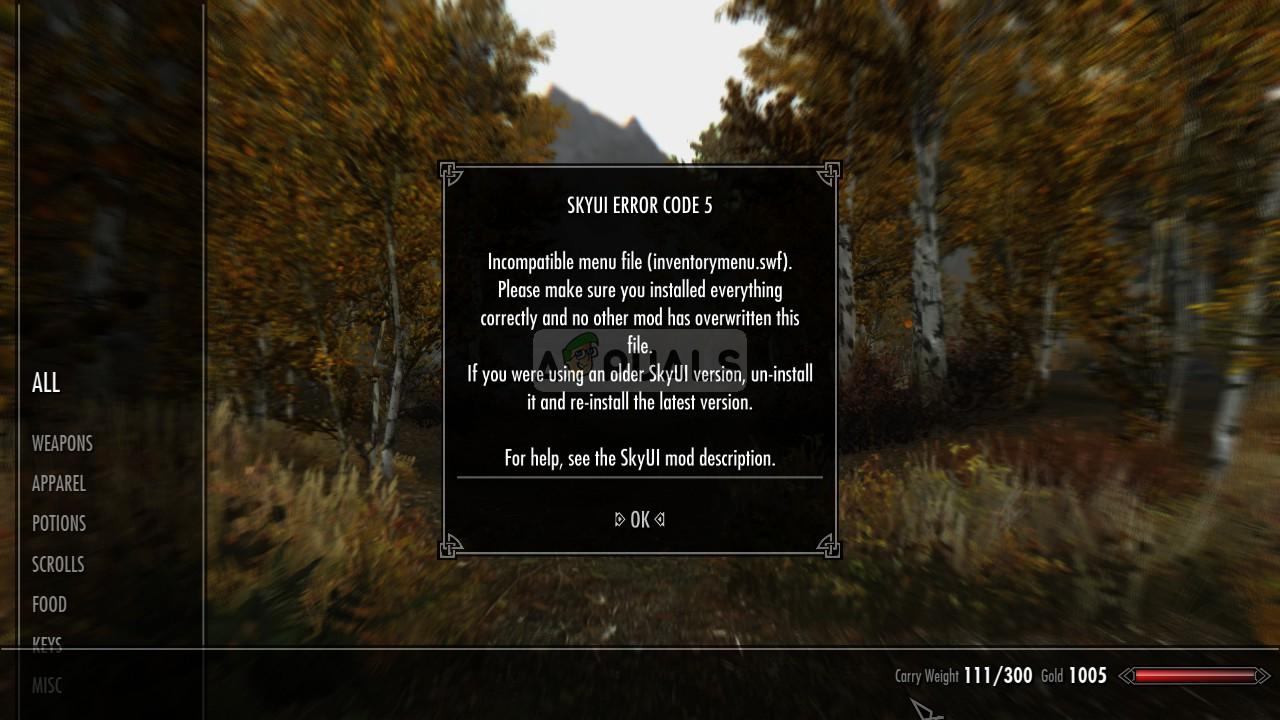

Работейки ръка за ръка с уязвимостта, открита в основните компоненти на WebLogic Server, беше установено, че двете уязвимости се възползват от факта, че WebLogic не изисква подписани твърдения по подразбиране. Уязвимостите са манипулирали механизма за удостоверяване и упълномощаване, като са вмъкнали произволен XML коментар в маркера за ИД на име, принуждавайки системата да разреши влизането в акаунт на друг потребител, без да анулира подписа на заявлението SAML, тъй като сървърът само проверява низа след коментара, както е показано По-долу.

атакерадминВ настройките за конфигурация на сървъра на администратор, ако SingleSignOnServicesMBean.WantAssertionsSigned атрибутът е деактивиран или не е необходим, както е случаят по подразбиране, подписът не е проверен и удостоверяването може да бъде заобиколено, за да позволи на някой да влезе като потребител по избор. Хакерите могат да използват тази уязвимост за достъп до мощни акаунти в системата, за да нарушат системните настройки, да извлекат данни или да повредят сървъри. В тази настройка по подразбиране, която не изисква подписи, следният код (съкратен за четливост), споделен от Импулсна сигурност показва как хакер може да влезе като „администратор“:

УДАЛЕНО УДАЛЕНО admin WLS_SP urn: oasis: names: tc: SAML: 2.0: ac: classes: PasswordProtectedTransportЗа да се справи с тази уязвимост и предходната, открита заедно, Oracle поиска потребителите да актуализират съответния компонент на Oracle на своя продукт с критичния кръп за Oracle Fusion Middleware от юли 2018 г.

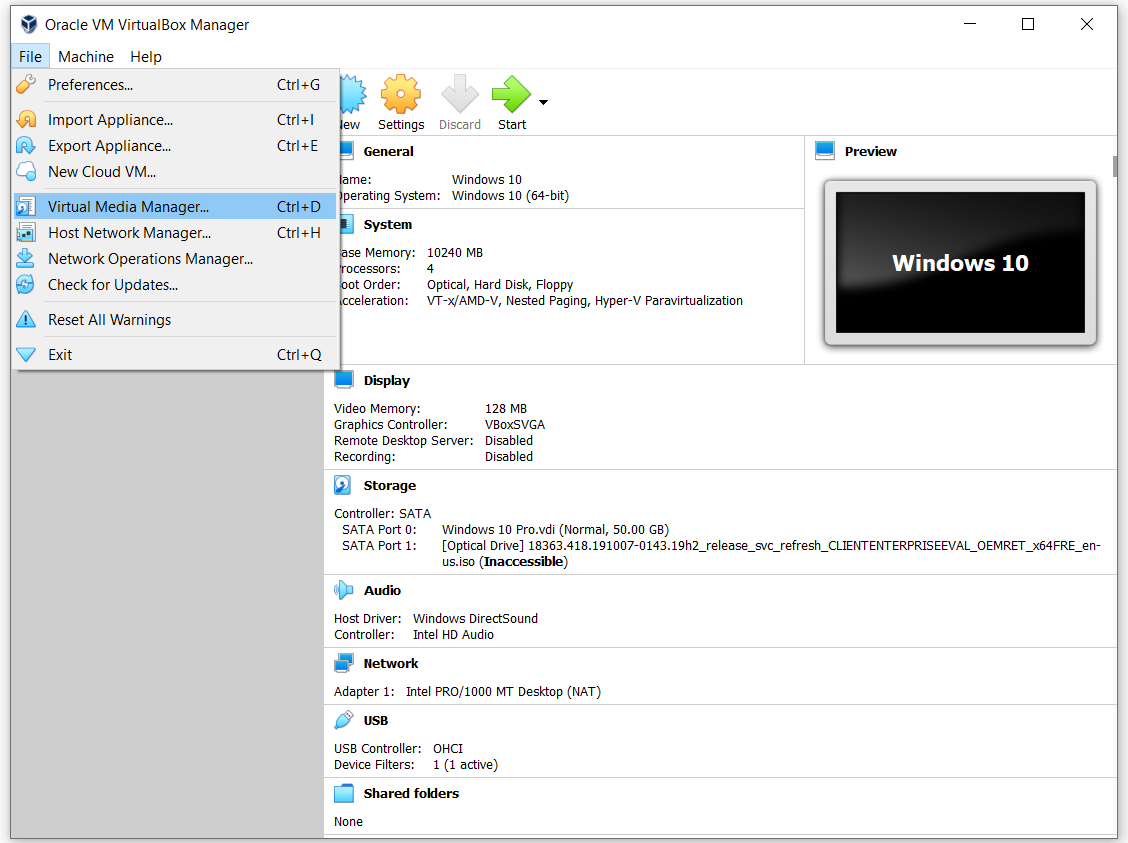

![[FIX] Грешка в VirtualBox NS_ERROR_FAILURE](https://jf-balio.pt/img/how-tos/91/virtualbox-error-ns_error_failure.png)