Dropbox

В решението за съхранение в облак: Dropbox е открита уязвимост за отвличане на DLL и изпълнение на код. Уязвимостта се срещна за първи път по-рано тази седмица, след като беше установено, че засяга версията на Dropbox 54.5.90. Оттогава уязвимостта е изследвана и проучена, като сега стига до първите линии на информация, за да се пазят потребителите.

Според подробностите за експлоатацията, публикувани от ZwX Security Researcher, се установява, че уязвимостта съществува в DropBox за Windows, във версията на приложението 54.5.90, както беше посочено по-рано. Уязвимостта идва от дупки и несъответствия в 4 конкретни библиотеки. Тези библиотеки са: cryptbase.dll, CRYPTSP.dll, msimg32.dll и netapi32.dll. Уязвимостите възникват поради свобода на действие в тези библиотеки и се връщат към въздействието и причиняват неизправност на същите тези библиотеки, което води до цялостно връщане на облачната услуга Dropbox.

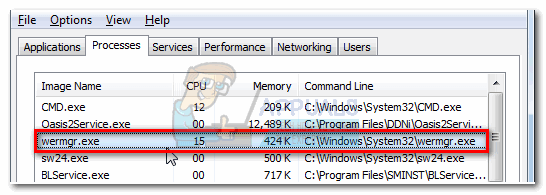

Уязвимостта е дистанционно използваема. Тя позволява на неудостоверен злонамерен атакуващ да използва уязвимостта при зареждане на DLL, като модифицира въпросните DLL повиквания, така че злонамерено създаденият DLL файл да бъде погрешно отворен с повишени разрешения (както се предоставя за системни DLL файлове). Потребител, чието устройство се подлага на този експлойт, няма да го осъзнае, докато процесът не бъде експлоатиран за инжектиране на зловреден софтуер в системата. Инжектирането и изпълнението на DLL се изпълнява във фонов режим, без да се изисква въвеждане от потребител за стартиране на произволен код.

За да се възпроизведе уязвимостта, следва доказателството на концепцията, че първо трябва да се сглоби злонамерен DLL файл и след това да се преименува, за да изглежда като традиционен DLL файл на Dropbox, който услугата обикновено използва в системата. След това този файл трябва да бъде копиран в папката Dropbox в устройството с Windows C под Program Files. След като Dropbox бъде стартиран в този контекст, той ще извика DLL файл на манипулирания съименник и след като злонамереният файл бъде изпълнен на негово място чрез объркване на заглавието, кодът на създадената DLL ще се изпълни, което позволява достъп на отдалечен атакуващ до системата за допълнително изтегляне и разпространение на зловреден софтуер.

За да се справи с всичко това, за съжаление, все още няма публикувани стъпки, техники или актуализации от доставчика, но може да се очаква актуализация много скоро поради критичната степен на сериозност на риска от подобен експлойт.

Етикети dropbox