Apple, Inc., C-Net

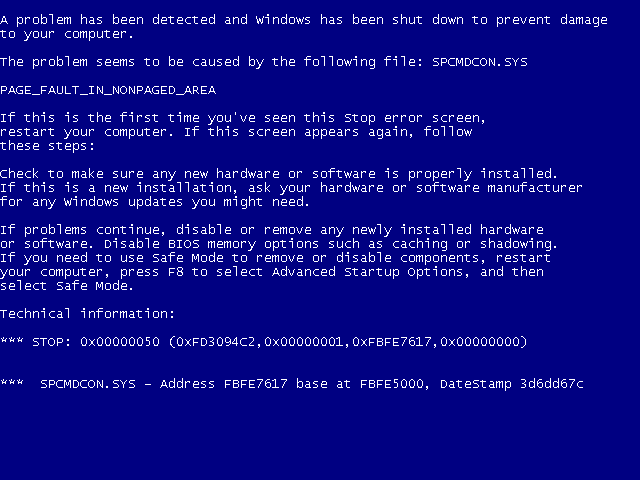

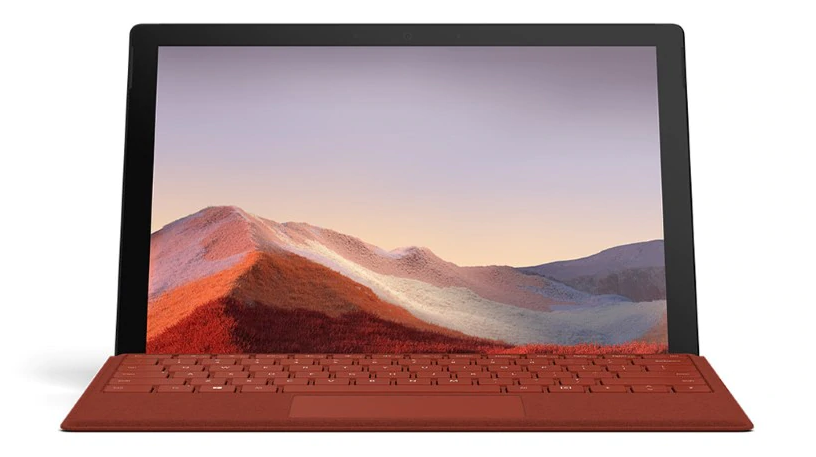

Докато macOS има репутацията на функционираща като защитена среда на Unix, изглежда, че разработчиците на трети страни теоретично биха могли да използват API за подписване на код на Apple, за да подлъжат услугите за сигурност на операционната система. Тогава тези инструменти може да вярват неправилно, че вграденият злонамерен код е подписан от Apple и следователно е безопасно да се изпълнява независимо от това, което прави.

Подписването на код е отличен начин за премахване на ненадежден код, така че единствените процеси, работещи в системата, да са тези, които са безопасни за изпълнение. Както macOS, така и iOS използват подписи за сертифициране на двоични файлове на Mach-O, както и на пакети приложения, но изглежда експертите по-рано през седмицата са намерили начин да подкопаят тази система.

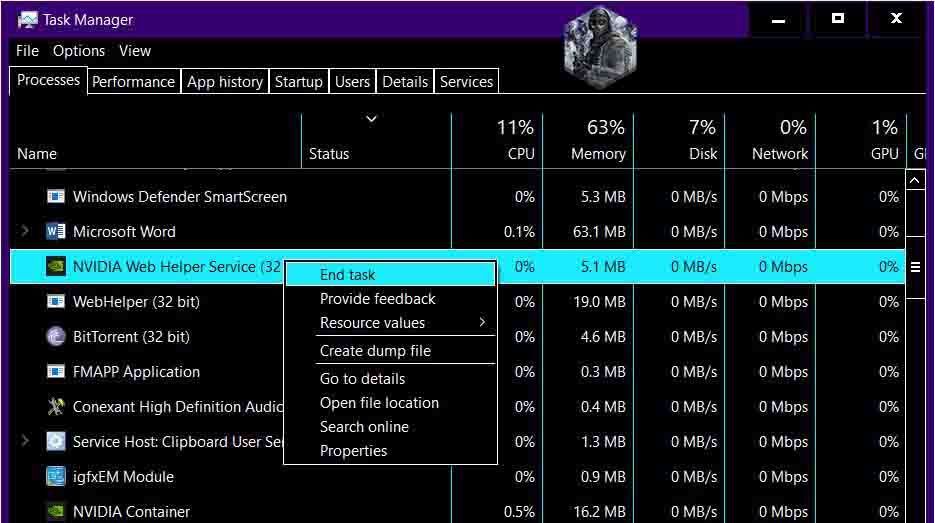

Според изследователи на infosec, преобладаващата част от продуктите за сигурност използват дефектен метод за проверка на криптографски подписи, които ги карат да виждат потенциално неподписан код, подписан от Apple.

Изглежда, че собствените инструменти на Apple са внедрили правилно API. Следователно методът за използване на уязвимостта е малко странен и разчита поне отчасти на това как работят двоичните файлове с мазнини.

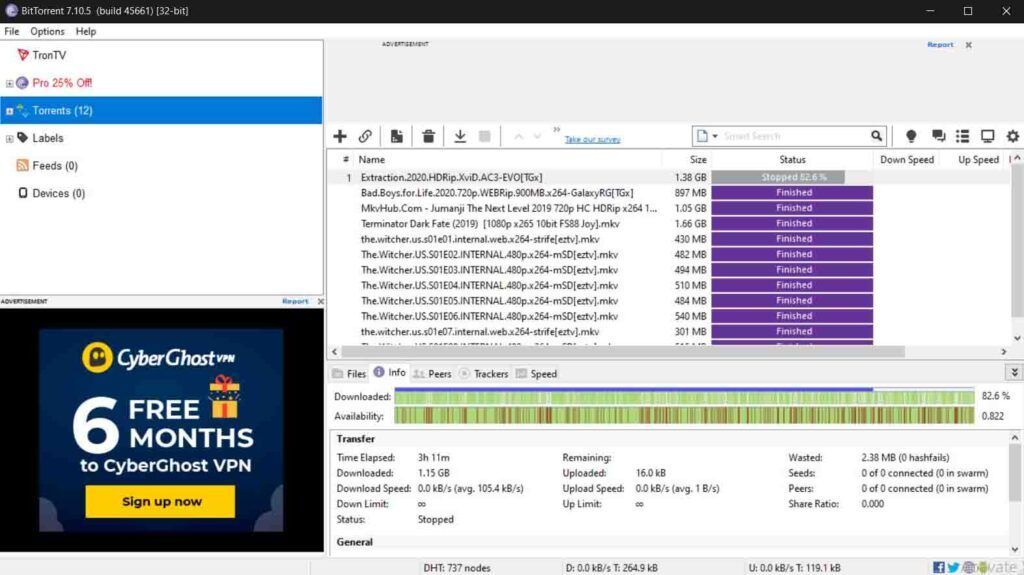

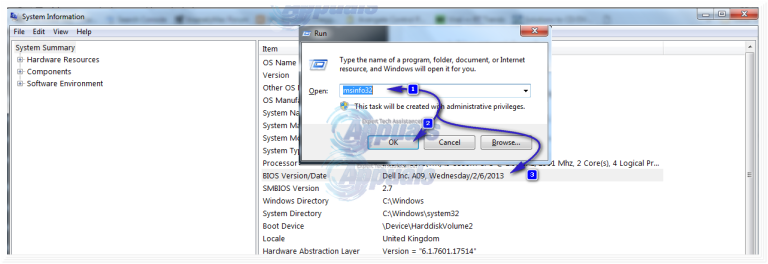

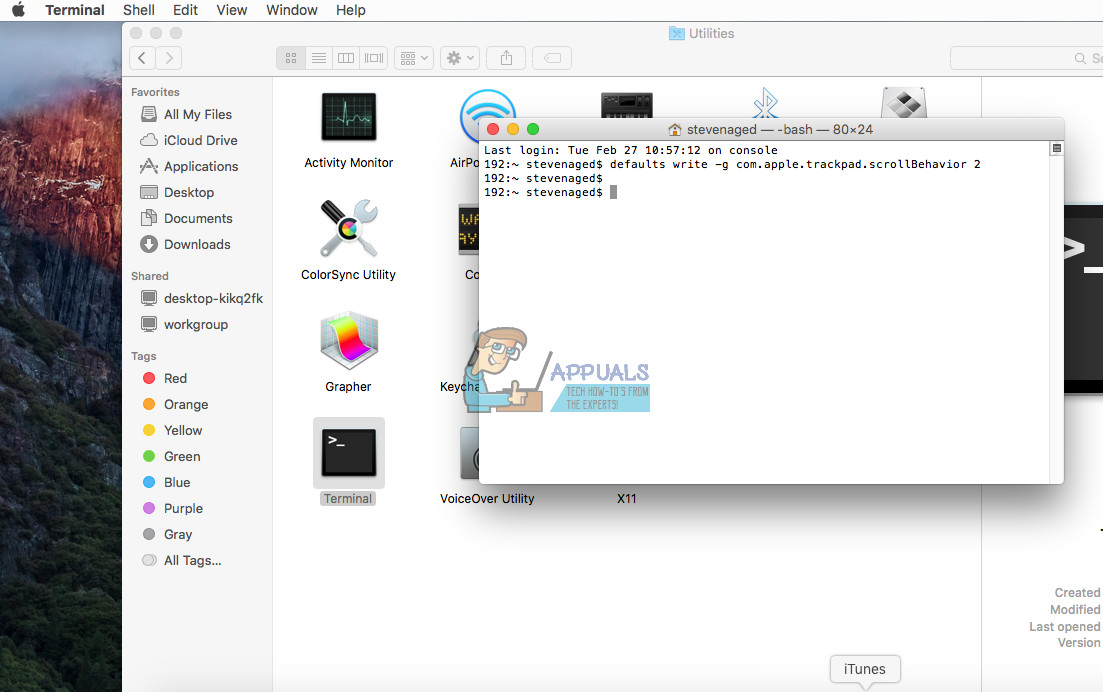

Например, един изследовател на сигурността комбинира легитимна програма, подписана от Apple, и я смеси с двоичен файл, който беше компилиран i386, но за компютри Macintosh от серия x86_64.

Следователно нападателят ще трябва да вземе легитимен двоичен файл от чиста инсталация на macOS и след това да добави нещо към него. След това редът на процесора в новия двоичен файл трябва да бъде зададен на нещо странно и невалидно, за да изглежда, че не е роден за хост чипсета, тъй като това ще инструктира ядрото да прескочи законния код и да започне да изпълнява произволно процеси, които се добавят по-късно по линията.

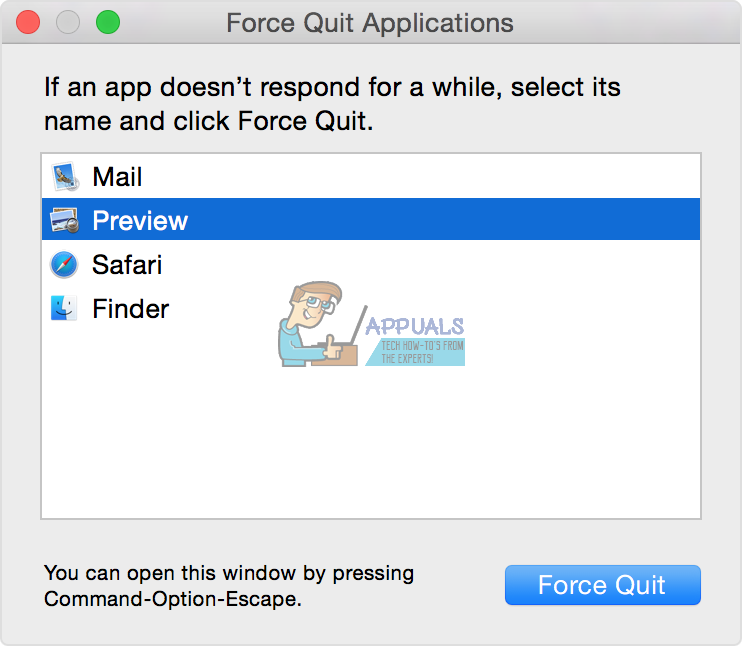

Собствените инженери на Apple обаче не гледат на уязвимостта толкова на заплаха, колкото към момента на писането. Това ще изисква социално инженерство или фишинг атака, за да накара потребителите да разрешат инсталирането на експлойт. Въпреки това редица разработчици на трети страни или са издали корекции, или планират да ги издадат.

Потребителите, които използват каквито и да било засегнати инструменти за сигурност, се приканват да актуализират веднага щом станат налични корекции, за да се предотвратят бъдещи проблеми, въпреки че все още няма известна употреба на този експлойт.

Етикети Сигурност на Apple macOS