WordPress. Поръчка

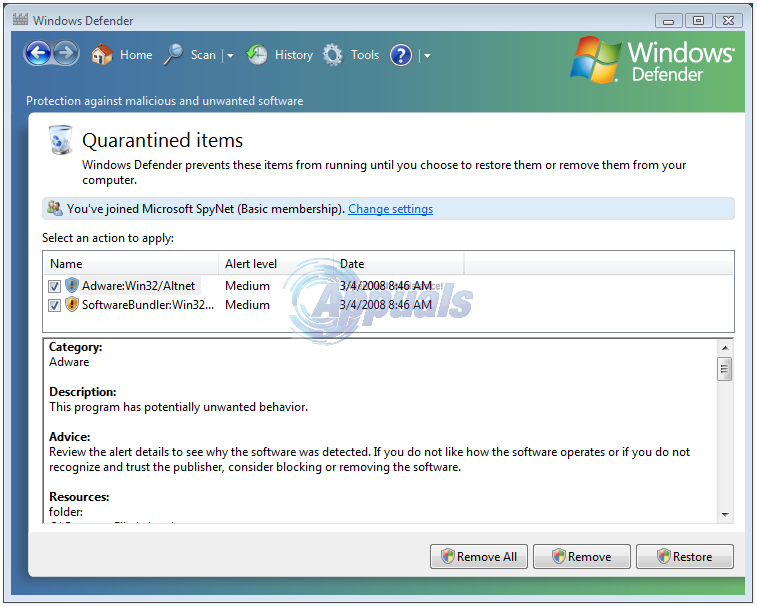

Уебсайтовете, които използват популярни системи за управление на съдържанието (CMS) като Joomla и WordPress, са обект на скрипт за инжектор на код и пренасочване. Очевидно новата заплаха за сигурността изпраща нищо неподозиращи посетители към автентично изглеждащи, но силно злонамерени уебсайтове. След като бъде успешно пренасочен, заплахата за сигурност след това се опитва да изпрати заразения код и софтуер до целевия компютър.

Анализаторите на сигурността разкриха изненадваща заплаха за сигурността, насочена към Joomla и WordPress, две от най-популярните и широко използвани CMS платформи. Милиони уебсайтове използват поне една от CMS за създаване, редактиране и публикуване на съдържание. Сега анализаторите предупреждават собствениците на уебсайтове Joomla и WordPress за злонамерен скрипт за пренасочване, който тласка посетителите към злонамерени уебсайтове. Юджийн Возняк, изследовател по сигурността в Sucuri, подробно посочи злонамерената заплаха за сигурността че е разкрил на уебсайт на клиент.

Новооткритата заплаха за инжектор .htaccess не се опитва да осакати хоста или посетителя. Вместо това засегнатият уебсайт непрекъснато се опитва да пренасочи трафика на уебсайта към рекламни сайтове. Въпреки че това може да не звучи много вредно, инжекторният скрипт също се опитва да инсталира злонамерен софтуер. Втората част от атаката, в комбинация с легитимно изглеждащи уебсайтове, може сериозно да повлияе на доверието на хоста.

Joomla, както и уебсайтовете на WordPress, много често използват файловете .htaccess, за да правят промени в конфигурацията на ниво директория на уеб сървър. Излишно е да споменавам, че това е доста важен компонент на уебсайта, тъй като файлът съдържа основна конфигурация на хост уеб страницата и нейните опции, които включват достъп до уебсайт, пренасочвания на URL адреси, съкращаване на URL адреси и контрол на достъпа.

Според анализаторите на сигурността зловредният код злоупотребява с функцията за пренасочване на URL на файла .htaccess, „Докато повечето уеб приложения използват пренасочвания, тези функции също често се използват от лоши участници за генериране на рекламни импресии и за изпращане нищо неподозиращи посетители на сайтове за фишинг или други злонамерени уеб страници. '

Това, което наистина е обезпокоително, е, че не е ясно как точно нападателите са получили достъп до уебсайтовете Joomla и WordPress. Въпреки че сигурността на тези платформи е доста стабилна, след като влязат вътре, атакуващите могат доста лесно да внесат зловредния код в файловете Index.php на основната цел. Файловете Index.php са от решаващо значение, тъй като те са отговорни за предоставянето на уеб страниците на Joomla и WordPress, като стила на съдържанието и специалните базови инструкции. По същество това е основният набор от инструкции, който указва какво да се достави и как да се достави каквото и да предлага уебсайтът.

След като получат достъп, нападателите могат сигурно да засадят модифицираните файлове Index.php. След това нападателите успяха да инжектират злонамерените пренасочвания във файловете .htaccess. Заплахата за инжектор .htaccess изпълнява код, който продължава да търси .htaccess файла на уебсайта. След намиране и инжектиране на злонамерения скрипт за пренасочване, заплахата задълбочава търсенето и се опитва да търси повече файлове и папки за атака.

Основният метод за защита срещу атаката е изцяло да изхвърли използването на .htaccess файл. Всъщност поддръжката по подразбиране за .htaccess файлове беше премахната, започвайки с Apache 2.3.9. Но няколко собственици на уебсайтове все още избират да го активират.

![[FIX] WOW Грешка # 134 (0x85100086) Фатално състояние](https://jf-balio.pt/img/how-tos/40/wow-error-134-fatal-condition.png)