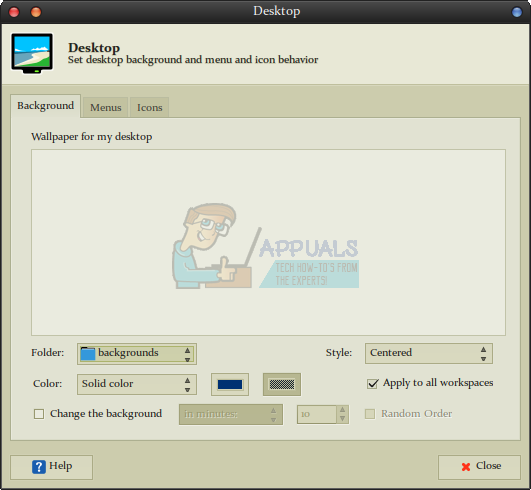

Универсален медиен сървър. Нарязване на шнур

Открита е външна уязвимост за обработка на външни обекти на XML от Крис Мобърли в механизма за синтактичен анализ на XML на версия 7.1.0 на Universal Media Server. Уязвимостта, разпределена на запазения етикет CVE-2018-13416 , засяга протокола за откриване на проста услуга (SSDP) и функционалността на Universal Plug and Play (UPnP) на услугата.

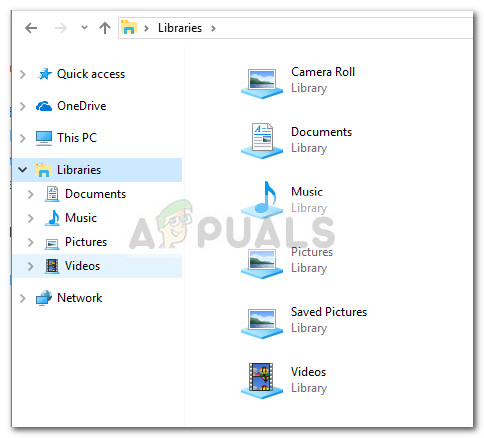

Universal Media Server е безплатна услуга, която предава аудио, видео и изображения на устройства, поддържащи DLNA. Той работи добре със Sony PlayStation 3 и 4, Xbox 360 и One на Microsoft и голямо разнообразие от смартфони, интелигентни телевизори, интелигентни дисплеи и интелигентни мултимедийни плейъри.

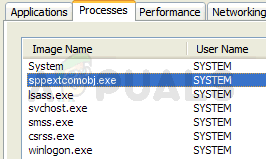

Уязвимостта позволява на неупълномощен хакер в същата локална мрежа да има достъп до файлове в системата със същите разрешения като упълномощения потребител, който изпълнява услугата на Universal Media Server. Атакуващият също така може да използва връзки за сървърни блокове (SMB), за да манипулира протокола за защита NetNTLM, за да изложи информация, която може да бъде преобразувана в ясен текст. Това може лесно да се използва за кражба на пароли и други идентификационни данни от потребителя. Използвайки същия механизъм, нападателят може да изпълнява команди на устройства с Windows дистанционно, като предизвиква или отговаря на протокола за защита NetNTLM.

SSDP услугата изпраща UDP мултикаст до 239.255.255.250 на порт 1900 за откриване и сдвояване на UPnP устройства. След като тази връзка бъде установена, устройството изпраща обратно местоположение за XML файл на Device Descriptor, който съдържа повече информация за споделеното устройство. След това UMS използва информация от този XML файл чрез HTTP, за да установи връзката. Уязвимостта в това се появява, когато нападателите създават свои собствени XML файлове на предвиденото място, което им позволява да манипулират поведението на UMS и комуникациите му в това отношение. Докато UMS анализира внедрения XML файл, той осъществява достъп до SMB с променливата $ smbServer, позволявайки на нападателя да използва този канал, за да предизвика или да отговори на протокола за защита NetNTLM по желание.

Рискът, който тази уязвимост представлява, е компрометирането на чувствителна информация най-малкото и дистанционното изпълнение на команди на най-високо ниво на експлойт. Установено е, че засяга версия 7.1.0 на Universal Media Server на устройства с Windows 10. Също така се подозира, че по-ранните версии на UMS са уязвими към същия проблем, но до момента е тествана само версия 7.1.0.

Най-основният експлойт на тази уязвимост изисква нападателят да зададе XML файла, за да прочете следното. Това предоставя на атакуващия достъп до протокола за сигурност NetNTLM, позволяващ странично движение през мрежата на базата на един компрометиран акаунт.

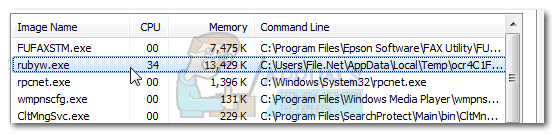

& xxe; & xxe-url; 1 0Ако нападателят използва уязвимостта, като изпълни зло-ssdp инструмент от хост и стартира netcat слушател или Impacket на същото устройство, нападателят ще може да манипулира SMB комуникациите на устройството и да извлича данни, пароли и информация в чист текст. Атакуващият може също така да извлече пълна информация от един ред от файлове от компютъра на жертвата, като настрои XML файла на Device Descriptor да чете следното:

& изпрати;Това подканва системата да се върне, за да събере друг файл data.dtd, който нападателят може да настрои да чете:

%всичко;Чрез манипулиране на тези два файла, нападателят може да извлече информация от един ред от файлове на компютъра на жертвата, като се има предвид, че нападателят задава командата да търси на определено място.

UMS е информиран за тази уязвимост в рамките на часове след откриването й и компанията е информирала, че работят по корекция, за да разрешат проблема със сигурността.

![[PS4 FIX] Не може да комуникира с помощта на SSL](https://jf-balio.pt/img/how-tos/37/cannot-communicate-using-ssl.png)