ЗАБРАВЕТЕ

По-новите уеб технологии като WebAssembly и Rust помагат да се намали значително времето, необходимо на някои процеси от страна на клиента да се завършат при зареждане на страници, но разработчиците вече пускат нова информация, която може да доведе до корекции за тези платформи за приложения през следващите седмици .

Няколко допълнения и актуализации са планирани за WebAssembly, което може хипотетично да направи някои от смекчаването на атаките на Meltdown и Spectre безполезни. Доклад, публикуван от изследовател от Forcepoint, подсказва, че модулите WebAssembly могат да се използват за нечестиви цели и някои видове атаки за синхронизация всъщност могат да се влошат поради новите рутини, които имат за цел да направят платформата по-достъпна за кодерите.

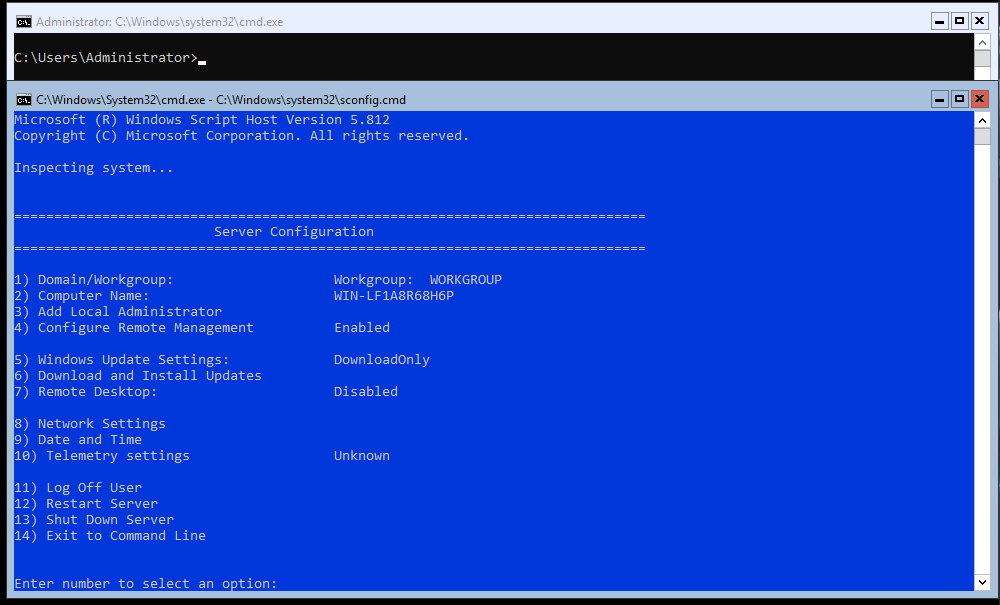

Временните атаки са подклас от експлойти на странични канали, които позволяват на наблюдател на трета страна да надникне в криптирани данни, като разбере колко време е необходимо за изпълнение на криптографски алгоритъм. Meltdown, Spectre и други свързани уязвимости, базирани на процесора, са примери за времеви атаки.

Докладът предполага, че WebAssembly ще направи тези изчисления много по-лесни. Той вече се използва като вектор за атака за инсталиране на софтуер за копаене на криптовалута без разрешение и това може да е област, в която ще са необходими нови кръпки, за да се предотврати по-нататъшна злоупотреба. Това може да означава, че може да се наложи да излязат кръпки за тези актуализации, след като бъдат пуснати за повечето потребители.

Mozilla се опита да смекчи до известна степен проблема с синхронизирането на атаки, като намали точността на някои броячи на производителността, но новите допълнения към WebAssembly може да направят това вече не ефективно, тъй като тези актуализации могат да позволят непрозрачен код да се изпълнява на машината на потребителя. Теоретично този код може първо да бъде написан на език от по-високо ниво, преди да бъде рекомпилиран във формата на байт кода WASM.

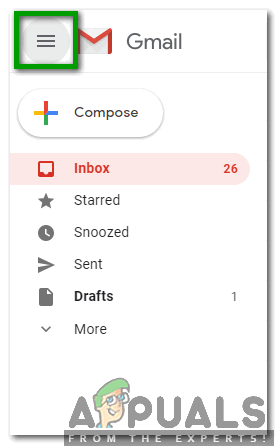

Екипът, който разработва Rust, технология, която самата Mozilla популяризира, въведе процес на разкриване в пет стъпки, както и 24-часови потвърждения по имейл за всички доклади за грешки. Въпреки че в момента техният екип по сигурността изглежда доста малък, това е повече от вероятно донякъде подобно на подхода, който много по-нови консорциуми на платформи за приложения ще предприемат, когато се занимават с подобни проблеми.

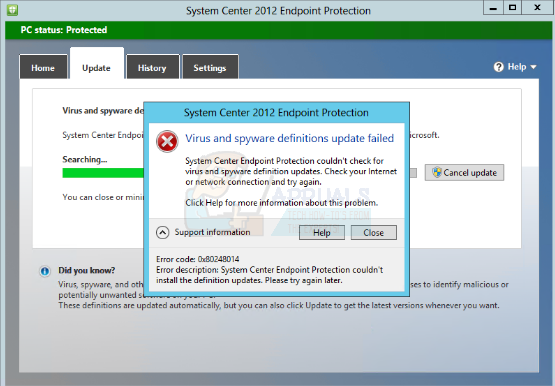

Крайните потребители се приканват, както винаги, да инсталират съответни актуализации, за да намалят общия риск от развитие на уязвимости, свързани с експлойти, базирани на процесора.

Етикети уеб сигурност