Intel, ExtremeTech

Свързана с Intel уязвимост в сигурността, считана за CVE-2018-3665, създаде доста вълнение, когато много организации се опитаха бързо да пуснат корекции за проблема във вторник. Докато подробностите все още излизат, информацията, публикувана снощи и едва днес следобед, предполага, че някои потребители всъщност вече са в безопасност, без да са инсталирали актуализации между 11 и 14 юни.

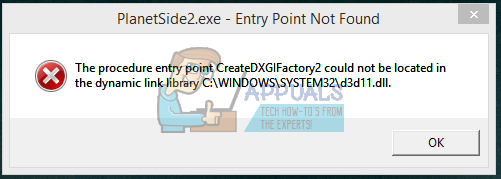

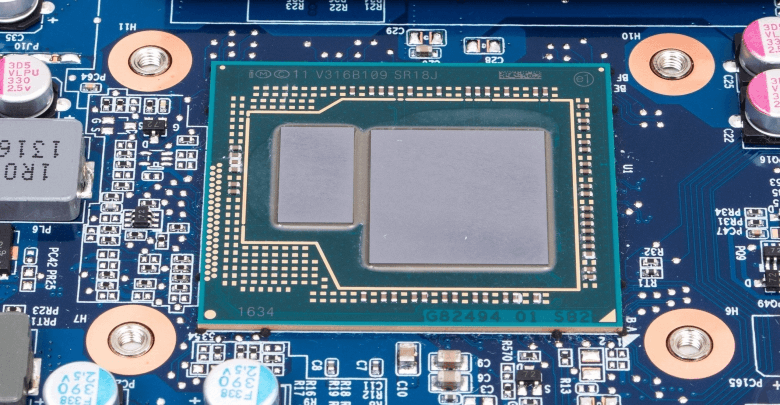

Функцията за мързеливо възстановяване на състоянието на FP, предоставена от някои чипове на Intel, може да бъде използвана винаги, когато потребителят промени между две различни приложения. Софтуерът на операционната система, който използва тази инструкция вместо правилно запазване и възстановяване, теоретично може да позволи изтичане на данни.

Инженерите на Intel продължиха да препоръчват на разработчиците да използват Eager FP вместо Lazy FP техника при превключване на приложения. Добрата новина е, че най-новите версии на GNU / Linux не са засегнати от уязвимостта.

Всеки, който използва версия на ядрото 4.9 или по-нова, не може да разлива никакви данни, дори ако работи с компрометиран процесор. Експертите по сигурността на Linux работят върху пренасянето на корекции към по-ранните версии на ядрото, което е жизненоважно, за да се гарантира, че повечето потребители са защитени. Потребителите на повечето дистрибуции може да са на по-старо ядро и поради това се нуждаят от актуализация, за да отстранят проблема.

Експертите по сигурността смятат, че някои други внедрения на Unix също са имунизирани само ако потребителите изпълняват най-новите версии на своята операционна система. Например, ‘3665 не влияе на най-новите завъртания на DragonflyBSD или OpenBSD. Инженерите също така заявиха, че потребителите на Red Hat Enterprise Linux 7 не се влияят, докато използват пакета kernel-alt, въпреки че потребителите на стандартния RHEL 7 трябва да актуализират.

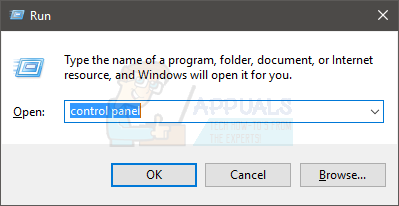

Техните представители също споменаха, че машини, работещи с RHEL на хардуер, захранван от оборудване на AMD, не се задействат. Разработчиците заявиха, че потребителите, които зареждат ядрото на Linux на по-стари процесори с параметър ‘eagerfpu = on’, вече са смекчили проблема.

Дори ако дадена инсталация е уязвима на ‘3665, това не означава, че всъщност ще се случи нещо злонамерено. За да се случи, в него трябва да бъде вграден злонамерен софтуер. Ако случаят беше такъв, споменатата инфекция би могла да премахне само малки количества данни всеки път, когато дадено приложение е било превключено за друго, докато все още се изпълнява. Независимо от това, потребителите се приканват да актуализират, за да предотвратят бъдещи проблеми, като се има предвид колко сериозен е този проблем.

Етикети intel Сигурност на Linux