Security Global 24h

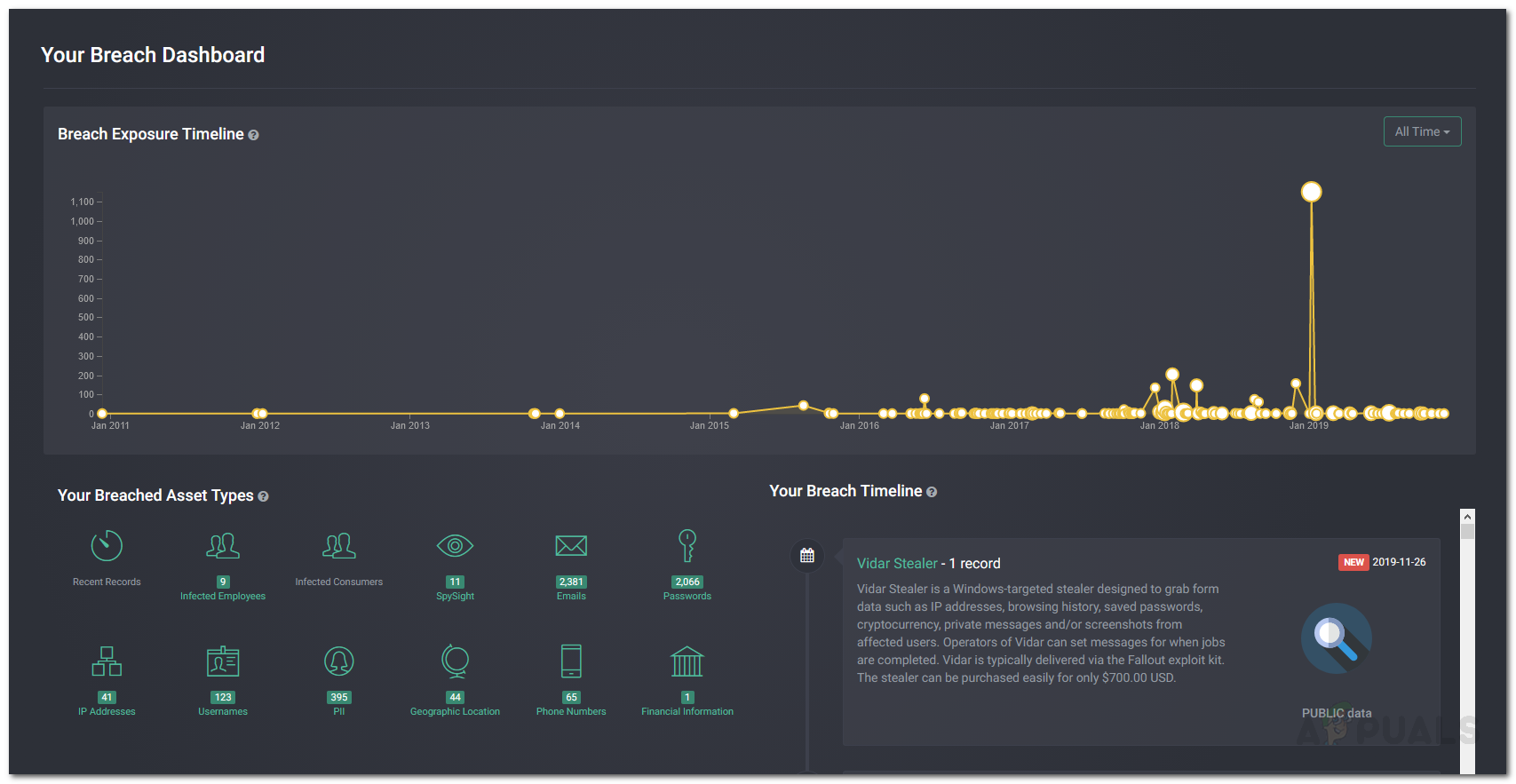

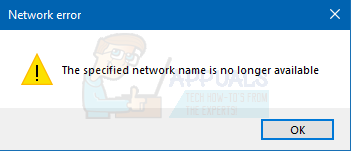

На 20тиот септември Trend Micro’s Zero Day Initiative (ZDI) стана публично достояние с информацията за уязвимост при изпълнение на премахване на код, която би позволила на хакерите да използват дефектната Jet Database Engine, за да стартират макроси през програмите на Microsoft Office и да причинят злонамерени дейности в целевия компютър. Покрихме това по-рано, можете да го прочетете тук .

Що се отнася до този проблем, ZDI пусна микропач на 21улСептември, който отстрани уязвимостта и призова Microsoft да коригира това в следващата корекция. След това ZDI направи преглед на актуализацията от октомври 2018 г. от Microsoft и установи, че недостатъкът в сигурността при отстраняване само е ограничил уязвимостта, вместо да я премахне.

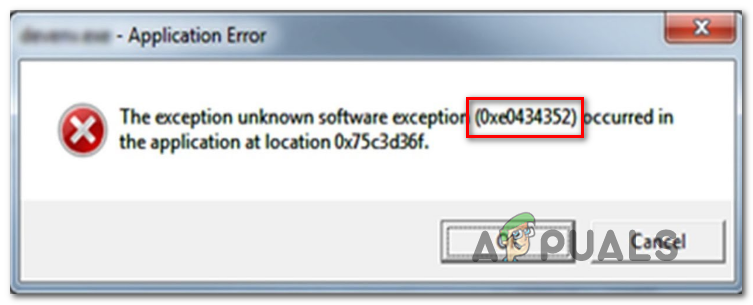

С новата кръпка атакуващите със сигурност ще имат по-трудно време да се опитват да използват уязвимостта, но това все още може да бъде използвано от специално създадени файлове на Jet Database, предназначени да генерират OOB (извън границите) грешка при запис, която ще инициира дистанционното изпълнение на кода.

С новите проблеми идват и нови решения, тъй като защитата на ACROS с тяхното разделение 0patch пусна микробач от 18 байта, който премахва уязвимостта, вместо да я ограничава чрез коригиране на уязвимия msrd3x4.dll ’Двоичен.

' На този етап ще заявим само, че установихме, че официалната корекция е малко по-различна от нашата микропреправка и за съжаление по начин, който само ограничава уязвимостта, вместо да я премахва. Ние незабавно уведомихме Microsoft за това и няма да разкрием повече подробности или доказателство за концепция, докато не издадат правилна корекция. “, Каза Митя Колшек, главен изпълнителен директор на ACROS Security.

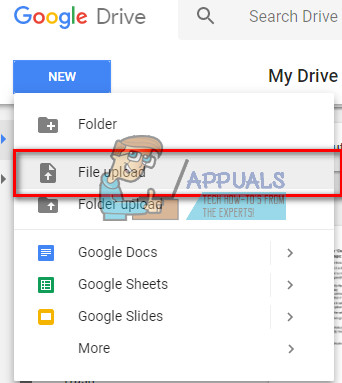

Потребителите могат да посетят уебсайта 0patch.com и могат да приложат микропача, като създадат акаунт и изтеглят агента чрез 0patch и се регистрират в агента. Можете да прочетете пълната публикация в блога и подробно обяснение как да получите микропача в блога на 0patch тук.

Етикети Microsoft Сигурност