Технологичната индустрия се опитва да поправи (или поне смекчи) двете нови уязвимости, открити от изследователите по сигурността в края на 2017 г. Топене и Спектър правят заглавия по целия свят и с добра причина - двата недостатъка засягат почти всяко устройство, задвижвано от процесор Intel, AMD или ARM, направен през последните 20 години.

Тези уязвимости могат да засегнат смартфони, настолни компютри, лаптопи, облачни сървъри и списъкът продължава. Имайте предвид, че това не е изключителен проблем на Microsoft - всички останали доставчици на операционна система са засегнати.

Какво представляват Meltdown и Spectre?

Озаглавен Топене и Спектър , двете уязвимости дават възможност на нападателя да използва критични недостатъци в съвременните процесори, за да получи достъп до защитена памет на ядрото . С правилния набор от умения, хакер може теоретично да ги използва, за да компрометира привилегированата памет на процесора и да стартира злонамерен код за достъп до изключително чувствително съдържание от паметта от него. Това съдържание в паметта може да съдържа пароли, натискания на клавиши, лични данни и друга ценна информация.

Този набор от уязвимости показва, че е възможно да се заобиколи изолация на адресното пространство - основата на целостта на процесора от 1980 г. Досега, изолация на адресното пространство се разглежда като сигурен механизъм за изолиране между потребителските приложения и операционната система и между две приложения.

Всички съвременни процесори използват поредица от основни процеси, за да помогнат за ускоряване на заявките. Топене и Спектър възползвайте се от времето на различни инструкции за извличане на чувствителна или лична информация. Докато експертите по сигурността решиха, че Spectre е по-трудно да се използва от Meltdown, изглежда, че той може да причини значително повече щети от Meltdown.

Как ви влияе?

Докато Топене заобикаля изолацията между потребителските приложения и операционната система, Спектър разкъсва изолацията между две различни приложения. Може би най-тревожното при Spectre е, че хакерите вече не се нуждаят от откриване на уязвимост в рамките на програмата - теоретично е възможно да се подмамят програми, които следват най-добрите практики, в изтичане на чувствителна информация, дори ако те имат солиден магазин за сигурност.

Ако трябва да сме напълно песимистични относно заплахата за сигурността, нито едно приложение вече не може да се счита за 100% безопасно. Въпреки че не е имало потвърдени атаки, които използват Spectre и Meltdown, шансовете хакери на черни шапки вече обмислят как да се доберат до вашите данни, като използват тези уязвимости.

Пачове за сигурност

За съжаление това е недостатък на сигурността на ниво чип, който не може да бъде отстранен изцяло с актуализация на софтуера. Тъй като изисква модификация на ядрото на операционната система, единствената постоянна корекция, която напълно ще премахне пробивите, е редизайн на архитектурата (с други думи, замяна на процесора). Това остави големите играчи в технологичната индустрия с малък избор. Тъй като те не могат да заменят процесора на всички пуснати преди това устройства, най-добрата им надежда е да намалят риска доколкото могат чрез кръпки за сигурност.

Всички доставчици на операционна система са пуснали (или ще пуснат) корекции за сигурност, за да отстранят недостатъците. Поправката обаче има цена - очаква се корекциите на защитата да забавят всички засегнати устройства някъде между 5 и 30 процента поради фундаментални промени в начина, по който ядрото на операционната система обработва паметта.

Рядко се срещат всички големи играчи в опит да поправят тези недостатъци, но това също е добър индикатор за това колко сериозен е проблемът всъщност. Без да се паникьосвате много, добра практика е да следите актуализациите на защитата и да се уверите, че предлагате на устройството си най-добрата защита, която можете срещу тези уязвимости. За да ви помогнем в това търсене, ние съставихме списък с корекции срещу двата недостатъка в сигурността.

Как да се предпазим от недостатъците на сигурността на процесора Meltdown и Spectre

По-долу ще намерите списък с начини да се предпазите от уязвимости на Meltdown и Spectre. Ръководството е разделено на поредица от подзаглавия с най-популярната гама от устройства, засегнати от тези уязвимости. Моля, следвайте ръководството, подходящо за вашето устройство, и не забравяйте да посетите отново тази връзка, тъй като ние ще актуализираме статията с нови корекции, когато бъдат пуснати.

Забележка: Имайте предвид, че стъпките по-долу са до голяма степен ефективни срещу Meltdown, което е най-непосредствената заплаха за двата недостатъка в сигурността. Spectre все още е голяма неизвестност, но изследователите по сигурността го поставят на второ място в списъка си, защото е много по-трудно да се използва от Meltdown.

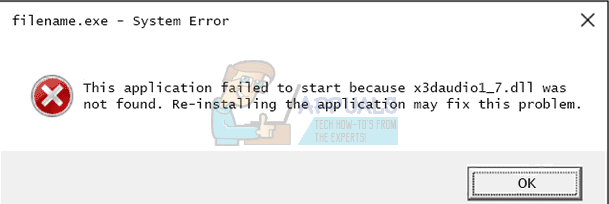

Как да поправим недостатъците в сигурността на Spectre и Meltdown в Windows

Има три основни изисквания, които трябва да бъдат изпълнени, за да се осигури максимална защита срещу новите недостатъци в сигурността на Windows - актуализация на ОС, актуализация на браузъра и актуализация на фърмуера. От гледна точка на обикновения потребител на Windows, най-доброто нещо, което трябва да направите в момента, е да се уверите, че имате най-новата актуализация на Windows 10 и да се уверите, че сърфирате в мрежата от закърпен уеб браузър.

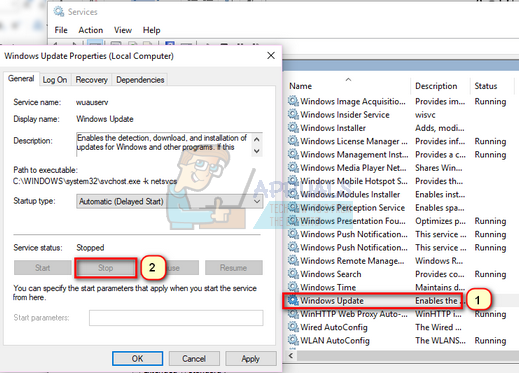

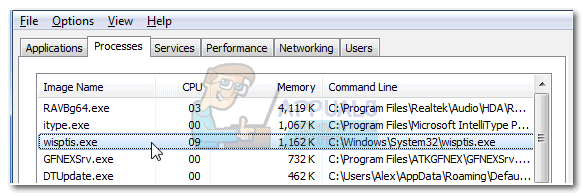

Microsoft вече издаде корекция за спешна сигурност WU (Windows Update). Изглежда обаче, че актуализацията не се вижда на някои компютри поради антивирусни пакети на трети страни, които предотвратяват промени в ядрото. Експертите по сигурността работят по списък с поддържани антивирусни програми, но нещата са меко казано фрагментирани.

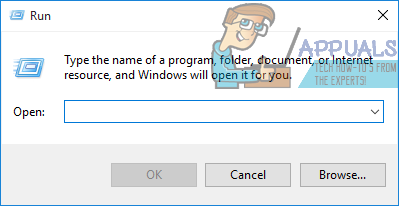

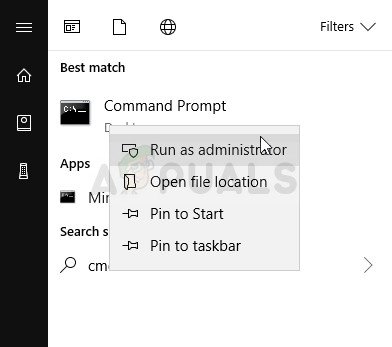

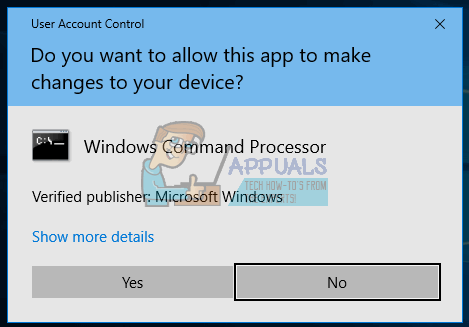

Ако не сте били подканени да актуализирате автоматично, отворете прозорец за изпълнение ( Клавиш на Windows + R ), Тип ' актуализация на контрола ” и удари Въведете . В Актуализация на Windows екран, щракнете върху Провери за актуализации и инсталирайте новата актуализация на защитата, ако бъдете подканени.

Microsoft също така предостави връзки за ръчно изтегляне за справяне с този проблем за Windows 7, Windows 8.1 и Windows 10:

- Windows 7 SP1

- Windows 8.1

- Windows 10

Забележка: Горните връзки съдържат множество пакети за актуализация според различни архитектури на процесора. Моля, изтеглете корекция, приложима за конфигурацията на вашия компютър.

Защитата на вашия компютър с Windows срещу Spectre and Meltdown обаче е малко по-сложна от изтеглянето на кръпка за сигурност на Microsoft. Втората линия на защита са кръпки за сигурност за уеб браузъра, който използвате.

- Firefox вече включва корекция, започваща с версия 57.

- Edge и Internet Explorer за Windows 10 вече са получили корекции за сигурност, целящи да се предпазят от тези уязвимости.

- Chrome обяви корекция за сигурност, която трябва да бъде пусната на 23 януари.

Потребителите са инструктирани да приемат всяка автоматична актуализация, за да осигурят защита на ниво браузър. Ако нямате най-новата версия на браузъра или актуализацията не се е инсталирала автоматично, деинсталирайте я и изтеглете най-новата версия.

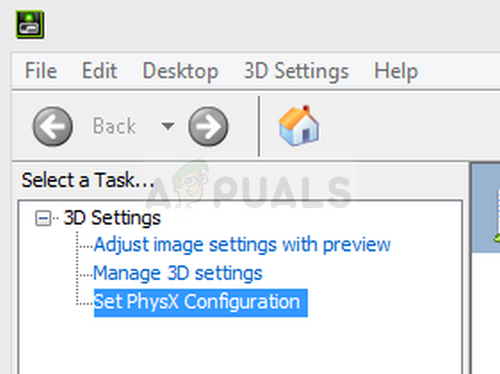

На отделен път производителите на чипове (Intel, AMD и ARM) работят по актуализации на фърмуера за допълнителна хардуерна защита. Най-вероятно те ще бъдат разпространявани отделно от актуализациите на фърмуера на производителите. Работата обаче едва започва, така че може да мине известно време, докато видим актуализациите на фърмуера, които пристигат на нашите устройства. Тъй като OEM производителите трябва да пуснат актуализации на фърмуера, струва си да се консултирате с уебсайта за поддръжка на OEM на вашия компютър за новини за потенциално решение.

Вече се говори, че Microsoft се сдвоява с производителите на процесори, за да създаде инструмент, който ще проверява за защита както на фърмуера, така и на актуализациите на Windows. Но дотогава трябва ръчно да проверяваме сами.

Как да поправим недостатъците в сигурността на Spectre и Meltdown на Android

Устройствата с Android също са засегнати от уязвимостите Spectre и Meltdown. Е, поне на теория. Това беше изследователски екип на Google, който откри уязвимостите и уведоми производителите на чипове (много преди пресата да хване вятър). Това се случи 6 месеца преди координираното оповестяване, така че може да се предположи, че това забавяне дава възможност на Google да бъде по-добре подготвен от конкуренцията.

От 5 януари Google започна да разпространява нова актуализация на защитата за Android за защита срещу Meltdown и Spectre. Но като се има предвид фрагментираната природа на сферата на Android, има шанс да не я получите веднага щом искате. Естествено телефоните с марка Google като Nexus и Pixel имаха приоритет и го получиха почти моментално OTA.

Ако притежавате телефон с Android от друг производител, различен от Google, може да чакате дълго. Въпреки това, предвид вниманието на пресата, което Meltdown и Spectre получават, те могат значително да ускорят процеса.

Но независимо от производителя на вашия Android, отидете на Настройки и вижте дали предстои нова актуализация. Ако не, направете онлайн разследване, за да видите дали производителят на вашия телефон планира да пусне поправка в скоро време.

Как да коригираме недостатъците в сигурността на Spectre и Meltdown ios

Apple определено беше изненадана, когато разкрихме двете уязвимости. Докато компанията първоначално отрече, че някое от устройствата им е засегнато от Meltdown и Spectre, оттогава те стигнаха до признайте, че недостатъкът засяга всички iPhone . Тъй като те имат почти идентична архитектура на процесора, iPad и iPod са еднакво засегнати от недостатъците на сигурността.

Apple обяви, че е започнала „смекчаващи процедури“ за Meltdown в iOS 11.2, но не е обявена дата на пускане на корекцията за по-старите версии. Изглежда, че следващата актуализация ще бъде насочена към включване на потенциалния експлойт на Javascript в Safari.

Докато чакате официално изявление на Apple, следете за нови актуализации за вашия iPhone, iPad или iPod. Отидете на Настройки> Общи> Актуализация на софтуера и инсталирайте всяка изчакваща актуализация.

Как да коригираме недостатъците на сигурността на Spectre и Meltdown на Mac

Въпреки че първоначално Apple беше притиснат за проблема, Mac също са засегнати от Meltdown и Spectre. Както се оказва, почти всички продукти на Apple (освен Apple Watches) са засегнати.

Компанията вече пусна поредица от корекции, предназначени да смекчат проблема, започвайки с macOS версия 10.13.2 , а топ изпълнителен директор потвърди, че предстоят още поправки. Има и предстояща актуализация на браузъра Safari както на macOS, така и на iOS, която според съобщенията е предназначена да смекчи потенциален експлойт на Javascript.

До пристигането на нови корекции, старателно прилагайте всяка актуализация от App Store за вашата OS X или macOS и се уверете, че използвате най-новата възможна версия.

Как да коригираме недостатъците в сигурността на Spectre и Meltdown Chrome OS

Chromebook изглежда са устройствата с най-силен слой защита срещу Meltdown и Spectre. Google обяви, че всички скорошни Chromebook трябва да бъдат автоматично защитени срещу тези нови заплахи за сигурността. Всеки Chromebook, работещ на Chrome OS версия 63 (пуснат през декември) вече трябва да има необходимите корекции на сигурността.

За да сте сигурни, че сте защитени, уверете се, че имате най-новата актуализация за Chrome OS. Повечето потребители вече са с версия 63, но ако не сте, актуализирайте веднага.

Ако искате да получите по-технически, можете да пишете ' хром: // gpu ” в Omnibar и натиснете Въведете . След това използвайте Ctrl + F да се търси „ операционна система ”Това ще ви позволи да видите вашата версия на ядрото. Версии на ядрото 3.18 и 4.4 вече са закърпени за тези недостатъци в сигурността.