Съобщение за откуп, създадено от Xbash в базата данни MySQL

Нов зловреден софтуер, известен като „ Xbash “Е открита от изследователи от блок 42, публикува публикация в блог в Palo Alto Networks . Този зловреден софтуер е уникален по силата на насочване и засяга едновременно сървърите на Microsoft Windows и Linux. Изследователи от блок 42 са обвързали този зловреден софтуер с Iron Group, която е група от участници в заплахата, известна преди с атаките на рансъмуер.

Според публикацията в блога Xbash има възможности за съвпадение, саморазпространение и ransonware. Той също така притежава някои възможности, които, когато бъдат внедрени, могат да позволят на зловредния софтуер да се разпространи доста бързо в мрежата на организацията, по подобни начини като WannaCry или Petya / NotPetya.

Характеристики на Xbash

Коментирайки характеристиките на този нов зловреден софтуер, изследователите на Unit 42 пишат: „Наскоро Unit 42 използва Palo Alto Networks WildFire, за да идентифицира ново семейство зловреден софтуер, насочено към Linux сървъри. След по-нататъшно проучване разбрахме, че тази година е разработена от активна група за киберпрестъпност Iron (известна още като Rocke) комбинация от ботнет и рансъмуер. Нарекохме този нов зловреден софтуер „Xbash“ въз основа на името на оригиналния основен модул на зловредния код. “

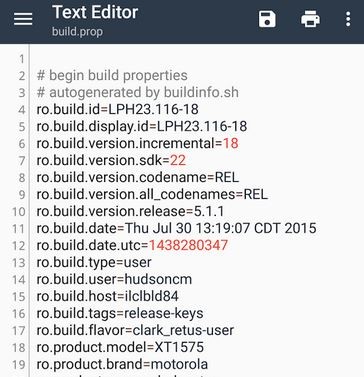

Iron Group преди това е имала за цел да разработи и разпространи отвличане на транзакции с криптовалути или троянски копачки, които са били предназначени предимно за насочване на Microsoft Windows. Въпреки това, Xbash е насочен към откриване на всички незащитени услуги, изтриване на потребителски бази данни MySQL, PostgreSQL и MongoDB и откуп за биткойни. Три известни уязвимости, използвани от Xbash за заразяване на Windows системи, са Hadoop, Redis и ActiveMQ.

Xbash се разпространява главно чрез насочване към всякакви неизправени уязвимости и слаби пароли. то е разрушителни данни , което означава, че той унищожава базирани на Linux бази данни като своите възможности за рансъмуер. В Xbash също не присъстват функционалности, които да възстановят унищожените данни след изплащането на откупа.

За разлика от предишните известни ботнети на Linux като Gafgyt и Mirai, Xbash е ботнет на Linux от следващо ниво, който разширява целта си върху публични уебсайтове, тъй като насочва към домейни и IP адреси.

Xbash генерира списък с IP адреси в подмрежата на жертвата и извършва сканиране на портове (Palo Alto Networks)

Има някои други специфики за възможностите на зловредния софтуер:

- Притежава възможности за ботнет, монетиране, рансъмуер и способности за саморазпространение.

- Той е насочен към Linux-базирани системи за своите възможности за рансъмуер и ботнет.

- Той е насочен към системи, базирани на Microsoft Windows, за своите възможности за съвместно и саморазпространение.

- Компонентът ransomware е насочен и изтрива базирани на Linux бази данни.

- Към днешна дата сме наблюдавали 48 входящи транзакции с тези портфейли с общ доход от около 0,964 биткойни, което означава, че 48 жертви са платили общо около 6 000 щатски долара (към момента на писането).

- Няма обаче доказателства, че платените откупи са довели до възстановяване на жертвите.

- Всъщност не можем да намерим доказателства за някаква функционалност, която прави възстановяването възможно чрез плащане на откуп.

- Нашият анализ показва, че това вероятно е работата на Iron Group, група, публично свързана с други кампании за рансъмуер, включително тези, които използват системата за дистанционно управление (RCS), чийто изходен код се смята за откраднат от „ HackingTeam ”През 2015г.

Защита срещу Xbash

Организациите могат да използват някои техники и съвети, дадени от изследователите на Unit 42, за да се предпазят от възможни атаки от Xbash:

- Използване на силни пароли, които не са по подразбиране

- Актуализиране на актуализациите на защитата

- Внедряване на защита на крайната точка в системи Microsoft Windows и Linux

- Предотвратяване на достъп до неизвестни хостове в интернет (за предотвратяване на достъп до сървъри за командване и управление)

- Внедряване и поддържане на строги и ефективни процеси и процедури за архивиране и възстановяване.

![[FIX] Код за грешка при възстановяване на системата „STATUS_WAIT_2“](https://jf-balio.pt/img/how-tos/08/system-restore-status_wait_2-error-code.png)