MikroTik.

Това, което би могло да бъде компромис с нисък мащаб на уебсайта, беше установено като масирана атака на криптоджек. Саймън Кенин, изследовател по сигурността в Trustwave, току-що се беше върнал от представянето на лекция на RSA Asia 2018 за кибер престъпници и използването на криптовалути за злонамерени дейности. Наречете го съвпадение, но веднага след завръщането си в офиса си той забеляза огромен прилив на CoinHive и при по-нататъшна проверка установи, че той е специално свързан с мрежовите устройства на MikroTik и силно насочен към Бразилия. Когато Кенин се задълбочи в изследванията на това събитие, той установи, че в тази атака са били експлоатирани над 70 000 устройства MikroTik, число, което оттогава се е увеличило до 200 000.

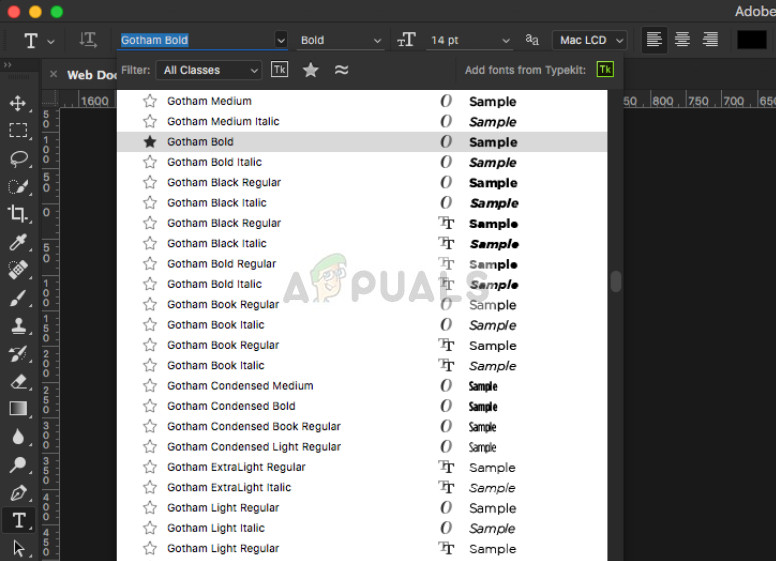

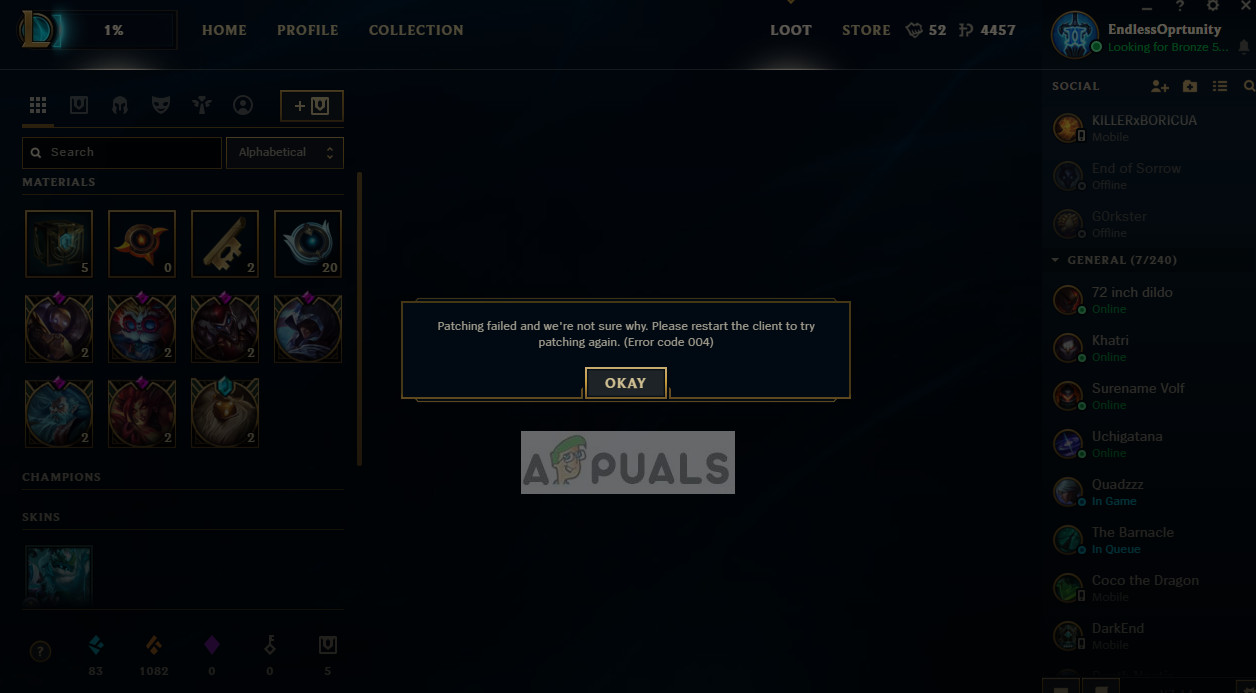

Shodan търсене на устройства MikroTik в Бразилия с CoinHive даде 70 000+ резултата. Симон Кенин / Trustwave

„Това може да е странно съвпадение, но при по-нататъшна проверка видях, че всички тези устройства използват един и същ ключ на сайта на CoinHive, което означава, че всички те в крайна сметка минават в ръцете на едно цяло. Потърсих ключа на сайта CoinHive, използван на тези устройства, и видях, че нападателят наистина се фокусира основно върху Бразилия. '

Shodan търсене на CoinHive sitekey показа, че всички експлойти дават на един и същ нападател. Саймън Кенин / Trustwave

Кенин първоначално подозираше, че атаката е експлоит с нулев ден срещу MikroTik, но по-късно осъзнава, че нападателите използват известна уязвимост в рутерите, за да извършват тази дейност. Тази уязвимост е регистрирана и на 23 април е издаден пластир, за да се смекчат рисковете за сигурността, но както повечето подобни актуализации, изданието се игнорира и много рутери работят на уязвимия фърмуер. Кенин намери стотици хиляди такива остарели рутери по целия свят, десетки хиляди, които откри, че са в Бразилия.

Преди това беше установено, че уязвимостта позволява отдалечено изпълнение на злонамерен код на рутера. Тази последна атака обаче успя да направи тази стъпка по-нататък, използвайки този механизъм, за да „инжектира скрипта CoinHive във всяка уеб страница, която посети потребител“. Кенин също така отбеляза, че нападателите са използвали три тактики, които засилват бруталността на атаката. Създадена е страница за грешка, подкрепена от скрипт CoinHive, която изпълнява скрипта всеки път, когато потребител срещне грешка по време на сърфиране. В допълнение към това, скриптът въздейства на посетителите на различни уебсайтове със или без маршрутизаторите MikroTik (въпреки че рутерите първоначално са били средство за инжектиране на този скрипт). Установено е също, че нападателят използва файл MiktoTik.php, който е програмиран да инжектира CoinHive във всяка html страница.

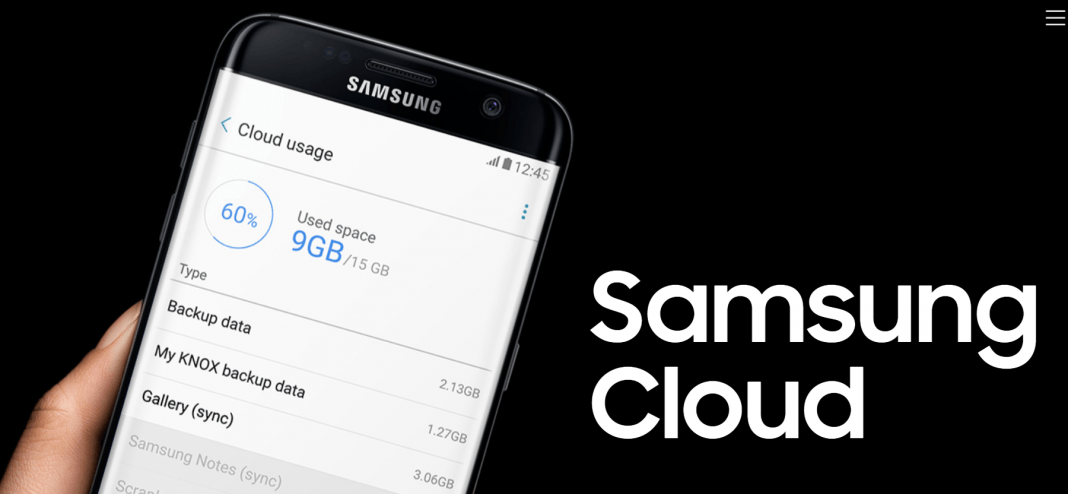

Тъй като много доставчици на интернет услуги (ISP) използват маршрутизатори MikroTik, за да осигурят уеб свързаност в масов мащаб за предприятията, тази атака се счита за заплаха на високо ниво, която не е направена, за да се насочи към нищо неподозиращите потребители у дома, а да хвърли масивна удар върху големи фирми и предприятия. Нещо повече, нападателят е инсталирал скрипт „u113.src“ на рутерите, който му е позволил да изтегли други команди и код по-късно. Това позволява на хакера да поддържа потока от достъп през рутерите и да изпълнява резервни скриптове в режим на готовност, в случай че оригиналният ключ на сайта е блокиран от CoinHive.

Източник TrustWave