Intezer Labs

APT15, група за разбиване на информация, която вероятно е свързана с организация в Китай, разработи нов сорт зловреден софтуер, за който експертите на infosec от най-добрата компания за изследвания на сигурността Intezer вземат назаем код от по-стари инструменти. Групата е активна поне от 2010-2011 г. и следователно има доста голяма библиотека от кодове, от която да черпи.

Тъй като има тенденция да провежда шпионски кампании срещу отбранителни и енергийни цели, APT15 поддържа доста висок профил. Крекерите от групата използваха уязвимости в задните врати в британски софтуерни инсталации, за да ударят британски правителствени изпълнители още през март.

Последната им кампания включва нещо, което експертите по сигурността наричат MirageFox, тъй като очевидно се основава на ретро инструмент от 2012 г., наречен Mirage. Изглежда, че името идва от низ, намерен в един от модулите, който задвижва инструмента за крекинг.

Тъй като оригиналните атаки на Mirage използваха код за създаване на отдалечена обвивка, както и функции за дешифриране, той може да се използва за получаване на контрол върху сигурни системи, независимо дали са виртуализирани или работят на гол метал. Самият Mirage също споделя код с инструменти за кибератака като MyWeb и BMW.

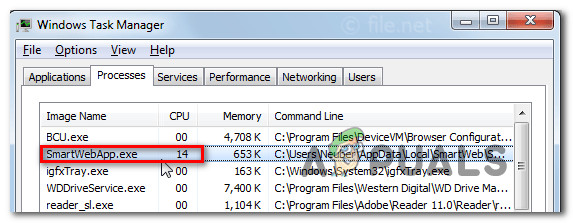

Те също са проследени до APT15. Проба от най-новия им инструмент беше съставена от експерти по сигурността на DLL на 8 юни и след това качена на VirusTotal ден по-късно. Това даде възможност на изследователите по сигурността да го сравняват с други подобни инструменти.

MirageFox използва иначе легитимен изпълним файл на McAfee, за да компрометира DLL и след това да го отвлече, за да позволи произволно изпълнение на код. Някои експерти смятат, че това се прави, за да се поемат конкретни системи, на които след това могат да се предадат инструкциите за ръчно командване и управление (C&C).

Това ще съответства на модела, който APT15 е използвал в миналото. Представител на Intezer дори заяви, че създаването на персонализирани компоненти за зловреден софтуер, проектирани да отговарят най-добре на компрометираната среда, е начина, по който APT15 обикновено прави бизнес, така да се каже.

Предишните инструменти използваха експлойт, присъстващ в Internet Explorer, така че зловредният софтуер да може да комуникира с отдалечени C&C сървъри. Въпреки че списъкът на засегнатите платформи все още не е наличен, изглежда, че този специфичен зловреден софтуер е много специализиран и следователно не изглежда да представлява заплаха за повечето типове крайни потребители.

Етикети злонамерен софтуер