Уязвимост на Cisco CVE-2018-0375. ZLAN партньори

Производителят на хардуер за мрежи и сигурност, Cisco , е ударен с петата си основна уязвимост за задния панел за своя Cisco Policy Suite през последните пет месеца. Cisco е компания, специализирана в създаването на мрежови решения за доставчици на услуги и предприятия. Това позволява на компаниите да управляват, ограничават и следят как клиентите и служителите използват мрежовите услуги на компанията чрез мрежово натрапчиви команди, които осъществяват достъп, наблюдават и събират данни за онлайн активността на потребителите. Тази информация е достъпна чрез един централен администратор, контролиран от предоставящата компания и политиките на компанията по отношение на използването на интернет, като блокиране на определени уебсайтове, се прилагат чрез тази система. Софтуерът, който Cisco издава умишлено, включва такива натрапчиви мрежови функции, за да позволи цялостен и ефективен мониторинг на системата от корпорациите. Ако обаче идентификационните данни на администратора са компрометирани или злонамерен аутсайдер е в състояние да получи достъп до командния център, той / той може да предизвика хаос в мрежата, като има пълен достъп до активността на потребителите и е в състояние да контролира техните домейни, въпреки че / той избира. Това е, за което Cisco просто беше изложен на риск CVE-2018-0375 (идентификационен номер на грешка: CSCvh02680 ), който получи безпрецедентен CVSS класиране на сериозност от 9,8 от възможните 10. Уязвимостта е открита чрез вътрешно тестване на сигурността, проведено от Cisco.

Докладът на Cisco по въпроса беше публикуван на 18 юли 2018 г., в 1600 часа GMT, а препоръката беше поставена под идентификационния етикет „cisco-sa-20180718-policy-cm-default-psswrd“. Резюмето на доклада обяснява, че уязвимостта е съществувала в Cluster Manager на Cisco Policy Suite (преди изданието 18.2.0) и е имала потенциал да позволи на неоторизиран отдалечен хакер да влезе в основния акаунт, вграден в софтуера. Основният акаунт има идентификационни данни по подразбиране, което го излага на риск от манипулация, която хакер може да използва, за да получи достъп до мрежата и да я контролира с пълни администраторски права.

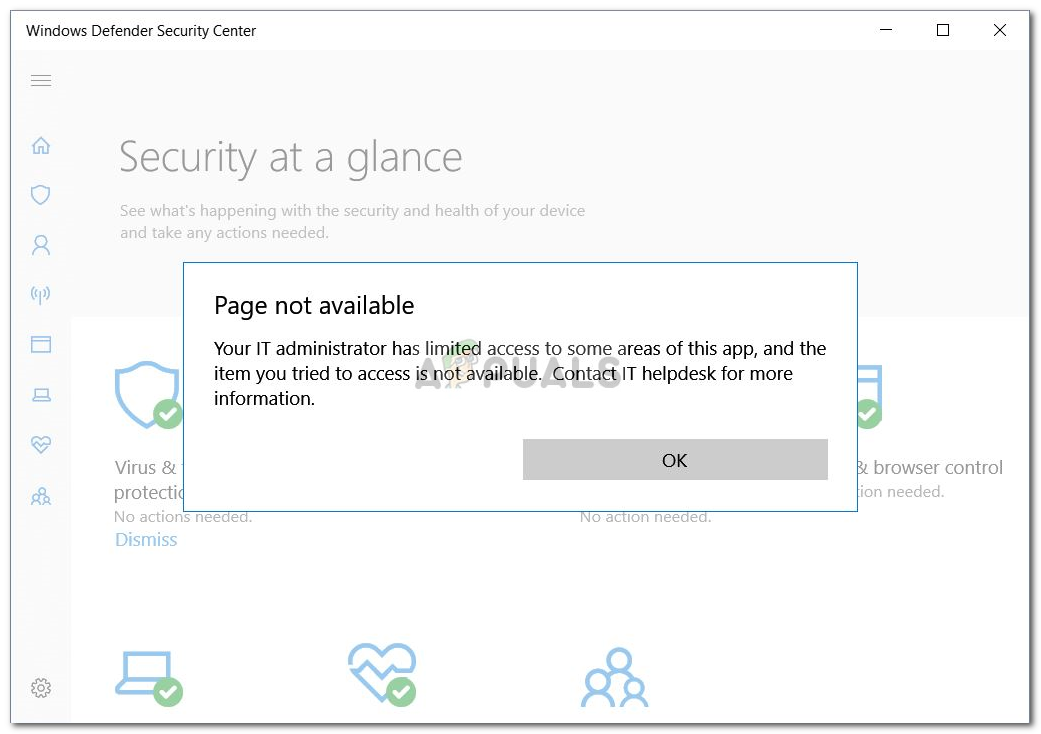

Cisco установи, че това е основна уязвимост и че няма решение за този проблем. Следователно компанията пусна безплатната корекция във версия 18.2.0 и всички потребители на техния продукт бяха насърчени да гарантират, че техните мрежови системи са актуализирани до закърпената версия. В допълнение към тази основна уязвимост, 24 други уязвимости и грешки също бяха фиксирани в новата актуализация, която включваше уязвимости за дистанционно изпълнение на кодове на Cisco Webex Network Recording Players и произволна уязвимост за презаписване на файлове на Cisco SD-WAN.

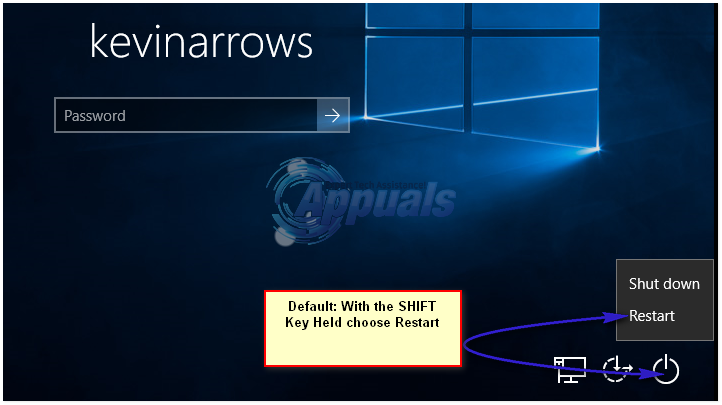

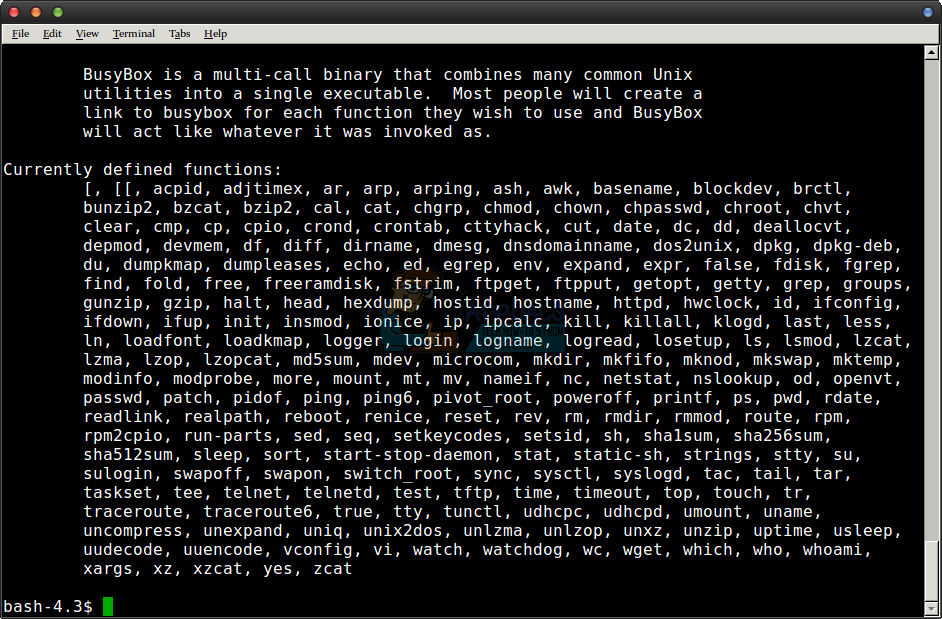

За да се гарантира, че системата е актуална, администраторите трябва да проверят своите устройства в CLI на устройството, като въведат командата about.sh. Това ще предостави изход на администратора за версията, която се използва и дали към нея са приложени някакви кръпки. Всяко устройство, използващо версия под 18.2.0, е обявено за уязвимо. Това включва мобилни телефони, таблети, лаптопи и всякакви други устройства, които предприятието наблюдава с помощта на Cisco.

24 уязвимости и грешки, включени в актуализацията на версия 18.2.0. Cisco / Appuals