TP-Link

Хиляди рутери TP-Link, едно от най-често срещаните и атрактивни устройства за домашна мрежа, може да бъде уязвим . Очевидно грешка в неизправения фърмуер може потенциално да позволи дори отдалечени потребители, които гледат в интернет, да поемат контрола над устройството. Въпреки че компанията може да носи отговорност за недостатъка в сигурността, дори купувачите и потребителите са частично виновни, посочват анализатори на сигурността, които са открили същото.

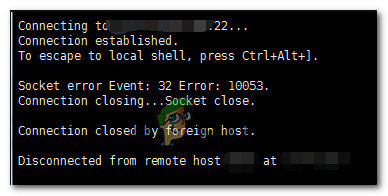

Някои TP-Link рутери, които не са актуализирани, очевидно могат да бъдат компрометирани поради недостатък в сигурността. Уязвимостта позволява на всеки нискоквалифициран нападател да получи отдалечен пълен достъп до рутера, който има недостатък във фърмуера. Грешката обаче зависи и от небрежността на крайния потребител на рутера. Изследователите на сигурността отбелязват, че експлойтът се нуждае от потребителя, за да запази идентификационните данни за вход по подразбиране на рутера, за да работи. Излишно е да казвам, че много потребители никога не променят паролата по подразбиране на рутера.

Андрю Мабит, основателят на британската фирма за киберсигурност Fidus Information Security, беше първият, който идентифицира и докладва за недостатъка в сигурността в рутерите TP-Link. Всъщност той официално разкри грешката на дистанционното изпълнение на код на TP-Link още през октомври 2017 г. Като взе предвид това, TP-Link впоследствие пусна кръпка няколко седмици по-късно. Според доклада уязвимият рутер е популярният TP-Link WR940N. Но историята не завърши с WR940N. Компаниите, които правят рутери, рутинно използват подобни на едни и същи редове код в различни модели. Точно това се случи, тъй като TP-Link WR740N също беше уязвим за същата грешка.

Излишно е да се добавя, че всяка уязвимост в сигурността в рутера е изключително опасна за цялата мрежа. Промяната на настройките или бъркотията с конфигурациите може сериозно да попречи на работата. Освен това, дискретно променящите настройки на DNS могат лесно да изпратят нищо неподозиращите потребители до фалшиви страници на финансови услуги или други платформи. Насочването на трафика към такива фишинг сайтове е един от начините за кражба на идентификационни данни за вход.

Интересно е да се отбележи, че въпреки че TP-Link беше доста бързо да се коригира уязвимостта на сигурността в неговите рутери, закърпеният фърмуер не беше открито достъпен за изтегляне доскоро. Очевидно коригираният и актуализиран фърмуер за WR740N, който ще го направи имунизиран срещу експлоата, не е бил достъпен на уебсайта. Тревожно е да се отбележи, че TP-Link е предоставил фърмуера само при поискване, както посочи говорителят на TP-Link. При запитване той заяви, че актуализацията е „в момента достъпна при поискване от техническа поддръжка“.

Често срещана практика е компаниите производители на рутери да изпращат файлове на фърмуера по имейл до клиенти, които им пишат. Наложително е обаче компаниите да пускат на своите уебсайтове актуализирани актуализации на фърмуера и, ако е възможно, да предупреждават потребителите да актуализират своите устройства, отбеляза Мабит.

![Сдвояването не бе успешно: Вашият Apple Watch не можа да се сдвои с вашия iPhone [FIX]](https://jf-balio.pt/img/how-tos/72/pairing-failed-your-apple-watch-couldn-t-pair-with-your-iphone.png)