Логота, създадени, за да обозначат уязвимостите при разпадане и призрак. Кредити за изображения: Хакерските новини

Микропроцесор, заразяващ уязвимост, беше открит от технологичните производители през лятото на 2017 г. и впоследствие информацията за уязвимостта, наречена „Spectre“, беше пусната на обществеността в началото на тази година. Оттогава Intel, чиито чипове бяха на прав ход, вложи награда от 100 000 долара за отчитане на еволюирали уязвимости от класа Spectre, а Владимир Кирянски от MIT и самоуправляващият се Carl Waldspurger осигуриха паричната награда за напред подробно проучване на двете уязвимости на най-новата версия one: Spectre 1.1 и Spectre 1.2, съответно.

В Kiriansky и Waldspurger’s хартия публикувано на 10 юли 2018 г., очертаващо подробностите за уязвимостите на Spectre 1.1 и Spectre 1.2, се обяснява, че първата „използва спекулативни магазини, за да създаде спекулативни препълвания на буфера“, докато втората позволява на спекулативните магазини да „презапишат данни само за четене“ ”В механизъм, подобен на този, използван в уязвимостта на класа Spectre 3.0, известна като Meltdown. Поради фундаменталния характер на недостатъците на класа Spectre, те не са нещо, което може да бъде осуетено изцяло чрез поредица от актуализации или кръпки, те изискват пълна промяна в основния дизайн на компютърната обработка, но добрата новина по въпроса е, че атаките могат да се извършват само на устройства, които позволяват по-голяма свобода на експлоатация, когато злонамереният код може да възпрепятства и изпълнява.

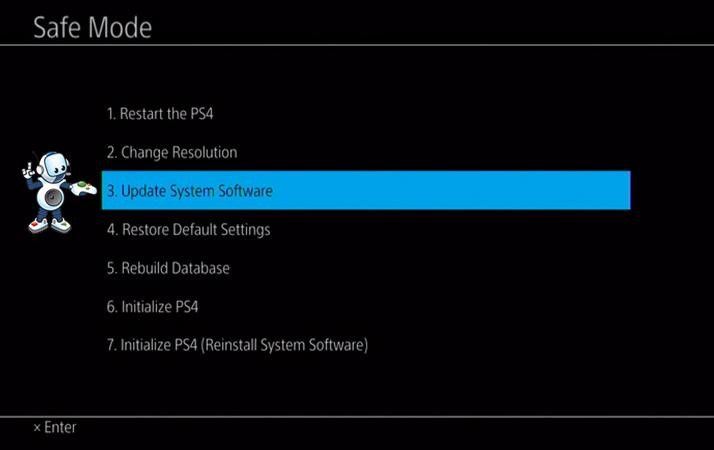

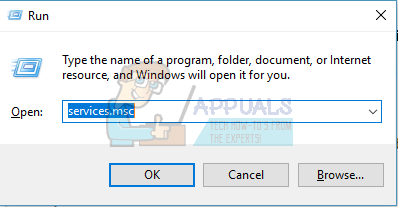

За да предотврати експлоатацията, Microsoft Windows пусна актуализации на софтуера, които надграждат дефинициите за сигурност на операционната система, а браузърът Chrome пусна актуализации на защитата, които пречат на javascript на един сайт да има достъп до този на друг, за да спре байпаса на кода от една памет местоположение на друг като цяло. Простото предприемане на актуализации на тези два фронта намалява риска от експлоатация с 90%, тъй като защитава устройството от дома и ограничава инжектирането на зловреден софтуер от интернет. Без резидентно злонамерено съдържание, използващо времето за кеширане, за да атакува в определени точки, за да извлече лична информация, съхранявана на устройството, устройствата се предполага, че са в безопасност от хватката на атаките на класа Spectre.

Intel пусна актуализации на системата, за да закърпи експлоитите възможно най-добре в текущото състояние на своите устройства, а Microsoft пусна удобни за потребителя ръководства за смекчаване на уебсайта си, за да позволи на потребителите да избягват атаките, като изпълняват няколко прости стъпки и на собствените си компютри . Въздействието на уязвимостите от клас Spectre варира от един клон на дефекта, но може да бъде толкова бездействащо, колкото практически нищо, но от друга страна може да създава заплахи за сигурността чрез извличане на данни или дори физически заплахи за устройството чрез претоварване на процесора така че да прегрее, както се вижда, не достатъчно иронично, в няколко устройства HP Spectre, изправени пред уязвимостта на Spectre 3.0 Meltdown.

За да разберем вируса от класа Spectre и защо може скоро да не се отмием от него, трябва да разберем естеството на методологията, използвана в днешните компютърни процесори, което е добре обяснено в Анализ на спекулативното изпълнение на страничните канали на Intel Бяла хартия . В надпреварата за най-голяма мощност на обработка, много процесори като самия Intel са използвали спекулативно изпълнение, което предвижда команда предварително, за да позволи безпроблемно изпълнение, което не трябва да чака предишните команди да стартират, преди да може да се изпълни следващата. За да подобри прогнозите, механизмът използва методи за кеширане на странични канали, които наблюдават системата. При това страничен канал за синхронизиране на кеша може да се използва, за да се прецени дали определена информация съществува на определено ниво на кеш. Това се измерва въз основа на времето, необходимо за извличане на стойностите, колкото по-дълго отнема периодът на достъп до паметта, може да се направи извод, че колкото по-далеч е тази част от данните. Злоупотребата с този механизъм за безшумно наблюдение в компютърните процесори е довела до потенциалното изтичане на частна информация от страничните канали, като се изчислява нейната стойност по същия начин, както се прави за прогнозиране на изпълнението на команди по предназначение.

Уязвимостите от класа Spectre работят по начин, който използва този механизъм. Първият вариант е този, при който парче зловреден софтуер изпраща псевдокоманден код, който подсказва спекулативните операции да се извършват, за да имат достъп до местоположението в паметта, необходимо за продължаване. Местоположенията, които обикновено не са достъпни в паметта, се предоставят на зловредния софтуер чрез този байпас. След като атакуващият е в състояние да постави зловредния софтуер на място, където той или тя се интересува от извличане на информация, зловредният софтуер може да действа, за да изпрати спекулативния работник извън границите, за да извлече операции, като същевременно изтича интересуващата памет в нивото на кеша. Вторият вариант на уязвимостите на класа Spectre използва подобен подход, освен от разклонена странична линия, която извежда стойности на данните по същия начин в сътрудничество с основната спекулативна операция.

Както вече можете да разберете, практически нищо не можете да направите, за да разрешите този проблем, тъй като злонамерените актьори са успели да намерят начини да пробият зъбите си в самите вратички на тъканта, която лежи в основата на компютърните процесори на Intel (и други, включително IRM) . Единственото действие, което може да бъде предприето на този етап, е превантивно смекчаващо действие, което спира такива злонамерени участници да пребивават в системата и да се възползват от тази основна уязвимост на устройството.

Intel: най-силно засегнатият процесор

![[FIX] Код за грешка в Overwatch LC-202](https://jf-balio.pt/img/how-tos/78/overwatch-error-code-lc-202.png)