Изображение, взето от Bleeping Computer

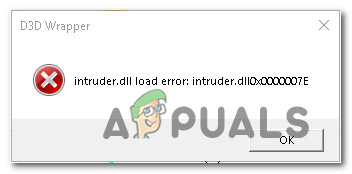

Файловият тип на Windows „.SettingContent-ms“, първоначално въведен в Windows 10 през 2015 г., е уязвим за изпълнение на команди, използвайки атрибута DeepLink в неговата схема - което само по себе си е прост XML документ.

Мат Нелсън от SpectreOps откри и съобщи уязвимостта, която може да се използва от нападателите за лесен полезен товар, за да се получи достъп, също симулиран в това видео

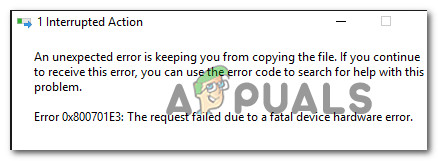

Атакуващите могат да използват файла SettingContent-ms, за да изтеглят изтегляния от интернет, което поражда няколко възможности за сериозни щети, тъй като може да се използва за изтегляне на файлове, които могат да позволят дистанционно изпълнение на код.

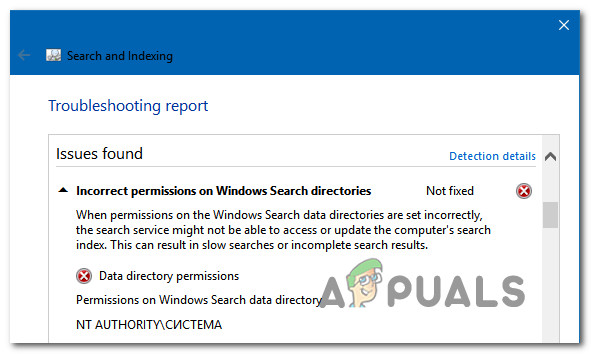

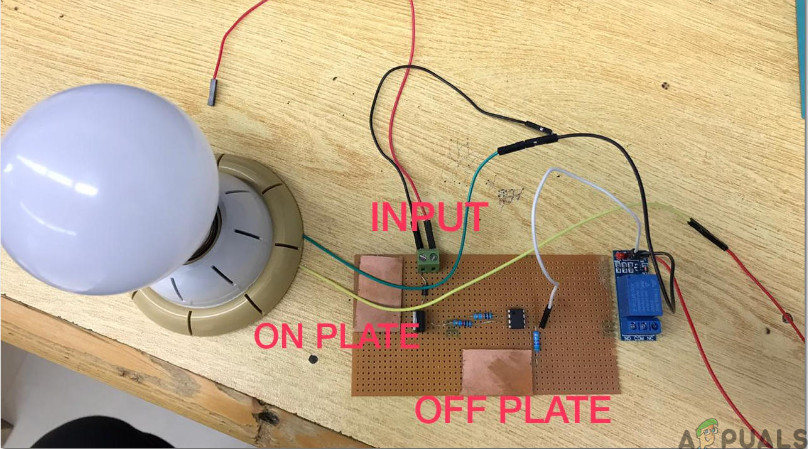

Дори и с правилото за OLE блок на Office 2016 и правилото за създаване на дъщерни процеси на ASR, нападателят може да избегне OLE блока чрез файловите файлове .SettingsContent-ms, комбинирани с пътеката в белия списък в папката на Office, може да позволи на нападателя да заобиколи тези контроли и да изпълни произволно команди, както Мат демонстрира в блога SpectreOps, като използва файла AppVLP.

OLE / ASR полезен товар - SpectreOps

По подразбиране документите на Office са маркирани като MOTW и се отварят в защитен изглед, има определени файлове, които все още позволяват OLE и не се задействат от защитения изглед. В идеалния случай SettingContent-ms файлът не трябва да изпълнява никакъв файл извън C: Windows ImmersiveControlPanel.

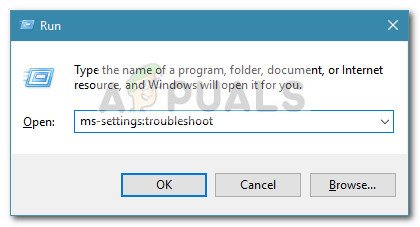

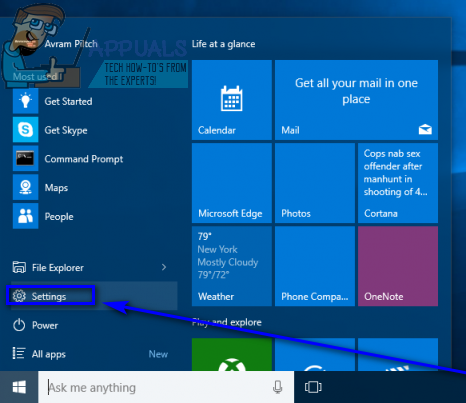

Мат предлага също така да кастрира файловите формати, като убие манипулаторите му, като зададе “DelegateExecute” чрез редактора на системния регистър в HKCR: SettingContent Shell Open Command да бъде отново празен - но няма гаранции, че това няма да повреди Windows трябва да се създаде точка за възстановяване, преди да опитате това.