Криптовалута BitCoin. Форбс

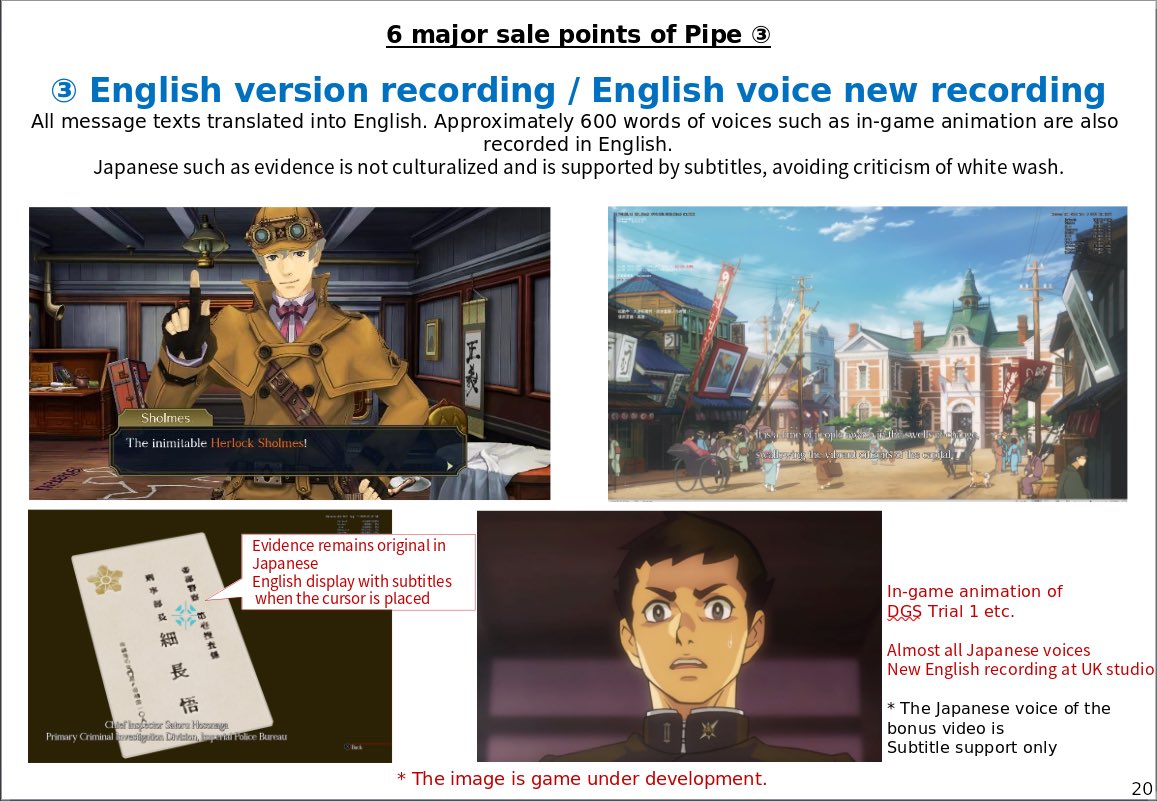

През 2016 г. бяха извършени поредица от злонамерени откупни атаки върху компютърни системи. Jigsaw Ransomware беше открит за първи път на 11тиот април 2016 г. и беше установено, че засяга предимно системи с Windows. Рансъмуерът също предлага onWebChat адрес на клиент в чата, за да позволи на хората от края на рансъмуера да насочват потребителите с плащането на биткойн. Клиентът за чат беше публично достъпна услуга, кодирана със SSL / TLS и затова определянето на хората от другия край на чата беше трудна задача. Изглежда сега, че Jigsaw Ransomware се завръща и е тук след същата цена, вашият биткойн, но с нови и подобрени тактики, за да го получите.

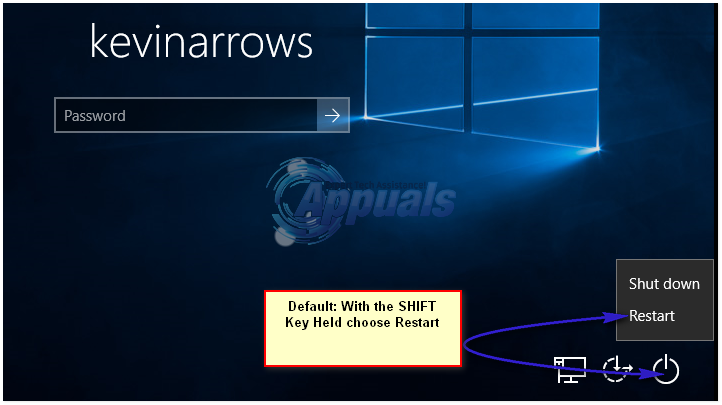

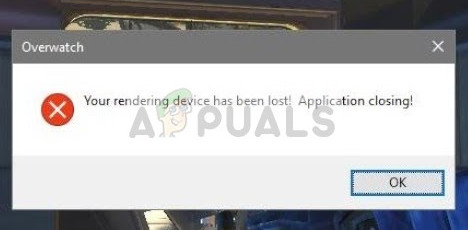

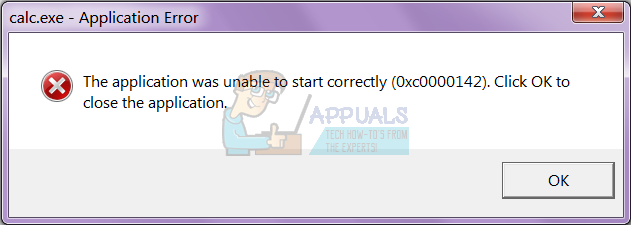

Рансъмуерът BitcoinBlackmailer е проектиран през 2016 г. и е изпратен предимно чрез имейли, които се фиксират върху техните прикачени файлове, за да компрометират потребителските данни. След като прикаченият файл е изтеглен, рансъмуерът ще поеме хост системата и ще шифрова всички нейни файлове, както и всички главни опции за зареждане или възстановяване на системата. Скоро след като тази атака завърши, изскачащ прозорец щеше да поеме екрана с участието на Били Куклата в темата Saw от Jigsaw (оттук и преименуването на вируса на Jigsaw Ransomware) и на екрана ще се появи часовник за обратно отброяване с крайни срокове и задачи раздава се на потребителите. Ако откупът не бъде платен в рамките на първия час, един файл ще бъде унищожен от системата; ако мине още час, по-голямо количество ще бъде унищожено. Този модел би увеличил броя на заложените файлове всеки час, докато целият компютър не бъде изтрит за 72 часа. В допълнение към това, ако се правят опити за зареждане или възстановяване на компютъра, рансъмуерът ще изтрие 1000 файла и пак ще се върне като активен, за да дава почасови инициативи за останалите. По-нататъшната подобрена версия на този зловреден софтуер също успя да открие лична информация, която потребителят не би искал да стане публична, и заплаши да го направи, ако откупът не бъде платен. Голи или неподходящи снимки, частни видеоклипове и много други бяха заложени, тъй като жертвата рискува да бъде доксирана онлайн. Само откупът успя да предотврати това и само откупът успя да дешифрира и върне останалите файлове в системата.

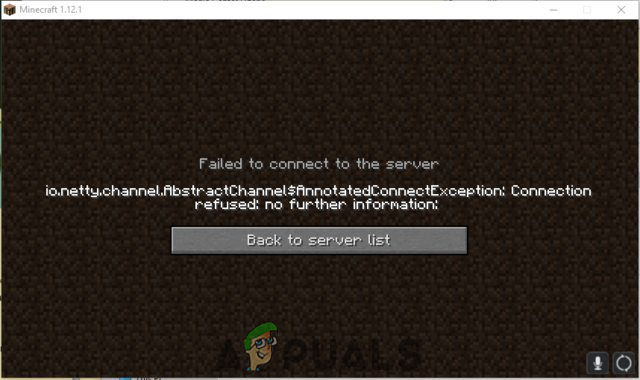

Екранна снимка на Jigsaw Ransomware Popup. Премахнете зловредния вирус

Според a доклад за сигурността публикувано от Norton Symantec, бе установено, че рансъмуерът създава папката „% AppData% System32Work dr“ и след това създава файловете „% AppData% Frfx firefox.exe“, „% AppData% Drpbx drpbx.exe“ , „% AppData% System32Work EncryptedFileList.txt“ и „% AppData% System32Work Address.txt“. За да се гарантира, че рансъмуерът ще се възобнови всеки път, когато компютърът бъде рестартиран, освен ако протоколът не е приключил на собствения край на рансъмуера, е създаден този запис в системния регистър: HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run “firefox.exe” = “% AppData% Frfx firefox.exe ”. Установено е, че рансъмуерът криптира 122 различни разширения на файлове и добавя “.fun” към краищата им. Нямаше начин да се премахне този прословут рансъмуер и няколко ръководства за смекчаване, публикувани онлайн от антивирусни компании и компании за сигурност, предлагат на потребителите да надграждат своите дефиниции и практики за сигурност много преди да рискуват риска от инфекция.

Преназначеният Janssaw рансъмуер, който се появи, е далеч по-малко откриваем и работи зад кулисите, за да пренасочи биткойн трансферите на потребителите към адресите на хакерите чрез създаване на подобни адресни книги, които карат потребителя да вярва, че той / тя прехвърля биткойн на своя / нея потребител. 8.4 биткойна, което се равнява на 61 000 щатски долара, е откраднат чрез този рансъмуер като Фортинет доклади, но въпреки този успех от страна на хакерите, изглежда, че кодът, използван този път, е използван от бази данни с отворен код и е далеч по-малко полиран от оригиналния рансъмуер от 2016 г. Това кара изследователите да вярват, че двете атаки не са свързано и че последното е престъпление срещу копиране, основано на същите основни принципи на кражбата на криптовалута.