Microsoft Azure

Наблюдава се, че последната фишинг атака на Office 365 използва фишинг атака, която привидно използва различна и доста интересна техника за съхраняване на тяхната фишинг форма, която се хоства в Azure Blog Storage, Bleeping Computer докладва.

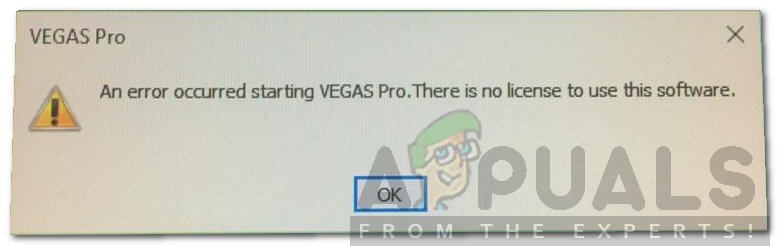

Azure Blob Storage е решение за съхранение от Microsoft, което може да се използва за съхранение на неструктурирани данни като видео, изображения и текст. Едно от основните предимства на Azure Blob съхранението е, че е достъпно както от HTTPS, така и от HTTP. Когато се свързвате чрез HTTPS, той ще показва SSL сертификат, подписан от Microsoft. Новата фишинг атака съхранява фишинг формуляра в Azure Blob Storage, което естествено гарантира, че показаният формуляр е подписан от SSL сертификат, получен от Microsoft. По този начин той създава уникален метод за фишинг форми, който е насочен към услуги на Microsoft като Azure AD, Office 365 и други подобни входни данни на Microsoft.

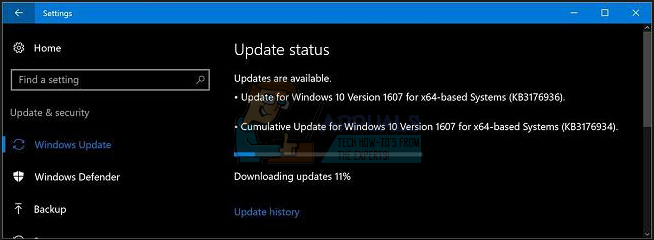

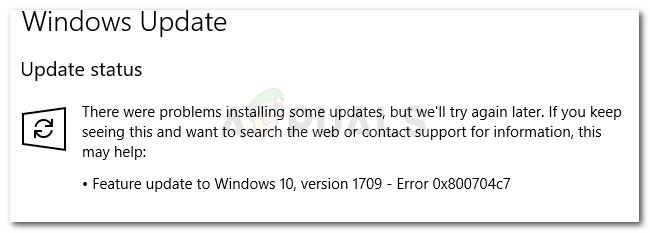

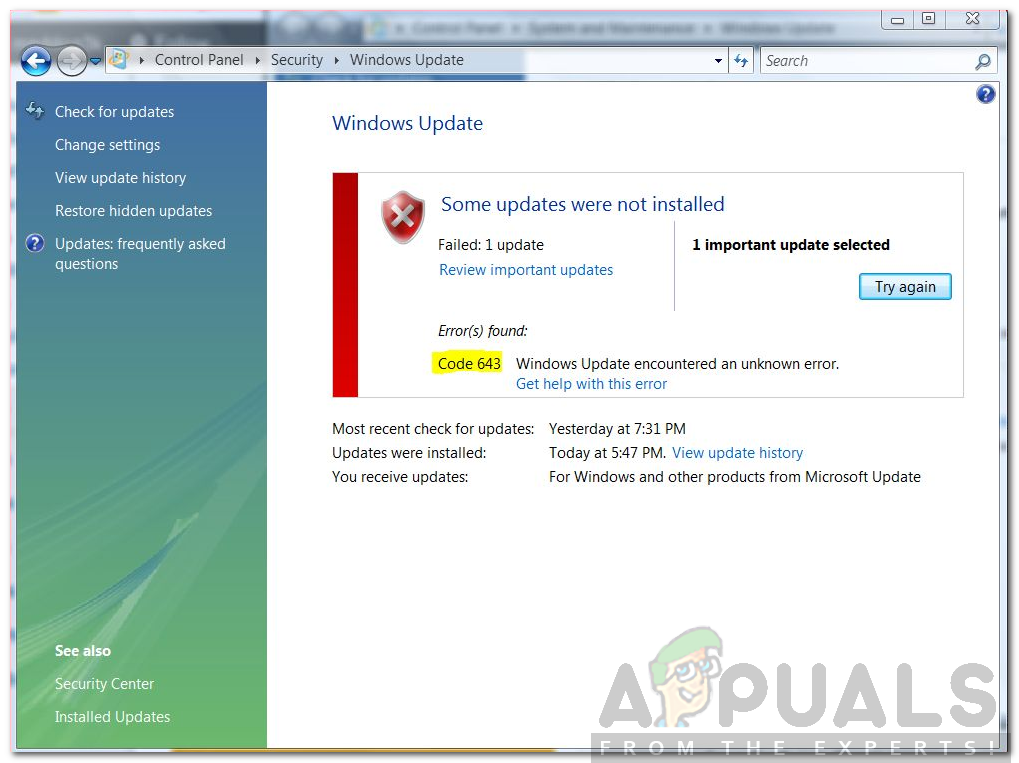

Неотдавна подобно откритие беше направено от Netskope, което показа, че чрез този иновативен метод лошите актьори издават нежелани имейли, които имат PDF прикачени файлове, които се преструват, че са изпратени от Денвърски закон. Тези прикачени файлове са наречени „Сканиран документ ... Моля, прегледайте.pdf“. Те съдържат прост бутон за изтегляне на фалшив PDF на предполагаем сканиран документ. Когато потребителите кликват върху тази PDF връзка, те се отвеждат до HTML страница, която се представя за форма за вход в Office 365, която се съхранява в решението за съхранение на Microsoft Azure Blob. Тъй като тази страница се хоства и от услуга на Microsoft, тя получава допълнително предимство, че е сайт със защитен SSL сертификат. Ако странният URL адрес дори изненада потребителите, подписаният SSL сертификат ще ги убеди, че е издаден от Microsoft IT TLS CA 5.

Подписан SSL сертификат - спящ компютър

Потребителят, когато въведе своята информация, съдържанието ще бъде предадено на сървър, който се управлява от фишинг атакуващите. Отворената страница ще се преструва, че документът започва да се изтегля, но в крайна сметка просто пренасочва потребителя към този URL адрес: https://products.office.com/en-us/sharepoint/collaboration Сайт на Microsoft.

Bleeping Computer отчети че Netskope препоръчва компаниите да обучават правилно своите потребители, така че да могат да разпознават всякакви нестандартни адреси на уеб страници.