MySQL

Специална група хакери изпълнява доста опростено, но постоянно търсене на MySQL бази данни. Тогава уязвимите бази данни са насочени към инсталиране на рансъмуер. Администраторите на MySQL сървъри, които се нуждаят от достъп до своите бази данни от разстояние, трябва да бъдат изключително предпазливи.

Хакерите провеждат последователно търсене в интернет. Тези хакери, за които се смята, че се намират в Китай, търсят Windows сървъри, които използват MySQL бази данни. Очевидно групата планира да заразява тези системи с GandCrab рансъмуер .

Ransomware е сложен софтуер, който заключва истинския собственик на файловете и изисква плащане за изпращане през цифров ключ. Интересно е да се отбележи, че досега фирмите за киберсигурност не са виждали нито един актьор на заплаха, който да е атакувал MySQL сървъри, работещи на Windows системи, особено за да ги зарази с рансъмуер. С други думи, необичайно е хакерите да търсят уязвими бази данни или сървъри и да инсталират злонамерен код. Нормалната практика, която често се наблюдава, е систематичен опит за кражба на данни, докато се опитва да избегне откриването.

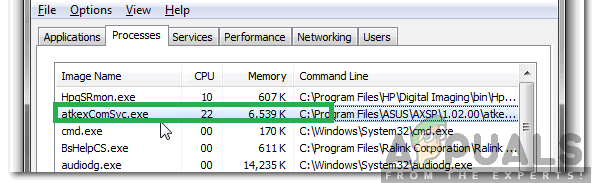

Последният опит за обхождане в интернет в търсене на уязвими бази данни MySQL, работещи на системи с Windows, беше разкрит от Андрю Бранд, главен изследовател в Sophos. Според Бранд хакерите изглежда сканират за достъпни до интернет MySQL бази данни, които биха приели SQL команди. Параметрите за търсене проверяват дали системите работят с Windows OS. След като намерят такава система, хакерите след това използват злонамерени SQL команди, за да засадят файл на откритите сървъри. Веднъж успешната инфекция се използва по-късно за хостване на рансъмуера на GandCrab.

Тези последни опити са загрижени, защото изследователят на Sophos успя да ги проследи обратно до отдалечен сървър, който може би е един от няколкото. Очевидно сървърът е имал отворена директория, работеща със сървърен софтуер, наречен HFS, който е вид HTTP файлов сървър. Софтуерът предлага статистически данни за злонамерения полезен товар на нападателя.

Развивайки констатациите, Бранд каза: „Изглежда, че сървърът показва повече от 500 изтегляния на пробата, която видях изтеглянето на MySQL honeypot (3306-1.exe). Обаче пробите с име 3306-2.exe, 3306-3.exe и 3306-4.exe са идентични с този файл. Преброени заедно, има близо 800 изтегляния през петте дни, откакто са били поставени на този сървър, както и повече от 2300 изтегляния на другата (около седмица по-стара) проба GandCrab в отворената директория. Така че, макар че това не е особено масирана или широко разпространена атака, тя представлява сериозен риск за администраторите на MySQL сървъри, които са пробили дупка през защитната стена за порт 3306 на сървъра им за база данни, за да бъде достъпен от външния свят “

Успокояващо е да се отбележи, че опитни администратори на MySQL сървъри рядко конфигурират погрешно своите сървъри, или най-лошото, оставят своите бази данни без пароли. Въпреки това, подобни случаи не са необичайни . Очевидно целта на постоянните сканирания изглежда е опортюнистичната експлоатация на неправилно конфигурирани системи или бази данни без пароли.