Google Android

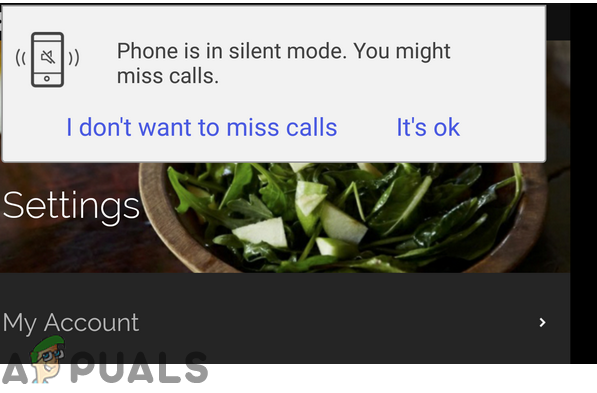

Нов рансъмуер за мобилни устройства се появи онлайн. Мутиращият и развиващ се дигитален вирус е насочен към смартфони с операционна система Android на Google. Злонамереният софтуер се опитва да получи достъп чрез просто, но умело прикрито SMS съобщение и след това рови дълбоко във вътрешната система на мобилния телефон. Освен че държи критични и чувствителни заложници, новият червей се опитва агресивно да се разпространи сред други жертви чрез компрометираните платформи за комуникация на смартфона. Новото семейство рансъмуер бележи важен, но засягащ етап в операционната система Android на Google, който все повече се смяташе за относително безопасен от целенасочени кибератаки.

Специалистите по киберсигурност, работещи за популярния разработчик на антивирусни програми, защитна стена и други инструменти за цифрова защита ESET, откриха ново семейство рансъмуер, предназначено да атакува мобилната операционна система Android на Google. Цифровият троянски кон използва SMS съобщения за разпространение, отбелязват изследователите. Изследователите на ESET нарекоха новия зловреден софтуер като Android / Filecoder.C и наблюдават повишена активност на същия. Между другото, рансъмуерът изглежда доста нов, но отбелязва края на двугодишния спад в откриването на нов Android зловреден софтуер. Най-просто казано, изглежда хакерите отново са проявили интерес към насочване към операционни системи за смартфони. Точно днес докладвахме за множество Уязвимости в сигурността „Zero Interaction“, открити в операционната система Apple iPhone iOS .

Filecoder Активен от юли 2019 г., но се разпространява бързо и агресивно чрез интелигентно социално инженерство

Според словашката компания за антивирусна и киберсигурност Filecoder е наблюдаван в дивата природа съвсем наскоро. Изследователите на ESET твърдят, че са забелязали разпространението на рансъмуера активно от 12 юли 2019 г. Казано по-просто, зловредният софтуер изглежда се появи преди по-малко от месец, но въздействието му може да се увеличава всеки ден.

Вирусът е особено интересен, тъй като атаките срещу операционната система Android на Google непрекъснато намаляват от около две години. Това генерира общо схващане, че Android е най-вече имунизиран срещу вируси или че хакерите не преследват конкретно смартфоните, а вместо това се насочват към настолни компютри или друг хардуер и електроника. Смартфоните са доста лични устройства и следователно те могат да се считат за ограничени потенциални цели в сравнение с устройствата, използвани в компании и организации. Насочването към персонални компютри или електронни устройства в такива големи настройки има няколко потенциални предимства, тъй като компрометираната машина може да предложи бърз начин за компрометиране на няколко други устройства. Тогава е въпрос на анализ на информация, за да се избере чувствителна информация. Между другото, изглежда, че има няколко хакерски групи насочена към провеждане на мащабни шпионски атаки .

СИГУРНОСТ ЗА СИГУРНОСТ: Появява се щам на файловия код на Android Ransomware: На Android се появи нов щам на рансъмуер #Подвижен устройства. Той е насочен към тези, които използват операционната система Android 5.1 и по-нова версия. Този щам на рансъмуер на Android е наречен от ... https://t.co/edFpo45qbp pic.twitter.com/9r39kxS5iB

- Aquia Solutions (@AquiaSolutions) 30 юли 2019 г.

Новият рансъмуер, от друга страна, просто се опитва да ограничи собственика на смартфона Android с достъп до лична информация. Няма индикации, че зловредният софтуер се опитва да изтече или открадне лична или чувствителна информация или да инсталира други полезни товари, като кейлогъри или проследяващи дейности, за да се опита да получи достъп до финансова информация.

Как се разпространява Filecoder Ransomware в операционната система Google Android?

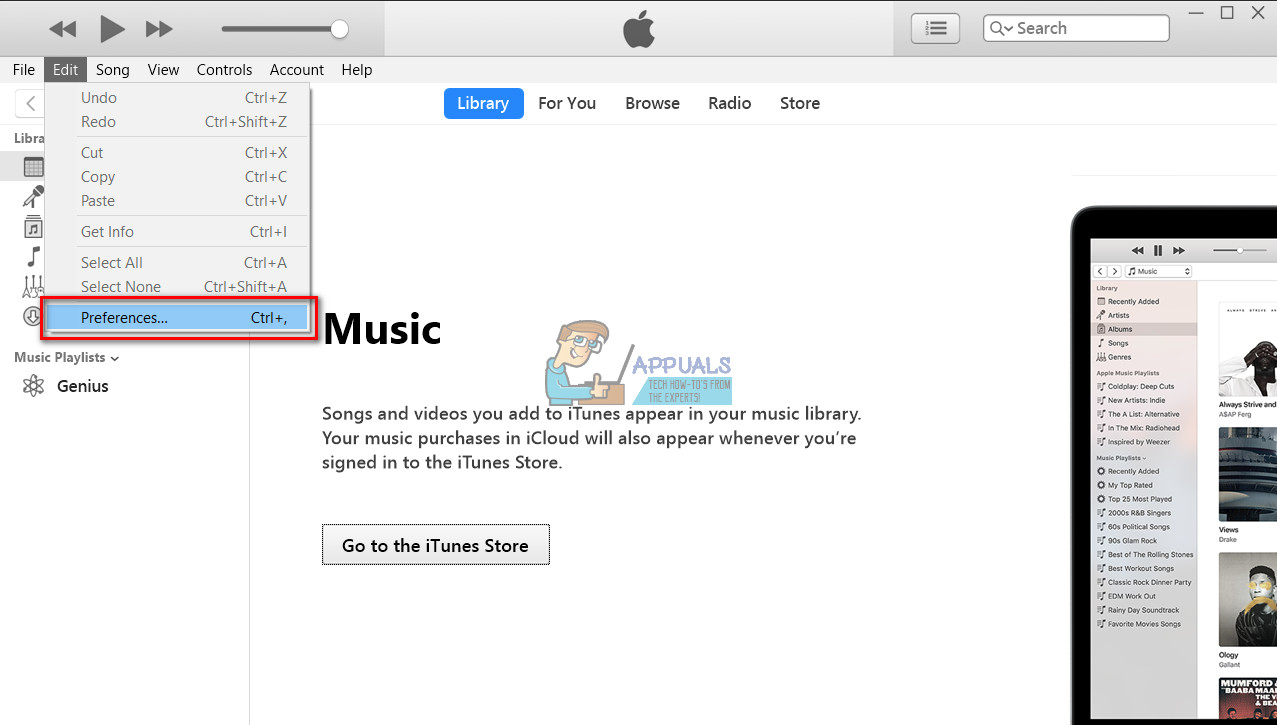

Изследователите са открили, че рансъмуерът Filecoder се разпространява чрез Android съобщения или SMS система, но точката му на произход е другаде. Изглежда, че вирусът се стартира чрез злонамерени публикации в онлайн форуми, включително Reddit и платформата за съобщения за разработчици на Android XDA Developers. След като ESET посочи злонамерените публикации, разработчиците на XDA предприеха бързи действия и премахнаха заподозрените медии, но съмнителното съдържание все още беше в процес на публикуване в Reddit.

Повечето злонамерени публикации и коментари, открити от ESET, се опитват да привлекат жертвите да изтеглят зловредния софтуер. Вирусът привлича жертвата, имитирайки съдържанието, което обикновено се свързва с порнографски материали. В някои случаи изследователите наблюдават и някои технически теми, използвани като примамки. В повечето случаи обаче нападателите са включвали връзки или QR кодове, сочещи към злонамерените приложения.

За да се избегне незабавно откриване преди достъп, връзките на зловредния софтуер са маскирани като връзки bit.ly. Няколко такива сайтове за съкращаване на връзки са били използвани в миналото, за да насочват неподозиращите интернет потребители към злонамерени уебсайтове, да извършват фишинг и други кибератаки.

Хакери разпространяват Android Ransomware чрез SMS към вашите контакти и шифроват файловете на вашето устройство: Ново семейство Android Ransomware, наречено Android / Filecoder.C, разпространява различни онлайн форуми и по-нататък използва списъка с контакти на жертвата за SMS с ... https://t.co/ddqwtfswl5 pic.twitter.com/6PJjmNyZKB

- Шах шейх (@shah_sheikh) 30 юли 2019 г.

След като рансъмуерът Filecoder се закрепи здраво в мобилното устройство с Android на жертвата, той не започва веднага да заключва информацията на потребителя. Вместо това зловредният софтуер първо напада контактите на системата на Android. Изследователите наблюдават някои интересни, но обезпокоително агресивни поведения на рансъмуера Filecoder. По същество зловредният софтуер бързо, но задълбочено пресява списъка с контакти на жертвата, за да се разпространи.

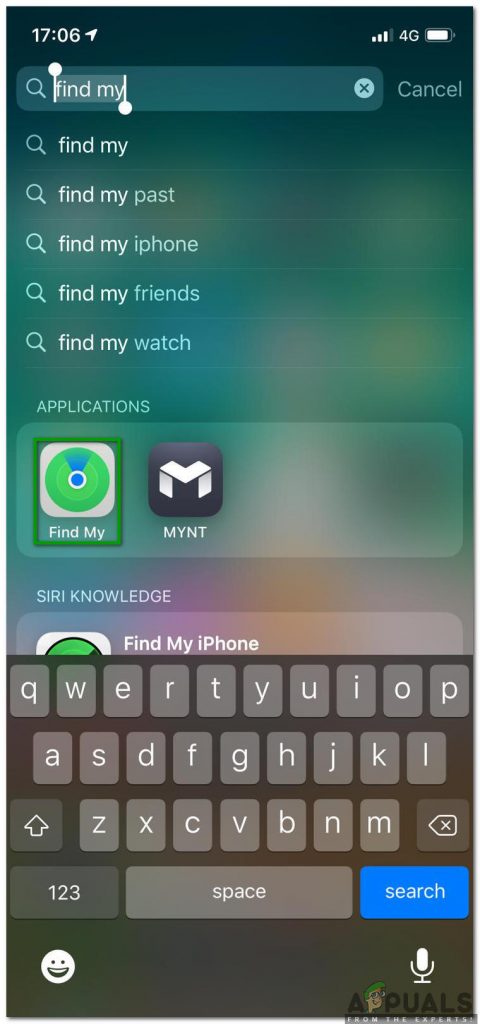

Злонамереният софтуер се опитва да изпрати внимателно формулирано автоматично генерирано текстово съобщение до всеки запис в списъка с контакти на мобилното устройство с Android. За да увеличи шансовете потенциални жертви да щракнат и изтеглят рансъмуера, вирусът Filecoder използва интересен трик. Връзката, съдържаща се в опетненото текстово съобщение, се рекламира като приложение. По-важното е, че зловредният софтуер гарантира, че съобщението съдържа снимката на профила на потенциалната жертва. Освен това снимката е внимателно позиционирана, за да се побере в приложение, което жертвата вече използва. В действителност това е злонамерено фалшиво приложение, приютяващо рансъмуера.

Още по-обезпокоителен е фактът, че рансъмуерът на Filecoder е кодиран като многоезичен. С други думи, в зависимост от настройката на езика на заразеното устройство, съобщенията могат да бъдат изпратени в една от 42 възможни езикови версии. Злонамереният софтуер също автоматично вмъква името на контакта в съобщението, за да повиши възприеманата автентичност.

Как Filecoder Ransomware се заразява и работи?

Връзките, които генерира зловредният софтуер, обикновено съдържа приложение, което се опитва да привлече жертвите. Истинската цел на фалшивото приложение дискретно работи във фонов режим. Това приложение съдържа твърдо кодирани настройки за управление и управление (C2), както и адреси на портфейла на Bitcoin, в рамките на изходния си код. Нападателите са използвали и популярната онлайн платформа за споделяне на бележки Pastebin, но тя служи само като канал за динамично извличане и евентуални допълнителни точки за заразяване.

След като рансъмуерът Filecoder успешно изпрати опетнения SMS на партиди и изпълни задачата, той сканира заразеното устройство, за да намери всички файлове за съхранение и криптира повечето от тях. Изследователите на ESET откриха, че зловредният софтуер ще шифрова всички видове файлови разширения, които обикновено се използват за текстови файлове, изображения, видеоклипове и др. Но по някаква причина той оставя специфични за Android файлове като .apk или .dex. Злонамереният софтуер също не докосва компресирани .Zip и .RAR файлове и файлове, които са над 50 MB. Изследователите подозират, че създателите на зловреден софтуер може да са се справили зле с копирането и поставянето на съдържание от WannaCry, далеч по-тежка и плодотворна форма на рансъмуер. Всички шифровани файлове се добавят с разширение “.seven”

Изследователите откриват Android / Filecoder.C, ново семейство Android ransomware, което се опитва да се разпространи в контактите на жертвите и използва някои необичайни трикове https://t.co/5iCvkVbAND @welivesecurity @CASE #ransomware #Android pic.twitter.com/d150eY4N7X

- Дейвид Бисън (@DMBisson) 30 юли 2019 г.

След успешно криптиране на файловете на мобилното устройство с Android, рансъмуерът мига типична бележка за откуп, съдържаща изисквания. Изследователите са забелязали, че рансъмуерът Filecoder отправя искания в диапазона от около 98 до 188 долара в криптовалута. За да създаде усещане за спешност, зловредният софтуер разполага и с прост таймер, който продължава около 3 дни или 72 часа. В бележката за откупа също се споменава колко файлове държи като заложници.

Интересното е, че рансъмуерът не заключва екрана на устройството или предотвратява използването на смартфон. С други думи, жертвите все още могат да използват своя смартфон с Android, но няма да имат достъп до техните данни. Освен това, дори ако жертвите по някакъв начин деинсталират злонамереното или подозираното приложение, то не отменя промените или декриптира файловете. При кодирането на съдържанието на устройството Filecoder генерира двойка публичен и частен ключ. Публичният ключ е кодиран с мощен алгоритъм RSA-1024 и твърдо кодирана стойност, която се изпраща на създателите. След като жертвата плати чрез предоставените данни за биткойн, нападателят може да дешифрира частния ключ и да го пусне на жертвата.

Filecoder не само агресивен, но и сложен, за да се измъкне:

По-рано изследователите на ESET съобщиха, че твърдо кодираната ключова стойност може да се използва за дешифриране на файлове, без да се заплаща такса за изнудване, чрез „промяна на алгоритъма за криптиране на алгоритъм за декриптиране“. Накратко, изследователите усетиха, че създателите на рансъмуера Filecoder неволно са оставили доста прост метод за създаване на декриптор.

„Поради тясното насочване и недостатъци както в изпълнението на кампанията, така и в изпълнението на нейното криптиране, въздействието на този нов рансъмуер е ограничено. Ако обаче разработчиците отстранят недостатъците и операторите започнат да се насочват към по-широки групи потребители, рансъмуерът Android / Filecoder.C може да се превърне в сериозна заплаха. “

The изследователите актуализираха публикацията си за рансъмуера Filecoder и поясни, че „този„ твърдо кодиран ключ “е публичен ключ RSA-1024, който не може лесно да бъде счупен, поради което създаването на декриптор за този конкретен рансъмуер е почти невъзможно.“

Странното е, че изследователите също така отбелязват, че в кода на рансъмуера няма нищо, което да подкрепя твърдението, че засегнатите данни ще бъдат загубени след края на таймера за обратно отброяване. Освен това създателите на зловредния софтуер изглежда играят със сумата на откупа. Докато 0,01 биткойн или BTC остават стандартни, следващите числа изглежда са потребителски идентификатор, генериран от зловредния софтуер. Изследователите подозират, че този метод може да служи като фактор за удостоверяване, за да съответства на входящите плащания с жертвата, за да генерира и изпрати ключа за дешифриране.

Етикети android