Илюстрация за киберсигурност

Производителите на популярен антивирусен софтуер и софтуер за цифрова сигурност ESET откриха нападателите, които използваха скорошна уязвимост за нулевия ден на Windows OS. Смята се, че хакерската група зад атаката провежда кибершпионаж. Интересното е, че това не е типична цел или методология на групата, която се нарича „Buhtrap“ и следователно експлойтът категорично показва, че групата може да се е завъртяла.

Словашкият производител на антивирусни програми ESET потвърди, че хакерска група, известна като Buhtrap, стои зад скорошна уязвимост с нулев ден на Windows OS, която беше експлоатирана в дивата природа. Откритието е доста интересно и обезпокоително, тъй като дейностите на групата бяха силно ограничени преди няколко години, когато нейната основна софтуерна кодова база беше изтекла онлайн. Атаката използва точно фиксирана уязвимост на нулевия ден на Windows OS, за която се съобщава, че провежда кибер шпионаж. Това със сигурност е свързано с ново развитие, главно защото Buhtrap никога не е проявявал интерес към извличане на информация. Основните дейности на групата включват кражба на пари. Тогава, когато беше силно активен, основните цели на Buhtrap бяха финансовите институции и техните сървъри. Групата използва свой собствен софтуер и кодове, за да компрометира сигурността на банките или клиентите си, за да краде пари.

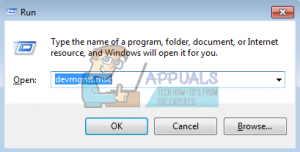

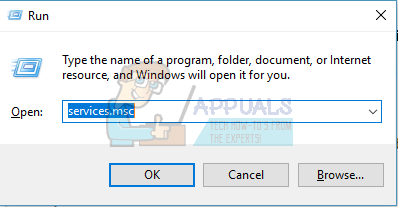

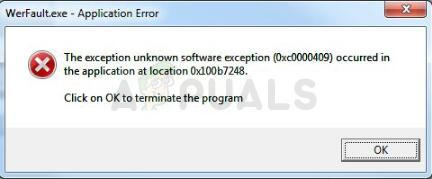

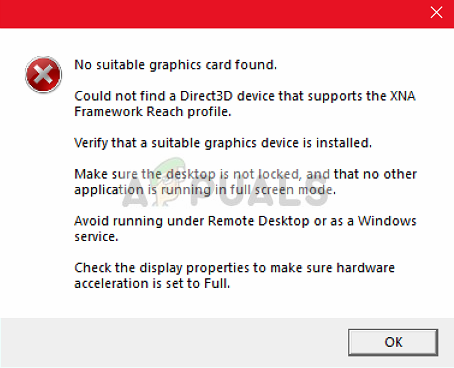

Между другото, Microsoft току-що издаде корекция, за да блокира уязвимостта на нулевия ден на Windows OS. Компанията идентифицира грешката и я маркира CVE-2019-1132 . Пластирът беше част от пакета за вторник за кръпка от юли 2019 г.

Buhtrap се насочва към кибершпионаж:

Разработчиците на ESET потвърдиха участието на Buhtrap. Освен това производителят на антивирусни програми дори добави, че групата е участвала в провеждането на кибер шпионаж. Това напълно противоречи на предишните експлойти на Buhtrap. Между другото, ESET е наясно с последните дейности на групата, но не е разкрил целите на групата.

Интересното е, че няколко агенции за сигурност многократно са посочили, че Buhtrap не е обичайно финансирано от държавата хакерско облекло. Изследователите по сигурността са уверени, че групата работи главно от Русия. Често се сравнява с други фокусирани хакерски групи като Turla, Fancy Bears, APT33 и Equation Group. Има обаче една съществена разлика между Buhtrap и другите. Групата рядко излиза на повърхността или поема открито отговорност за атаките си. Нещо повече, основните му цели винаги са били финансовите институции и групата е търсила пари вместо информация.

Групата Buhtrap използва нулев ден в последните шпионски кампании: Изследванията на ESET разкриват прословута престъпна група, която също провежда шпионски кампании през последните пет години. Групата Buhtrap използва нулевия ден в последните шпионски кампании се появи за първи път на ... https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- Шах шейх (@shah_sheikh) 11 юли 2019 г.

Buhtrap изплува за пръв път през 2014 г. Групата стана известна, след като преследва много руски бизнеси. Тези предприятия бяха доста малки по размер и следователно обирите не предлагаха много доходоносни печалби. И все пак, спечелвайки успех, групата започна да се насочва към по-големи финансови институции. Buhtrap започна да работи след сравнително добре охранявани и цифрово обезпечени руски банки. Доклад на Group-IB показва, че групата Buhtrap е успяла да се измъкне с над 25 милиона долара. Като цяло групата успешно нахлу около 13 руски банки, твърди охранителна компания Symantec . Интересното е, че повечето от дигиталните ограбвания бяха успешно изпълнени между август 2015 г. и февруари 2016 г. С други думи, Buhtrap успя да използва около две руски банки на месец.

Дейностите на групата Buhtrap внезапно спряха, след като собственият им Buhtrap backdoor, гениално разработена комбинация от софтуерни инструменти се появи онлайн. Отчетите сочат, че няколко членове на самата група може да са изтекли от софтуера. Докато дейностите на групата внезапно спряха, достъпът до мощния набор от софтуерни инструменти позволи на няколко малки хакерски групи да процъфтяват. Използвайки вече усъвършенствания софтуер, много малки групи започнаха да провеждат своите атаки. Основният недостатък беше огромният брой атаки, извършени с помощта на задната врата на Buhtrap.

След изтичането на задната врата на Buhtrap, групата активно се насочи към провеждане на кибератаки със съвсем друго намерение. Въпреки това, изследователите на ESET твърдят, че са виждали тактиката за смяна на групата още през декември 2015 г. Очевидно групата е насочена към държавни агенции и институции, отбеляза ESET, „Винаги е трудно да се припише кампания на определен участник, когато техните инструменти 'изходният код е свободно достъпен в мрежата. Тъй като обаче промяната в целите е настъпила преди изтичането на изходния код, ние оценяваме с голяма увереност, че същите хора, които стоят зад първите атаки на зловреден софтуер на Buhtrap срещу бизнеса и банките, също участват в насочването на правителствени институции. '

Buhtrap със сигурност има странна еволюция ... от кражба на 25 милиона долара от руски банки ... до извършване на кибер шпионски операции. Това ли е ефектът на богачев? pic.twitter.com/nuQ7ZKPU1Y

- Каталин Чимпану (@campuscodi) 11 юли 2019 г.

Изследователите на ESET успяха да поискат ръката на Buhtrap в тези атаки, тъй като успяха да идентифицират модели и откриха няколко прилики в начина на провеждане на атаките. „Въпреки че към техния арсенал са добавени нови инструменти и актуализации, приложими към по-старите, Тактиките, Техниките и Процедурите (TTP), използвани в различните кампании на Buhtrap, не са се променили драстично през всичките тези години.“

Buhtrap Използвайте уязвимост на Windows OS с нулев ден, която може да бъде закупена в тъмната мрежа?

Интересно е да се отбележи, че групата Buhtrap използва уязвимост в операционната система Windows, която беше доста нова. С други думи, групата използва недостатък в сигурността, който обикновено се маркира с „нулев ден“. Тези недостатъци обикновено не се закърпват и не са лесно достъпни. Между другото, групата е използвала уязвимости в сигурността в Windows OS и преди. Те обаче обикновено разчитат на други хакерски групи. Нещо повече, повечето експлойти имаха кръпки, издадени от Microsoft. Съвсем вероятно е групата да е провеждала търсения, за да търси несвързани машини с Windows, за да проникне.

Това е първият известен случай, при който операторите на Buhtrap са използвали неотстранена уязвимост. С други думи, групата използва истинска уязвимост за нулев ден в Windows OS. Тъй като групата очевидно няма необходимия набор от умения, за да открие недостатъците в сигурността, изследователите са силно убедени, че групата може да е купила същото. Костин Райу, който ръководи Глобалния екип за изследвания и анализи в Kaspersky, вярва, че уязвимостта на нулевия ден по същество е недостатък на „повишаване на привилегията“, продаван от експлойт брокер, известен като Volodya. Тази група има история, продаваща нулеви експлойти както на киберпрестъпления, така и на групи от национални държави.

Бухтрап # Зловреден софтуер с типичен шаблон (и размер) на base64 кодиран изпълним файл, вграден в doc файл. https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- marc ochsenmeier (@ochsenmeier) 11 юли 2019 г.

Има слухове, според които пиратът на Бухтрап към кибершпионажа е можел да се управлява от руското разузнаване. Макар и необоснована, теорията може да бъде точна. Възможно е руската разузнавателна служба да е вербувала Бухтрап да ги шпионира. Опора може да бъде част от сделка за опрощаване на миналите нарушения на групата вместо чувствителни корпоративни или държавни данни. Смята се, че руският разузнавателен отдел е организирал такъв мащаб чрез хакерски групи на трети страни в миналото. Изследователите по сигурността твърдят, че Русия редовно, но неформално набира талантливи хора, за да се опита да проникне в сигурността на други страни.

Интересното е, че през 2015 г. се смяташе, че Бухтрап е участвал в кибершпионски операции срещу правителства. Правителствата на страните от Източна Европа и Централна Азия рутинно твърдят, че руските хакери няколко пъти са се опитвали да проникнат в тяхната сигурност.

Етикети Кибер защита