Еволюцията на зловредния софтуер

Компанията за киберсигурност ESET откри, че известна и неуловима хакерска група тихо внедрява злонамерен софтуер, който има някои конкретни цели. Злонамереният софтуер използва задна врата, която в миналото е преминала успешно под радара. Освен това софтуерът провежда някои интересни тестове, за да се увери, че е насочен към активно използван компютър. Ако зловредният софтуер не открие активност или не е удовлетворен, той просто се изключва и изчезва, за да поддържа оптимален стелт и да избегне възможно откриване. Новият зловреден софтуер търси важни личности в държавната държавна машина. Най-просто казано, зловредният софтуер преследва дипломати и правителствени служби по целия свят

The Ke3chang напредналата група за постоянни заплахи изглежда се появи с нова фокусирана хакерска кампания. Групата успешно стартира и управлява кибер шпионски кампании поне от 2010 г. Дейностите и подвизите на групата са доста ефективни. В комбинация с предвидените цели изглежда, че групата е спонсорирана от държава. Последният щам на злонамерен софтуер, разгърнат от Ke3chang група е доста сложна. По-рано използваните троянски коне за отдалечен достъп и други зловредни програми също бяха добре проектирани. Новият зловреден софтуер обаче надхвърля сляпото или масовото заразяване на целевите машини. Вместо това поведението му е съвсем логично. Злонамереният софтуер се опитва да потвърди и удостовери самоличността на целта и машината.

Изследователи по киберсигурност в ESET идентифицират нови атаки от Ke3chang:

Групата за напреднали постоянни заплахи Ke3chang, действаща поне от 2010 г., също е идентифицирана като APT 15. Популярната словашка антивирусна, защитна стена и друга компания за киберсигурност ESET са идентифицирали потвърдени следи и доказателства за дейността на групата. Изследователите на ESET твърдят, че групата Ke3chang използва изпитаните и надеждни техники. Зловредният софтуер обаче е значително актуализиран. Освен това, този път групата се опитва да използва нова задна врата. Неоткритата и неотчетена задна вратичка условно е наречена Okrum.

Освен това изследователите на ESET посочват, че техният вътрешен анализ показва, че групата се стреми към дипломатически органи и други държавни институции. Между другото, групата Ke3chang беше изключително активна в провеждането на сложни, целенасочени и упорити кампании за кибершпионаж. Традиционно групата преследва държавни служители и важни личности, работещи с правителството. Дейностите им са наблюдавани в страни от Европа и Централна и Южна Америка.

Нов злонамерен софтуер Okrum, използван от Ke3chang Group за насочване към дипломати https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- Store4app (@ Store4app1) 18 юли 2019 г.

Интересът и фокусът на ESET продължават да остават върху групата Ke3chang, тъй като групата е била доста активна в родината на компанията, Словакия. Други популярни цели на групата обаче са Белгия, Хърватия, Чехия в Европа. Известно е, че групата е насочена към Бразилия, Чили и Гватемала в Южна Америка. Дейностите на групата Ke3chang показват, че тя може да бъде финансирана от държавата хакерска група с мощен хардуер и други софтуерни инструменти, които не са достъпни за обикновени или отделни хакери. Следователно последните атаки също могат да бъдат част от дългосрочна трайна кампания за събиране на разузнавателна информация, отбеляза Зузана Хромцова, изследовател в ESET, „Основната цел на нападателя е най-вероятно кибер шпионаж, затова те избраха тези цели.“

Как работят Ketrican Malware и Okrum Backdoor?

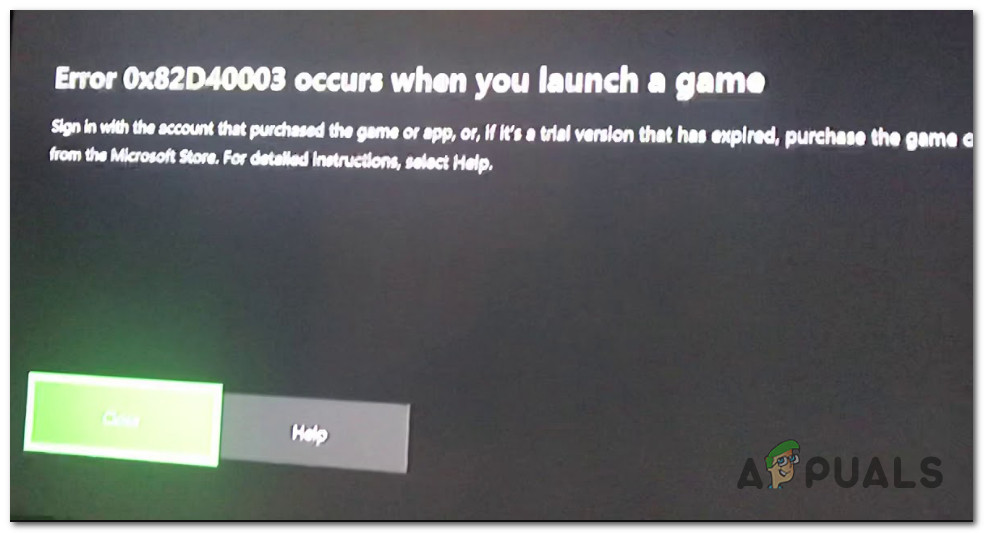

Зловредният софтуер Ketrican и задната врата на Okrum са доста сложни. Изследователите по сигурността все още разследват как бекдорът е инсталиран или пуснат на целевите машини. Докато разпространението на задната врата на Okrum продължава да остава загадка, работата му е още по-очарователна. Backdoor на Okrum провежда някои софтуерни тестове, за да потвърди, че не работи в пясъчник, който по същество е сигурно виртуално пространство, което изследователите на сигурността използват, за да наблюдават поведението на злонамерен софтуер. Ако товарачът не получи надеждни резултати, той просто се прекратява, за да избегне откриването и по-нататъшния анализ.

Методът на Okrum за задната врата, който потвърждава, че работи в компютър, работещ в реалния свят, също е доста интересен. Зареждащият или задната врата активира пътя, за да получи действителния полезен товар, след като левият бутон на мишката е щракнат поне три пъти. Изследователите смятат, че този потвърдителен тест се извършва предимно, за да се гарантира, че задната врата работи на реални, работещи машини, а не на виртуални машини или пясъчник.

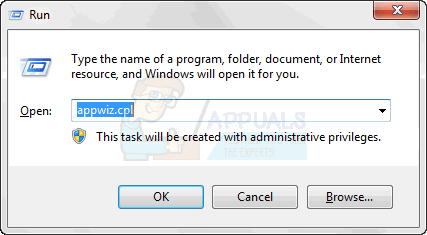

След като зареждачът е доволен, задната врата на Okrum първо си предоставя пълни администраторски права и събира информация за заразената машина. Той извежда в таблица информация като име на компютър, потребителско име, IP адрес на хоста и каква операционна система е инсталирана. След това изисква допълнителни инструменти. Новият зловреден софтуер Ketrican също е доста сложен и съдържа множество функции. Той дори има вграден изтеглящ, както и качващ. Механизмът за качване се използва за крадлив експортиране на файлове. Инструментът за изтегляне в рамките на зловредния софтуер може да извиква актуализации и дори да изпълнява сложни команди на черупката, за да проникне дълбоко в хост машината.

Група от сенчести зловредни програми от старо училище, за която се смята, че оперира извън Китай, е насочена към дипломати с това, което изследователите на infosec казват, че преди това не е било документирано в задната част. Групата Ke3chang, която е действала от няколко години, отдавна съществува ... https://t.co/n1TBoQ1pQX

- Регистърът: Резюме (@_TheRegister) 18 юли 2019 г.

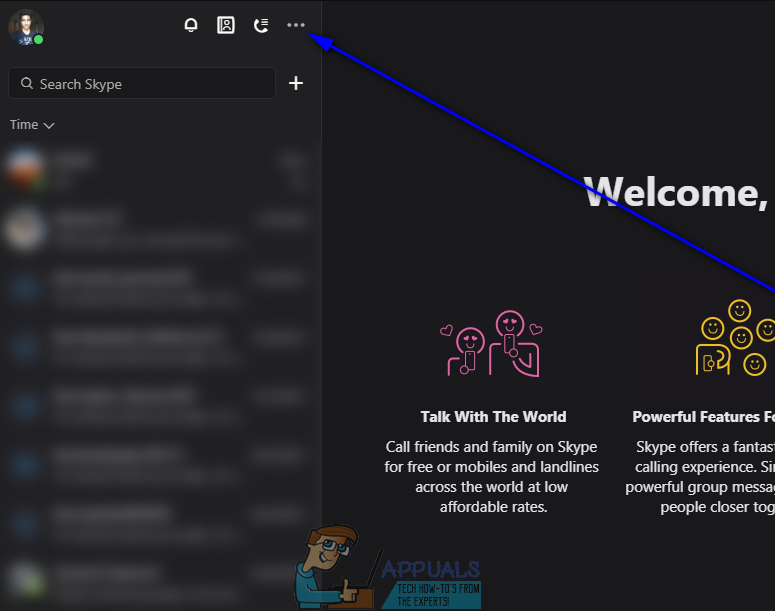

По-рано изследователите на ESET са забелязали, че задната врата на Okrum може дори да използва допълнителни инструменти като Mimikatz. Този инструмент по същество е скрит кейлоггер. Той може да наблюдава и записва натискания на клавиши и да се опитва да открадне идентификационните данни за влизане в други платформи или уебсайтове.

Между другото, изследователите са забелязали няколко прилики в командите, използвани от задната вратичка Okrum и зловредния софтуер Ketrican, за да заобиколят сигурността, да предоставят повишени привилегии и да провеждат други незаконни дейности. Непогрешимата прилика между двамата накара изследователите да вярват, че двамата са тясно свързани. Ако това не е достатъчно силна асоциация, и двата софтуера са били насочени към едни и същи жертви, отбеляза Хромцова, „Започнахме да свързваме точките, когато открихме, че задната врата на Okrum се използва за изпускане на задна врата на Ketrican, съставена през 2017 г. На всичко отгоре , установихме, че някои дипломатически образувания, които са били засегнати от зловредния софтуер Okrum и бекдорите на Ketrican за 2015 г., също са били засегнати от Backdoor 2017 Ketrican. ”

Групата Ke3chang APT хвърля затворена бомба Okrum на дипломатически цели https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 Cyber, Inc. (@ 420Cyber) 18 юли 2019 г.

Двете свързани части от злонамерен софтуер, които са разделени с години, и постоянните дейности на напредналата група за постоянна заплаха Ke3chang показват, че групата е останала лоялна към кибер шпионажа. ESET е уверен, че групата подобрява тактиката си, а характерът на атаките нараства с цел усъвършенстване и ефикасност. Групата за киберсигурност открай време описва подвизите на групата и е била поддържане на подробен доклад за анализ .

Съвсем наскоро съобщихме за това как хакерска група е изоставила другите си незаконни онлайн дейности и започна да се фокусира върху кибер шпионажа . Съвсем вероятно е хакерските групи да намерят по-добри перспективи и награди в тази дейност. Със спонсорираните от държавата атаки във възход, правителствата на измамниците също могат тайно да подкрепят групировките и да им предлагат помилване в замяна на ценни държавни тайни.