Актуализации на защитата на Windows 10 KB4465065 и KB4346084 - Microsoft

Microsoft пусна няколко нови актуализации за смекчаване на последиците за Windows 10 Spectre. Тези актуализации се отнасят до уязвимости в сигурността на Spectre, а именно RSRE, SSB и L1 Terminal Fault.

Дневниците на промените предполагат, че този път Microsoft е решила да отстрани следните три основни уязвимости:

- Spectre Variant 3a (CVE-2018-3640: „Прочетете системния регистър на измамника (RSRE)”)

- Призрачен вариант 4 (CVE-2018-3639: „Спекулативен байпас на магазина (SSB)“)

- L1TF (CVE-2018-3620, CVE-2018-3646: „L1 Terminal Fault“)

Струва си да се спомене, че тези актуализации са пуснати само за устройствата на Intel. Първоначално актуализациите бяха пуснати за потребителите през август 2018 г., но скорошната версия включва някои допълнителни подобрения, които можете да видите на:

KB4465065 - Windows 10 версия 1809

KB4346084 - Windows 10 версия 1803

KB4346085 - Windows 10 версия 1709

KB4346086 - Windows 10 версия 1703

KB4346087 - Windows 10 версия 1607

Кои са RSRE, SSB и L1 терминални неизправности?

Прочетете системния регистър на измамниците

Това е друг метод за атака, известен също като Вариант 3а. Атакуващият променя стойността на няколко състояния на системния регистър, като използва кеш на странични канали испекулативно изпълнениеметоди. Защитите от рандомизация на адресното пространство на ядрото се заобикалят от нападателя в резултат на тази уязвимост. Въпреки че методът 3a вариант не е в състояние да изложи чувствителни потребителски данни, той все пак може да позволи на нападателя да изложи физически адреси за някои структури от данни.

L1 Терминална неизправност

L1 Terminal Fault е друг тип уязвимост на сигурността на хардуера, която извлича секретна информация от кеша от данни на процесора от ниво 1. Различни процесори на Intel са засегнати поради тази уязвимост, включително Centaur, AMD, заедно с няколко други доставчици, които не са от Intel. Уязвимостта позволява на зловредните приложения да променят стойностите на данните в паметта на операционната система или данните на приложенията.

Спекулативен байпас на магазина

Speculative Store Bypass е основно уязвимост на хардуерната сигурност, която работи точно по същия начин, както уязвимостите на Meltdown и Spectre. Според Intel има по-малка вероятност потребителите да бъдат засегнати от уязвимостта. Можете да очаквате частична защита срещу вариант 4, ако използвате уеб браузърите, които имат способността да смекчат Spectre Варианти 1 и 2. Intel е готов да пусне микрокодче (през следващите няколко седмици), което ще се справи с Variant 4.

За да се осигури пълна защита срещу уязвимостта, потребителите трябва да активират намаляването на Spectre за Windows клиент и Windows Сървър .

Има ли известни проблеми в актуализациите?

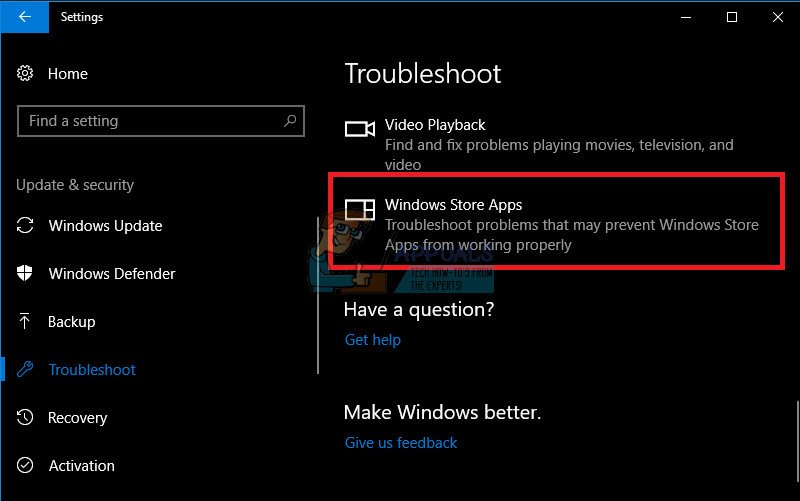

За щастие, този път Microsoft не е изброила известни проблеми. В идеалния случай потребителите няма да се сблъскат с никакви технически проблеми по време на инсталацията и се очаква актуализацията да се инсталира безпроблемно. Тези актуализации могат да бъдат директно инсталирани от Каталог на Microsoft Update . Въпреки че някои изключения могат да се очакват за няколко потребители. Ако сте един от тях, моля, докладвайте тези проблеми на Microsoft, за да могат да бъдат отстранени в следващите версии.

Етикети Windows