Internet Explorer

Съществува недостатък в сигурността в застаряващия, но все още активно използван Internet Explorer, уеб браузърът по подразбиране за операционната система Microsoft Windows активно се експлоатира от нападатели и злонамерени писатели на код . Въпреки че Microsoft е наясно с Zero-Day Exploit в IE, понастоящем компанията е издала съвет за спешна сигурност. Microsoft все още не е издал или внедрил актуализация на спешна корекция за сигурност за отстраняване на уязвимостта на сигурността в Internet Explorer.

0-дневен експлойт в Internet Explorer се експлоатира от нападателите „в дивата природа“. Просто казано, новооткрит недостатък в IE се използва активно за дистанционно изпълнение на злонамерен или произволен код. Microsoft издаде съвет за сигурност, предупреждаващ милиони потребители на Windows OS за новата уязвимост на нулевия ден в уеб браузъра Internet Explorer, но тепърва ще пусне корекция, която да отстрани съответната вратичка в сигурността.

Уязвимост в сигурността в Internet Explorer, класиран „Умерен“, който се експлоатира активно в дивата природа:

Новооткритата и експлоатирана уязвимост в сигурността в Internet Explorer е официално маркирана като CVE-2020-0674 . 0-дневният експлойт е оценен като „Умерен“. Връзката в защитата по същество е проблем с отдалечено изпълнение на код, който съществува в начина, по който механизмът за скриптове обработва обекти в паметта на Internet Explorer. Грешката се задейства чрез библиотеката JScript.dll.

#darkhotel # 0 ден #exploit

CVE-2020-0674

Ръководство на Microsoft за уязвимост при повреда на паметта на скриптове на двигателя

Уязвимост за отдалечено изпълнение на код съществува по начина, по който механизмът за скриптове обработва обекти в паметта в Internet Explorer. https://t.co/1mbqh1IMDz

- blackorbird (@blackorbird) 18 януари 2020 г.

Успешно експлоатирайки грешката, отдалечен нападател може да изпълни произволен код на целеви компютри. Атакуващите могат да поемат пълен контрол над жертвите, само като ги убедят да отворят злонамерено изработена уеб страница в уязвимия браузър на Microsoft. С други думи, нападателите могат да разгърнат фишинг атака и да подмамят потребителите на Windows OS, използвайки IE, да щракнат върху уеб връзки, които водят жертвите в опетнен уебсайт, обвързан със злонамерен софтуер. Интересното е, че уязвимостта не може да предостави административни привилегии, освен ако самият потребител не е влязъл като администратор, посочи Съвет за сигурност на Microsoft :

„Уязвимостта може да повреди паметта по такъв начин, че нападателят да може да изпълни произволен код в контекста на текущия потребител. Нападателят, който успешно е използвал уязвимостта, може да получи същите потребителски права като текущия потребител. Ако текущият потребител е влязъл с права на администраторски потребител, нападателят, който успешно е използвал уязвимостта, може да поеме контрола върху засегнатата система. След това нападателят може да инсталира програми; преглед, промяна или изтриване на данни; или създайте нови акаунти с пълни права на потребителя. '

Microsoft осъзнава уязвимостта на IE Zero-Day Exploit Security и работи по корекция:

Тревожно е да се отбележи, че почти всички версии и варианти на Internet Explorer са уязвими за 0-дневния експлойт. Засегнатата платформа за сърфиране в мрежата включва Internet Explorer 9, Internet Explorer 10 и Internet Explorer 11. Всяка от тези версии на IE може да работи на всички версии на Windows 10, Windows 8.1, Windows 7.

Петък е, уикендът кацна ... и # Microsoft предупреждава за експлойт с нулев ден на Internet Explorer ... https://t.co/1bkNhKIDYt #TheRegister

- Bot News Security (@SecurityNewsbot) 18 януари 2020 г.

Въпреки че Microsoft има t безплатна поддръжка на Windows 7 , компанията е все още подкрепящи стареенето и вече остарели IE уеб браузър. Съобщава се, че Microsoft посочва, че е наясно с „ограничени целенасочени атаки“ в дивата природа и работи по поправка. Пластирът обаче все още не е готов. С други думи, милиони потребители на Windows OS, които работят върху IE, продължават да остават уязвими.

Прости, но временни заобикалящи мерки за защита срещу нулевия ден на експлоатация в IE:

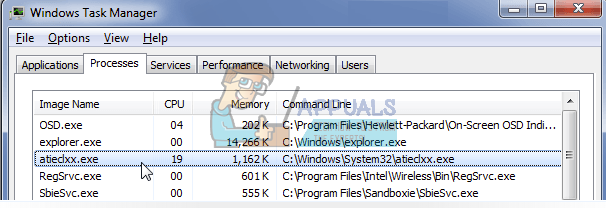

Лесното и работещо решение за защита срещу новия 0-дневен експлойт в IE разчита на предотвратяване на зареждането на библиотеката JScript.dll. С други думи, потребителите на IE трябва да попречат на библиотеката да се зарежда в паметта, за да блокират ръчно използване на тази уязвимост .

Тъй като 0-дневният експлойт в IE се използва активно, потребителите на Windows OS, които работят с IE, трябва да следват инструкциите. За да ограничат достъпа до JScript.dll, потребителите трябва да изпълняват следните команди във вашата система Windows с администраторски права, докладвани TheHackerNews .

За 32-битови системи:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P всички: N

За 64-битови системи:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P всички: N

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P всички: N

Microsoft потвърди, че скоро ще внедри кръпката. Потребителите, които изпълняват гореспоменатите команди, могат да изпитат няколко уебсайта, които се държат нестабилно или не успяват да се заредят. Когато пластирът е наличен, вероятно чрез Windows Update, потребителите могат да отменят промените, като изпълнят следните команди:

За 32-битови системи:

cacls% windir% system32 jscript.dll / E / R всички

Етикети Internet ExplorerЗа 64-битови системи:

cacls% windir% system32 jscript.dll / E / R всички

cacls% windir% syswow64 jscript.dll / E / R всички

![[FIX] Клиентът на Runescape страда от грешка](https://jf-balio.pt/img/how-tos/52/runescape-client-suffered-from-an-error.png)