IBM, Национална лаборатория Oak Ridge

Съобщава се, че множество недостатъци в сигурността в IBM Data Risk Manager (IDRM), един от инструментите за корпоративна сигурност на IBM, са разкрити от изследовател на сигурността на трета страна. Между другото, уязвимостите на Zero-Day все още не са официално признати, да не говорим за успешно закърпени от IBM.

Съобщава се, че изследовател, който е открил поне четири уязвимости в сигурността, с потенциални възможности за дистанционно изпълнение на код (RCE), е на разположение в дивата природа. Изследователят твърди, че се е опитал да се обърне към IBM и да сподели подробности за недостатъците на сигурността във виртуалния уред за защита на IBM Data Risk Manager, но IBM отказа да ги признае и следователно очевидно ги е оставил неправени.

IBM отказва да приеме отчет за уязвимост при нулева защита?

IBM Data Risk Manager е корпоративен продукт, който осигурява откриване и класификация на данни. Платформата включва подробен анализ за бизнес риска, който се основава на информационните активи в организацията. Излишно е да добавям, че платформата има достъп до критична и чувствителна информация за бизнеса, който използва същото. Ако бъде компрометирана, цялата платформа може да се превърне в роб, който може да предложи на хакерите лесен достъп до още повече софтуер и бази данни.

Изследователят по сигурността разкрива четири нулеви дни # уязвимости които оказват влияние върху IBM Data Risk Manager (IDRM), един от IBM #enterprisesecurity инструменти. #кибер защита https://t.co/jvdcufgQqi https://t.co/2cKjfrCOoz

- Дейвид Де Соуза (@DavidDeSDrumond) 21 април 2020 г.

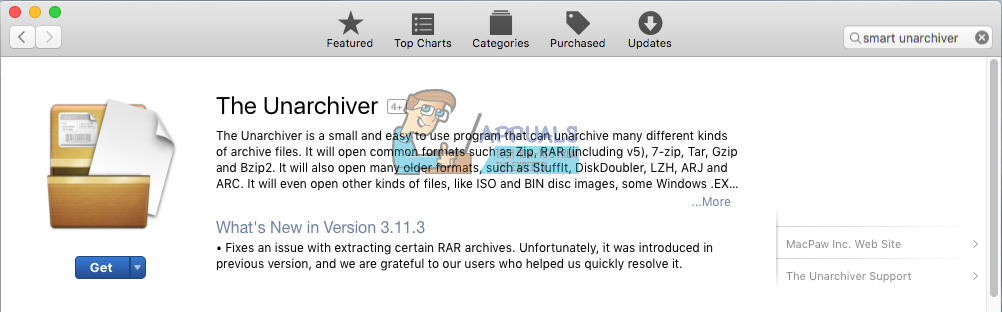

Педро Рибейро от Agile Information Security в Обединеното кралство разследва версия 2.0.3 на IBM Data Risk Manager и съобщава, че е открил общо четири уязвимости. След като потвърди недостатъците, Рибейро се опита да разкрие на IBM чрез CERT / CC в университета Карнеги Мелън. Между другото, IBM управлява платформата HackerOne, която по същество е официален канал за докладване на такива слабости в сигурността. Рибейро обаче не е потребител на HackerOne и очевидно не е искал да се присъедини, затова се опита да премине през CERT / CC. Странно, IBM отказа да признае недостатъците със следното съобщение:

' Оценихме този доклад и затворихме като извън обхвата на нашата програма за разкриване на уязвимости, тъй като този продукт е само за „подобрена“ поддръжка, платена от нашите клиенти . Това е очертано в нашата политика https://hackerone.com/ibm . За да имате право да участвате в тази програма, не трябва да имате договор за извършване на тестове за сигурност за IBM Corporation, дъщерно дружество на IBM или клиент на IBM в рамките на 6 месеца преди подаване на отчет. '

След съобщението за безплатна уязвимост беше отхвърлено, изследовател публикува подробности за GitHub за четирите проблема . Изследователят уверява, че причината за публикуването на доклада е била да се правят компании, които използват IBM IDRM наясно с недостатъците на сигурността и им позволяват да въведат смекчаващи мерки, за да предотвратят всякакви атаки.

Какви са 0-дневните уязвимости в сигурността в IBM IDRM?

От четирите, три от недостатъците на сигурността могат да се използват заедно, за да се получат root права на продукта. Недостатъците включват байпас за удостоверяване, недостатък на инжектирането на команди и несигурна парола по подразбиране.

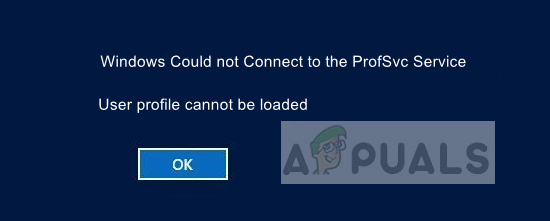

Байпасът за удостоверяване позволява на хакер да злоупотреби с проблем с API, за да накара уредът за управление на риска от данни да приеме произволен идентификатор на сесия и потребителско име и след това да изпрати отделна команда за генериране на нова парола за това потребителско име. Успешното използване на атаката по същество дава достъп до конзолата за уеб администрация. Това означава, че системите за удостоверяване или разрешен достъп на платформата са напълно заобиколени и нападателят има пълен административен достъп до IDRM.

https://twitter.com/sudoWright/status/1252641787216375818

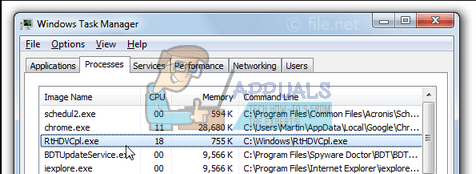

С администраторския достъп нападателят може да използва уязвимостта на инжектирането на команди, за да качи произволен файл. Когато третият недостатък се комбинира с първите две уязвимости, той позволява на неудостоверен отдалечен хакер да постигне Remote Code Execution (RCE) като корен на виртуалния уред IDRM, което води до пълен компромис на системата. Обобщавайки четирите уязвимости на Zero-Day Security в IBM IDRM:

- Байпас на IDRM механизма за удостоверяване

- Точка за инжектиране на команди в един от API на IDRM, която позволява на атаките да изпълняват свои собствени команди в приложението

- Твърдо кодирана комбинация от потребителско име и парола от a3user / idrm

- Уязвимост в IDRM API, която може да позволи на отдалечени хакери да изтеглят файлове от IDRM уреда

Ако това не е достатъчно вредно, изследователят обещава да разкрие подробности за два модула Metasploit, които заобикалят удостоверяването и експлоатират дистанционно изпълнение на код и произволно изтегляне на файл недостатъци.

Важно е да се отбележи, че въпреки наличието на уязвимости в сигурността в IBM IDRM, шансовете за Успешно експлоатация на същите са доста тънки . Това е преди всичко защото компаниите, които разполагат IBM IDRM на своите системи, обикновено предотвратяват достъпа през интернет. Ако обаче IDRM уредът е изложен онлайн, атаките могат да се извършват дистанционно. Освен това нападателят, който има достъп до работна станция във вътрешната мрежа на компанията, може потенциално да поеме IDRM уреда. Веднъж успешно компрометиран, нападателят може лесно да извлече идентификационни данни за други системи. Те потенциално биха дали на нападателя възможността да се премести странично към други системи в мрежата на компанията.

Етикети IBM