Oracle VirtualBox

Уязвимост от нулев ден във VirtualBox беше публично разкрита от независим изследовател на уязвимости и разработчик на експлойти Сергей Зеленюк. VirtualBox е известен софтуер за виртуализация с отворен код, разработен от Oracle. Тази наскоро открита уязвимост може да позволи на злонамерена програма да избяга от виртуална машина и след това да изпълни код в ОС на хост машината.

Технически подробности

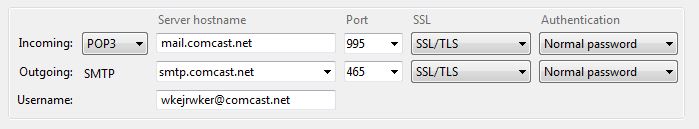

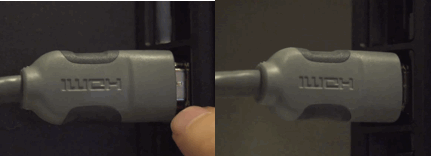

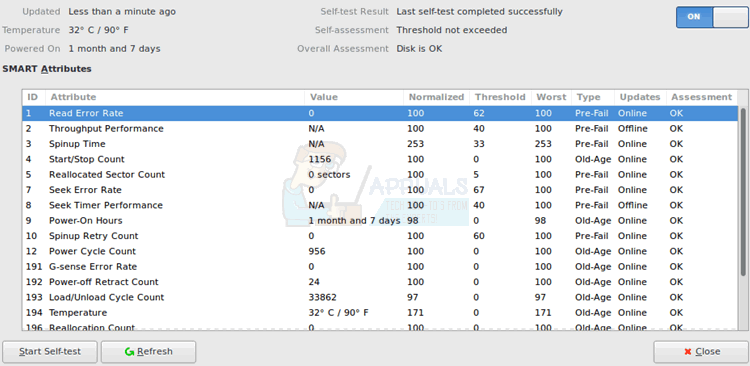

Тази уязвимост има тенденция да възниква поради проблеми с повредата на паметта и засяга мрежовата карта Intel PRO / 1000 MT Desktop (E1000), когато NAT (Превод на мрежови адреси) е зададеният мрежов режим.

Проблемът има тенденция да бъде независим от типа ОС, който се използва от хоста и виртуалните машини, тъй като се намира в споделена кодова база.

Според техническото обяснение на тази уязвимост описано в GitHub, уязвимостта засяга всички текущи версии на VirtualBox и присъства в конфигурацията по подразбиране на Virtual Machine (VM). Уязвимостта позволява на злонамерена програма или нападател с администраторски права или root в ОС за гости да изпълнява и избягва произволен код в приложния слой на хост операционната система. Използва се за стартиране на код от повечето потребителски програми с най-малко привилегии. Zelenyuk каза, „E1000 има уязвимост, позволяваща на атакуващ с права на root / администратор в гост да избяга до хост пръстен 3. Тогава атакуващият може да използва съществуващи техники за ескалиране на привилегии, за да позвъни на 0 чрез / dev / vboxdrv.“ Публикувана е и видео демонстрация на нападението срещу Vimeo.

Възможно решение

Все още няма налична корекция за тази уязвимост. Според Zelenyuk неговият експлойт е напълно надежден, което той заключи, след като го тества на Ubuntu версия 16.04 и 18.04 × 86-46 гости. Той също така смята, че този експлойт работи и срещу платформата на Windows.

Въпреки че предоставеният от него експлойт е доста труден за изпълнение, следното обяснение, предоставено от него, може да помогне на тези, които може да искат да го накарат да работи:

„Експлойтът е модул на ядрото на Linux (LKM) за зареждане в гост ОС. В случая на Windows ще е необходим драйвер, различаващ се от LKM само по обвивка за инициализация и извиквания на API на ядрото.

Необходими са повишени привилегии за зареждане на драйвер и в двете ОС. Това е често срещано и не се счита за непреодолимо препятствие. Погледнете състезанието Pwn2Own, където изследователят използва експлойт вериги: експлоатира се браузър, отворил злонамерен уебсайт в операционната система за гости, избягва се пясъчник на браузъра, за да се получи пълен достъп до ринг 3, експлоатира се уязвимостта на операционната система, за да се проправи начин да звъни 0 от където има всичко необходимо за атака на хипервизор от ОС за гости. Най-мощните уязвимости на хипервизора със сигурност са тези, които могат да бъдат използвани от пръстен за гости 3. Там във VirtualBox също има такъв код, който е достъпен без привилегии на гост корен и най-вече все още не е проверен.

Експлойтът е 100% надежден. Това означава, че работи или винаги, или никога поради несъответстващи двоични файлове или други, по-фини причини, поради които не отчетох. Работи поне на гости на Ubuntu 16.04 и 18.04 x86_64 с конфигурация по подразбиране. '

Zelenyuk реши да излезе публично с това последно откритие на уязвимост, тъй като беше в „несъгласие със [съвременното] състояние на infosec, особено на проучванията за сигурност и наградата за грешки“, с което се сблъска миналата година, когато отговорно съобщи за недостатък във VirtualBox Oracle. Той също така изрази недоволството си от начина, по който се пуска на пазара процесът на освобождаване от уязвимост и начина, по който те се подчертават от изследователите по сигурността на конференции всяка година.

Въпреки че все още няма налична корекция за тази уязвимост, потребителите могат да се защитят от нея, като променят мрежовата си карта от виртуални машини на Paravirtualized Network или PCnet.