Развлечения на нацията на живо

Наскоро Ticketmaster трябваше да коригира относително сериозно нарушение, което потенциално би довело до изтичане на идентификационни данни на няколко хиляди клиенти. Те са работили усилено за коригиране на проблема, но един човек смята, че той е решил това, което е подтикнало атаките на първо място.

Кевин Бомонт, един от най-добрите британски изследователи по цифрова сигурност, вярва, че знае какъв е бил векторът на атаката. Inbenta беше предоставил чат бот за уеб администратори, който работи, като извика JavaScript файл от собствения отдалечен сървър на Inbenta.

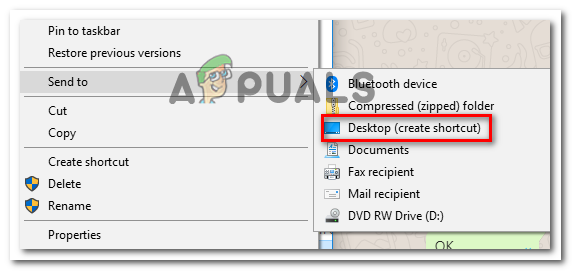

За извикване на тази част от JavaScript е използван един ред HTML. Бомонт изрази мнение, че Inbent е предоставил на Ticketmaster един-единствен лайнер на JavaScript, който след това може да е използвал на страницата си за плащане, без да е уведомил техниците на Inbenta. Тъй като кодът вече се намираше на сайта за обработка на плащания на Ticketmaster, той беше функционално поставен сред всички транзакции с кредитни карти, които минават през сайта.

Тогава JavaScript кодът може, според теорията на Beaumont, да бъде изпълнен в браузъра на клиента от същата страница, на която е била информацията за тяхната кредитна карта. Сигурно някой е променил кода и му е дал правомощието да направи нещо злонамерено, когато го направи.

Изследванията му също показват, че инструментите за борба със зловредния софтуер вършат своята работа. Някои софтуер за сигурност успяха да започнат да сигнализират за скрипта няколко месеца преди агентите на Ticketmaster да съобщят, че е настъпило нарушението. Самият файл на JavaScript очевидно е качен в някои инструменти за разузнаване на заплахи, което е повече от вероятно как те са успели да уловят нарушението навреме.

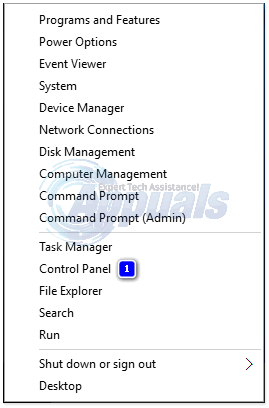

Други експерти изразиха загриженост относно зависимостите на библиотеката на JavaScript и как това е свързано с този вид пробив. За кодерите стана обичайно да използват git хранилища за решаване на проблеми със зависимостта на трети страни, за да използват определени JavaScript рамки, които улесняват работата им.

Въпреки че това е ефективен метод за повторно използване на кода, съществува риск някои от тези зависимости да имат нещо злонамерено в себе си. Много от тези хранилища от време на време са жертви на крекери, които също ги използват неправилно, което означава, че могат да преведат на допълнителни места за неодитирания код, за да намерят начин в иначе легитимни бази.

В резултат на това някои изразяват желание за повече внимание към строгите процедури за одит на кода, за да се намали рискът от подобни проблеми.

Етикети уеб сигурност