Raspberry Pi е популярен едноплатен компютър, който се превърна в лудост през последните години. Поради нарастващата си популярност и честото използване сред начинаещи кодери и технологични ентусиасти, тя се превърна в цел за киберпрестъпниците да правят това, което най-много обичат да правят: кибер кражба. Подобно на обикновените компютърни устройства, които защитаваме с множество защитни стени и пароли, става все по-важно да защитите вашето Raspberry Pi устройство с подобна многостранна защита.

Raspberry Pi

Многофакторното удостоверяване работи, като комбинира две или повече от следните, за да ви предостави достъп до вашия акаунт или устройство. Трите широки категории, за да предоставите информация за предоставяне на достъп, са: нещо, което знаете, нещо, което имате и нещо, което сте. Първата категория може да бъде парола или ПИН код, които сте настроили за вашия акаунт или устройство. Като допълнителен слой на защита може да се наложи да предоставите нещо от втората категория, като генериран от системата щифт, който се изпраща на вашия смартфон или генерира на друго устройство, което притежавате. Като трета алтернатива можете да включите и нещо от третата категория, състояща се от физически ключове като биометрична идентификация, която включва разпознаване на лица, отпечатък на палеца и сканиране на ретината в зависимост от способността на вашето устройство да извършва тези сканирания.

За целите на тази настройка ще използваме двата най-често срещани режима за удостоверяване: зададената от вас парола и еднократен маркер, генериран чрез вашия смартфон. Ние ще интегрираме двете стъпки с google и ще получим вашата парола чрез приложението за удостоверяване на Google (което замества необходимостта от получаване на SMS кодове на вашия мобилен телефон).

Стъпка 1: Вземете приложението Google Authenticator

Приложението Google Authenticator в Google Play Store.

Преди да започнем да настройваме вашето устройство, нека изтеглим и инсталираме приложението за удостоверяване на google на вашия смартфон. Насочете се към магазина на Apple App, Google play или съответния магазин на всяко устройство, с което работите. Изтеглете приложението за удостоверяване на google и изчакайте да завърши инсталирането. Могат да се използват и други приложения за удостоверяване, като удостоверител на Microsoft, но за нашия урок ще използваме приложението Google за удостоверяване.

Стъпка 2: Настройване на вашите SSH връзки

Устройствата Raspberry Pi обикновено работят на SSH и ние ще работим и за конфигуриране на нашето многофакторно удостоверяване чрез SSH. Ще създадем две SSH връзки, за да направим това по следната причина: не искаме да блокирате устройството си и в случай, че все пак се заключите от единия поток, вторият ще ви даде нов шанс да се върнете Това е само предпазна мрежа, която въвеждаме заради вас: потребителят, притежаващ устройството. Ще поддържаме този втори поток от защитна мрежа през целия процес на настройка, докато цялата настройка завърши и сме гарантирали, че вашето многофакторно удостоверяване работи правилно. Ако извършите следните стъпки замислено и внимателно, не би трябвало да има проблем с настройването на удостоверяването ви.

Интерфейсът на Raspberry Pi.

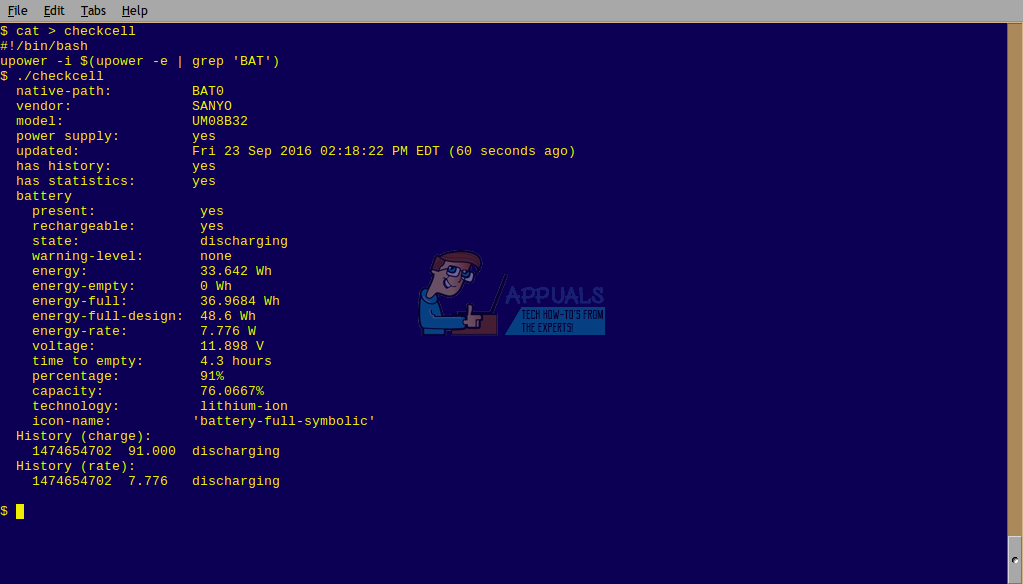

Стартирайте два терминални прозореца и въведете следната команда във всеки. Това е за настройка на двата потока паралелно.

ssh потребителско име@piname.local

Вместо потребителско име, въведете потребителското име на устройството си. Вместо pi име, въведете името на вашето pi устройство.

След като натиснете Enter, трябва да получите поздравително съобщение и в двата прозореца на терминала, показващо името на вашето устройство и вашето потребителско име.

След това ще редактираме файла sshd_config. За да направите това, въведете следната команда във всеки прозорец. Не забравяйте да направите всички стъпки в този раздел паралелно и в двата прозореца.

sudo nano / etc / ssh / sshd_config

Превъртете надолу и намерете къде пише: ChallengeResponseAuthentication no

Променете „не“ на „да“, като напишете това на негово място. Запазете промените си, като натиснете [Ctrl] + [O] и след това излезте от прозореца, като натиснете [Ctrl] + [X]. Отново направете това и за двата прозореца.

Рестартирайте терминалите и въведете следната команда във всеки, за да рестартирате SSH демона:

sudo systemctl рестартирайте ssh

И накрая. Инсталирайте Google Authenticator във вашата настройка, за да интегрирате системата си с него. За да направите това, въведете следната команда:

sudo apt-get инсталирайте libpam-google-authenticate

Потоците ви вече са настроени и до този момент сте конфигурирали своя google удостоверител както с устройството, така и със смартфона си.

Стъпка 3: Интегриране на вашето многофакторно удостоверяване с Google Authenticator

- Стартирайте акаунта си и въведете следната команда: google-удостоверител

- Въведете „Y“ за токени, базирани на времето

- Изпънете прозореца си, за да видите целия QR код, който е генериран, и го сканирайте на устройството си смартфон. Това ще ви позволи да сдвоите услугата за удостоверяване на Raspberry Pi с приложението си за смартфон.

- Ще има някои резервни кодове, показани под QR кода. Запишете ги или ги снимайте, за да ги запазите, в случай че не можете да проверите своята многофакторна автентификация чрез приложението Google Authenticator и в крайна сметка се нуждаете от резервен код, за да влезете. Пазете ги в безопасност и не загуби ги.

- Ще бъдете подканени с четири въпроса сега и ето как ще трябва да отговорите на тях, като въведете „Y“ за да или „N“ за не. (Забележка: Въпросите по-долу са цитирани директно от цифровия терминал Raspberry Pi, за да знаете точно с кои въпроси ще се сблъскате и как да отговорите на тях.)

Приложението за смартфон Google Authenticator за iOS. Акаунтите са затъмнени от съображения за сигурност, а цифрите на кодовете за сигурност също са разбъркани и променени.

- „Искате ли да актуализирам вашия файл„ /home/pi/.google_authenticator “?“ (г / н): Въведете 'Y'

- „Искате ли да забраните многократно използване на един и същ токен за удостоверяване? Това ви ограничава до едно влизане на всеки 30 години, но увеличава шансовете ви да забележите или дори да предотвратите атаки 'човек в средата' (г / н): ' Въведете 'Y'

- „По подразбиране се генерира нов маркер на всеки 30 секунди от мобилното приложение. За да компенсираме евентуално изкривяване на времето между клиента и сървъра, ние допускаме допълнителен маркер преди и след текущото време. Това позволява изкривяване на времето до 30 секунди между сървъра за удостоверяване и клиента. Ако имате проблеми с лоша синхронизация на времето, можете да увеличите прозореца от размера му по подразбиране на 3 разрешени кода (един предишен код, един текущ код, следващия код) до 17 разрешени кода (8-те предишни кода, един текущ код, следващите 8 кода). Това ще позволи изкривяване на времето между клиент и сървър до 4 минути. Искате ли да го направите? (г / н): “ Въведете „N“

- „Ако компютърът, в който влизате, не е втвърден срещу опити за груба сила на влизане, можете да активирате ограничаване на скоростта за модула за удостоверяване. По подразбиране това ограничава хакерите до не повече от 3 опита за влизане на всеки 30 години. Искате ли да активирате ограничаване на скоростта? (г / н): “ Въведете 'Y'

- Сега стартирайте приложението Google Authenticator на вашия смартфон и натиснете иконата плюс в горната част на екрана. Сканирайте QR кода, който се показва на вашето Pi устройство, за да сдвоите двете устройства. Вече ще бъдете показани с кодове за удостоверяване денонощно за всеки път, когато имате нужда от тях, за да влезете. Няма да е необходимо да генерирате код. Можете просто да стартирате приложението и да въведете това, което се показва в този момент.

Стъпка 4: Конфигуриране на модула за удостоверяване на PAM с вашия SSH

Стартирайте терминала си и въведете следната команда: sudo nano /etc/pam.d/sshd

Въведете следната команда, както е показано:

# 2FA задължително удостоверяване pam_google_authenticator.so

Ако искате да бъдете помолени за вашия ключ за преминаване през приложението Google Authenticator, преди да въведете паролата си, въведете следната команда преди командата, въведена по-рано:

@include common-auth

Ако искате да бъдете помолени за ключа за преминаване след въвеждането на вашата парола, въведете същата команда, с изключение на поставянето й след предишния набор от команди # 2FA. Запазете промените си, като натиснете [Ctrl] + [O] и след това излезте от прозореца, като натиснете [Ctrl] + [X].

Стъпка 5: Затворете паралелния SSH поток

След като приключихте с настройката на многофакторното удостоверяване, можете да затворите един от паралелните потоци, които сме провеждали. За да направите това, въведете следната команда:

sudo systemctl рестартирайте ssh

Вашият втори поток от защитна резервна мрежа все още работи. Ще продължите да работи, докато не проверите дали вашето многофакторно удостоверяване работи правилно. За целта стартирайте нова SSH връзка, като въведете:

ssh потребителско име@piname.local

Вместо потребителско име, въведете потребителското име на устройството си. Вместо pi име, въведете името на вашето pi устройство.

Сега ще се извърши процедурата за влизане. Въведете паролата си и след това въведете кода, показан в приложението ви Google Authenticator в този момент. Внимавайте да извършите и двете стъпки за тридесет секунди. Ако успеете да влезете успешно, можете да се върнете обратно и да повторите предишната стъпка, за да затворите паралелния поток от защитна мрежа, който бяхме на място. Ако сте изпълнили правилно всички стъпки, трябва да можете да възобновите с многофакторно удостоверяване на вашето Raspberry Pi устройство сега.

Заключителни думи

Както при всеки процес за удостоверяване, който сте въвели на всяко устройство или акаунт, тези допълнителни фактори го правят по-безопасен от преди, но не го правят абсолютно безопасен. Бъдете внимателни, когато използвате вашето устройство. Бъдете нащрек за потенциални измами, фишинг атаки и кибер кражби, на които устройството ви може да стане обект. Защитете второто си устройство, на което сте настроили процеса на извличане на кода, и го пазете в безопасност. Това устройство ще ви е необходимо всеки път, за да се върнете във вашата система. Съхранявайте резервните си кодове на известно и безопасно място, в случай че някога сте в позиция, в която нямате достъп до резервното си устройство със смартфон.

![[ПОПРАВЛЕНО] Неуспешно твърдение: Array_Count в Ark](https://jf-balio.pt/img/how-tos/47/assertion-failed.png)