Разпоредби за информация и сигурност на Dahua. IFSEC Global

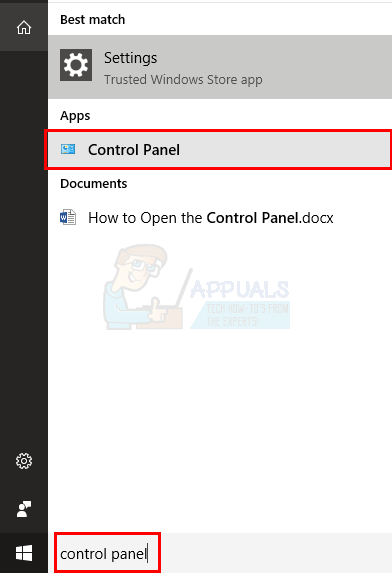

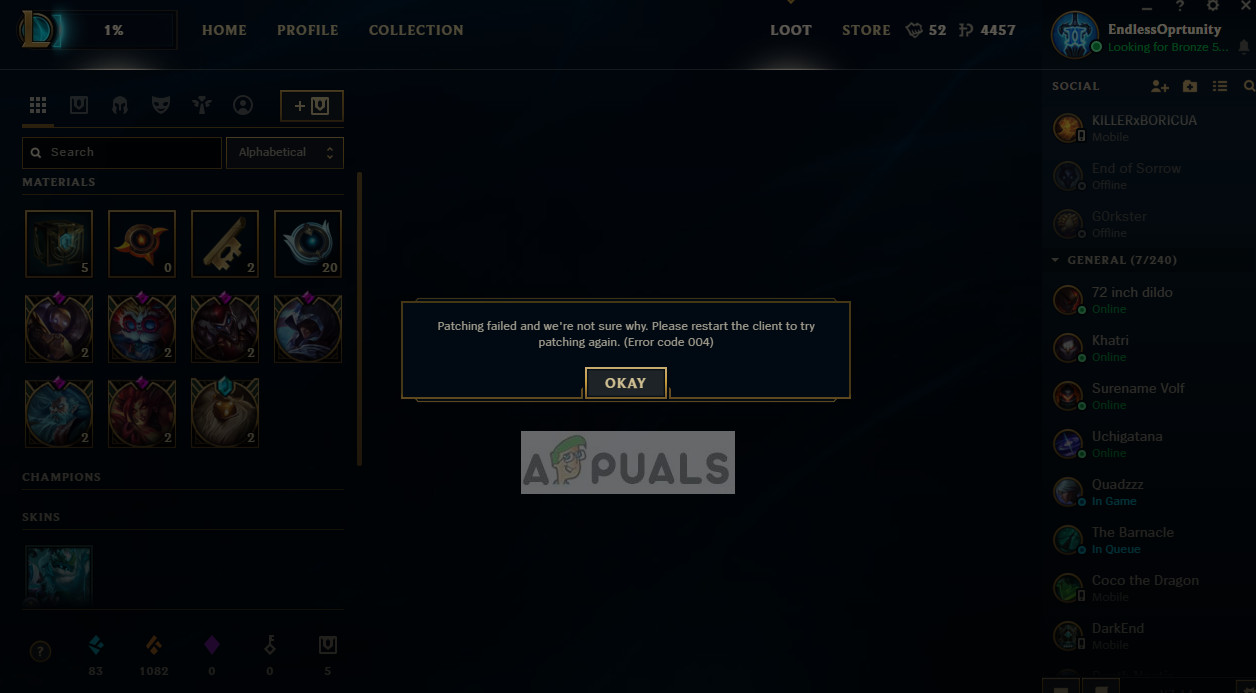

Докато хората се отклоняват от физическите домоуправители, служителите по сигурността и охранителните животни към охранителните камери с цифров видеозапис (DVR) затворена телевизия (CCTV), хакерите откриха уязвимост при по-стари технологии, които позволяват нарушаване на достъпа до инсталирани акаунти на устройства за домашно наблюдение което може да изложи собствениците на риск. Dahua е водеща фирма за технологии за сигурност и наблюдение, която предоставя съвременни сигурни решения за замяна на остарели модули, използващи вече съществуващи връзки и окабеляване. Изглежда обаче, че има уязвимост, която е известна от 2013 г. на DVR устройствата за защита на Dahua, за които е изпратена актуализация за надграждане на защитата, но тъй като много потребители не са се възползвали от безплатното надграждане, хиляди устройства са са им откраднали идентификационните данни за достъп и сега са означени с червен етикет на риск.

Подвигът беше проучен и написан задълбочено, преди да бъде представен на обществеността. The доклад CVE-2013-6117, открит и подробно описан от Джейк Рейнолдс, обяснява, че експлойтът започва с хакер, стартиращ протокол за управление на предаването с устройството Dahua на порт 37777 за полезен товар. След тази заявка устройството автоматично изпраща своите идентификационни данни за динамична система за имена на домейни, които хакерът може след това да използва за отдалечен достъп до устройството, да подправя съхраняваното му съдържание, както и да манипулира неговите конфигурации. Откакто беше съобщена уязвимостта, бяха изпратени заявки за актуализация, но тъй като много потребители решиха да се откажат от надстройките, техните идентификационни данни са откраднати и вече са достъпни в ZoomEye, търсачка, която води запис на информация, получена от различни устройства и онлайн уебсайтове.

Търсачка за киберпространство ZoomEye. ICS ZoomEye

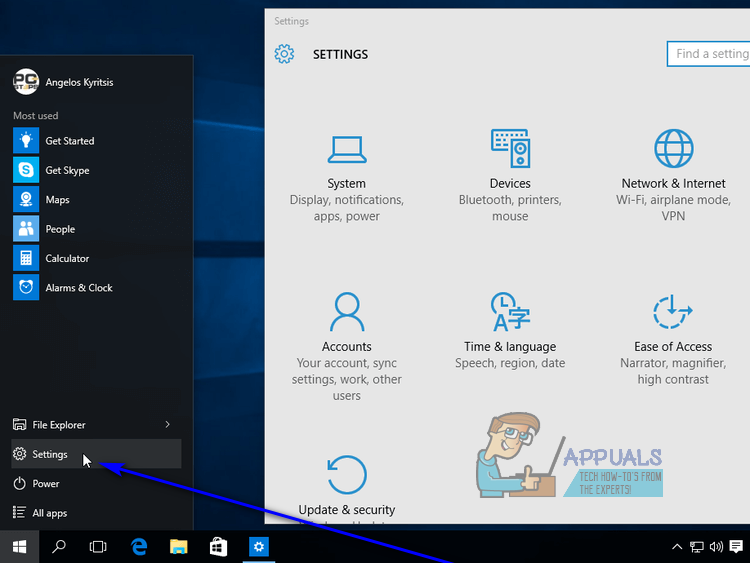

DVR устройствата на Dahua работят през порта TCP 37777, чрез който използват прост двоичен протокол за достъп до системата от видеокамери на DVR от отдалечено място в мрежата. В нито един момент от този процес не се изисква достатъчно удостоверяване с идентификационни данни, както се очаква при еднократни двоични процедури. Това е директна връзка с порта на устройството и позволява достъп до текущи потоци от кадри, както и до предварително записани кадри, които могат да се управляват и изтриват дистанционно. ActiveX, PSS, iDMSS и други подобни позволяват на хакера да заобиколи и предоставената минимална страница за вход, която след това позволява на хакера да изпраща неоторизирани заявки, които могат да направят всичко, от изтриване на DVR, за да променят идентификационните данни за достъп. При друг сценарий хакерът може да осъществи достъп до порта TCP 37777, за да прецени фърмуера и серийния номер на използвания DVR. Използвайки еднократните двоични протоколи по-долу, той / тя може да получи имейл, DDNS и FTP информация, съхранена на устройството. Тази информация може да се използва за проследяване през страницата за вход на уеб портала за отдалечен достъп на DVR и след това хакерът може да осъществи достъп до потоците и кадри от интерес. Това е така, ако хакерът не надхитри процеса и заобиколи страницата за вход изцяло, както беше посочено по-рано.

Страница за отдалечено уеб влизане. Защита на дълбочината

Разглеждайки записите на ZoomEye, става ясно, че тази уязвимост е използвана за достъп до стотици хиляди видеорегистратори и за извличане на техните идентификационни данни за достъп за дистанционно гледане през уеб портала на продукта. Дневниците на хиляди пароли се съхраняват в обикновен достъп на ZoomEye и простото търсене на паролите или потребителските имена може да върне невероятен брой посещения. Преглеждайки компилираните данни, не е утешително да се види, че около 14 000 души решават да запазят паролата си като „парола“, но това не е пряк проблем, свързан с тази уязвимост. Dahua пусна актуализация, която добавя допълнителни нива на сигурност, за да предотврати неоторизиран достъп до кадрите на камерата, но въпреки това отдалеченият достъп поддържа целия процес малко риболов, тъй като няма ограничение за време и място за достъпа и също толкова добре, колкото и собственика може да се докосне до камерите си отдалеч, хакер, който успява да открадне идентификационните данни за вход, също може. Както беше обяснено по-горе, кражбата им не е твърде трудно да се направи, когато всички устройства на Dahua работят на еднакви портове и връзки.

![[FIX] Измамата не успя да зареди профил](https://jf-balio.pt/img/how-tos/94/deceit-failed-load-profile.png)