Проект Monero, CryptoNews

Според доклад, който първоначално е публикуван от анализатори на сигурността от Palo Alto Networks, поне пет процента от всички токени на Monero, които в момента са в обращение на пазара, са добити с помощта на зловреден софтуер. Това означава, че престъпните организации са използвали пробиви в сигурността на сървъри и машини за крайни потребители, за да добият над 790 000 монети Monero, известни също като XMR. Малко около 20 милиона хешове в секунда, което е около два процента от цялата мощност на хеширане на мрежата Monero, идва от заразени устройства през последната година.

Като се имат предвид текущите обменни курсове, трудности в мрежата и други фактори, това впечатляващо количество процесорна мощ все още ще се превърне в някъде повече от $ 30 000 всеки ден за тези групи, което е значителна сума пари в сравнение. Най-добрите три хешрейта добиват Monero на стойност между 1600 и 2700 долара всеки ден.

Експертите по сигурността на Linux бяха изненадани да научат още през януари, че злонамереният софтуер RubyMiner, използван за копаене на Monero по този метод, всъщност е насочил сървъри, които работят с GNU / Linux, както и тези, които стартират сървърни пакети на Microsoft Windows като част от системния софтуер.

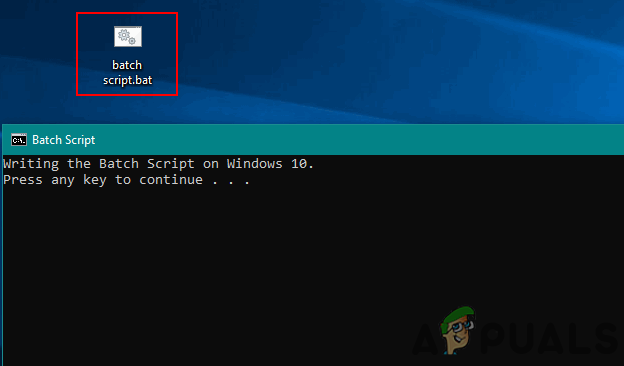

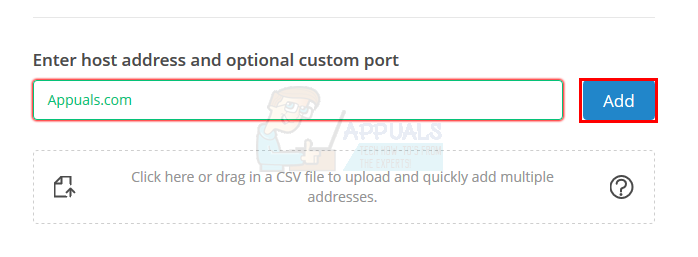

Експлойтът на Linux машини съдържа набор от команди на черупки и позволява на атакуващите да изчистят cron задания, преди да добавят свои собствени. Тази нова задача на cron изтегля скрипт на черупка, който се хоства в текстовите файлове robots.txt, които са стандартна част от повечето уеб домейни.

В крайна сметка този скрипт може да изтегли и инсталира неподдържана версия на иначе законното приложение за миньор XMRig Monero. PyCryptoMiner е насочен и към Linux сървъри. Друга група зловреден софтуер на Monero мина след сървъри на Oracle WebLogic.

За щастие тези експлойти не бяха в състояние да нанесат големи щети, тъй като нападателите разчитаха на по-стари експлойти, които експертите по сигурността на Linux отдавна са измислили как да се включат. Това накара някои от общността с отворен код да предположат, че нападателите преследват машини с инсталирания на операционна система, които са остарели в сървърно отношение.

Независимо от това, последните по-впечатляващи цифри, посочени в този доклад, биха намекнали, че по-новите атаки може да се възползват от скорошните експлойти в Windows и GNU / Linux.