Има ли някой, който да не е чувал за Нарушение на Equifax ? Това беше най-голямото нарушение на данните през 2017 г., при което 146 милиона потребителски акаунта бяха компрометирани. Какво ще кажете за атаката през 2018 г. Аадхар , порталът на индийското правителство за съхраняване на информация на жителите му. Системата беше хакната и бяха изложени 1,1 милиарда потребителски данни. И сега само преди няколко месеца Toyota’s офис за продажби в Япония беше хакнат и потребителските данни за 3,1 милиона клиенти бяха изложени. Това са само някои от големите нарушения, настъпили през последните три години. И това е тревожно, защото изглежда, че с напредването на времето става все по-лошо. Киберпрестъпниците стават все по-интелигентни и измислят нови методи за получаване на достъп до мрежи и достъп до потребителски данни. Ние сме в дигиталната ера и данните са златни.

Но по-тревожното е, че някои организации не се занимават с проблема със сериозността, която заслужава. Ясно е, че старите методи не работят. Имате защитна стена? Добре за теб. Но нека видим как защитната стена ви предпазва от вътрешни атаки.

Вътрешни заплахи - новата голяма заплаха

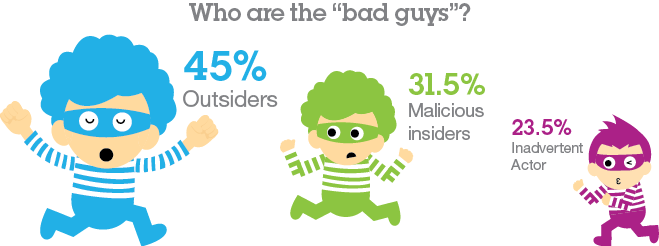

Статистика за киберсигурността

В сравнение с миналата година броят на атаките, произхождащи от мрежата, се е увеличил значително. И фактът, че предприятията сега възлагат работа на външни лица, които работят или от разстояние, или от организацията, не е помогнал много за случая. Да не говорим, че сега служителите имат право да използват персонални компютри за работни места, свързани с работата.

Злонамерените и корумпирани служители представляват по-големия процент от вътрешни атаки, но понякога това е и неволно. Служители, партньори или външни изпълнители допускат грешки, които правят мрежата ви уязвима. И както можете да си представите, вътрешните заплахи са далеч опасни от външните атаки. Причината за това е, че те се изпълняват от човек, който е добре информиран за вашата мрежа. Атакуващият има работни познания за вашата мрежова среда и политики, така че техните атаки са по-целенасочени, което води до повече щети. Също така в повечето случаи откриването на вътрешна заплаха ще отнеме повече време, отколкото външните атаки.

Освен това, най-лошото при тези атаки не е дори непосредствената загуба в резултат на прекъсване на услугите. Това е нараняване на репутацията на вашата марка. Кибер атаките и пробивите на данни често се наследяват от спада в цените на акциите и масовото напускане на вашите клиенти.

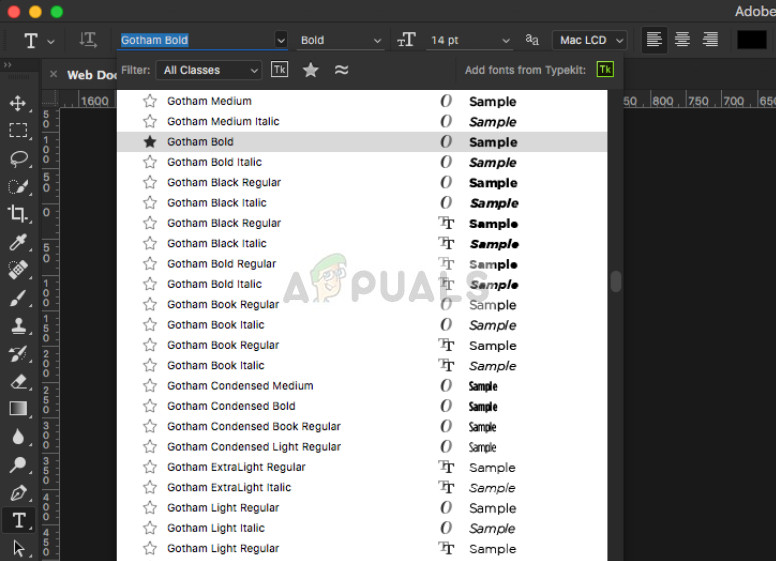

Така че, ако има нещо, което е ясно е, че ще ви трябва повече от защитна стена, прокси или софтуер за защита от вируси, за да поддържате мрежата си напълно безопасна. И именно тази нужда е в основата на този пост. Следвайте, докато подчертавам 5-те най-добри софтуера за наблюдение на заплахи, за да защитите цялата си ИТ инфраструктура. IT Threat Monitor свързва атаките с различни параметри като IP адреси, URL адреси, както и данни за файлове и приложения. Резултатът е, че ще имате достъп до повече информация за инцидента със сигурността, като например къде и как е бил изпълнен. Но преди това, нека разгледаме четири други начина, по които можете да подобрите мрежовата си сигурност.

Допълнителни начини за подобряване на ИТ сигурността

Мониторинг на дейността на базата данни

Първото нещо, което атакуващият ще насочи, е базата данни, защото там имате всички фирмени данни. Така че има смисъл да имате специален монитор за бази данни. Той ще регистрира всички транзакции, извършени в базата данни и може да ви помогне да откриете подозрителни дейности, които имат характеристиките на заплаха.

Анализ на мрежовия поток

Тази концепция включва анализ на пакетите данни, изпращани между различни компоненти във вашата мрежа. Това е чудесен начин да се гарантира, че във вашата ИТ инфраструктура няма настроени измамни сървъри, които да извличат информация и да я изпращат извън мрежата.

Управление на правата за достъп

Всяка организация трябва да има ясни насоки за това кой може да преглежда и осъществява достъп до различните системни ресурси. По този начин можете да ограничите достъпа до чувствителните организационни данни само до необходимите хора. Мениджърът на правата на достъп не само ще ви позволи да редактирате правата за разрешение на потребителите във вашата мрежа, но също така ви позволява да видите кой, къде и кога се осъществява достъп до данните.

Бял списък

Това е концепция, при която само оторизиран софтуер може да се изпълнява в рамките на възлите във вашата мрежа. Сега всяка друга програма, която се опитва да осъществи достъп до вашата мрежа, ще бъде блокирана и ще бъдете уведомени незабавно. Тогава отново има един недостатък на този метод. Няма ясен начин за определяне на това, което определя софтуера като заплаха за сигурността, така че може да се наложи да поработите малко усилено, измисляйки профилите на риска.

А сега към основната ни тема. 5-те най-добри монитора за заплахи в ИТ мрежата. Извинете, отклоних се малко, но мислех, че първо трябва да изградим солидна основа. Инструментите, които сега ще обсъдя, циментират всичко заедно, за да завършат крепостта, която обгражда вашата ИТ среда.

1. SolarWinds Threat Monitor

Опитайте сега

Опитайте сега Това изненада ли е дори? SolarWinds е едно от онези имена, за които винаги сте сигурни, че няма да ви разочарова. Съмнявам се, че има някой системен администратор, който да не е използвал продукт на SolarWinds в някакъв момент от кариерата си. И ако нямате, може би е време да промените това. Представям ви монитора за заплахи SolarWinds.

Тези инструменти ви позволяват да наблюдавате вашата мрежа и да реагирате на заплахи за сигурността в почти реално време. И за такъв богат на функции инструмент ще бъдете впечатлени от това колко лесно е да се използва. Ще отнеме само малко време, за да завършите инсталацията и настройката и след това сте готови да започнете да наблюдавате. Мониторът за заплахи SolarWinds може да се използва за защита на локални устройства, хоствани центрове за данни и публични облачни среди като Azure или AWS. Той е идеален за средни и големи организации с големи възможности за растеж поради своята мащабируемост. И благодарение на възможностите си за много наематели и бели етикети, този монитор на заплахи също ще бъде отличен избор за доставчиците на управлявани услуги за сигурност.

Монитор за заплахи SolarWinds

Поради динамичния характер на кибератаките е изключително важно базата данни за киберзаплахи да бъде винаги актуална. По този начин имате по-голям шанс да оцелеете в нови форми на атаки. Мониторът за заплахи SolarWinds използва множество източници като бази данни за IP и домейн репутация, за да поддържа своите бази данни до момента.

Той също така разполага с интегриран мениджър за информация и събития (SIEM), който получава регистрационни данни от множество компоненти във вашата мрежа и анализира данните за заплахи. Този инструмент използва директен подход при откриването на заплахи, така че да не се налага да губите време в разглеждане на дневниците, за да идентифицирате проблеми. Той постига това чрез сравняване на регистрационните файлове с множество източници на информация за заплахата, за да намери модели, обозначаващи потенциални заплахи.

Мониторът за заплахи SolarWinds може да съхранява нормализирани и необработени регистрационни данни за период от една година. Това ще бъде доста полезно, когато искате да сравните минали събития с настоящи събития. След това има онези моменти след инцидент със сигурността, когато трябва да сортирате дневниците, за да идентифицирате уязвимости във вашата мрежа. Този инструмент ви предоставя лесен начин за филтриране на данните, така че да не се налага да преглеждате всеки отделен дневник.

SolarWinds система за предупреждение за заплахи

Друга страхотна функция е автоматичната реакция и отстраняване на заплахите. Освен че ще ви спести усилията, това ще бъде ефективно и за онези моменти, в които не сте в състояние да реагирате незабавно на заплахи. Разбира се, очаква се мониторът на заплахата да има система за предупреждение, но системата в този монитор на заплахи е по-усъвършенствана, защото комбинира аларми с множество условия и кръстосана корелация с Active Response Engine, за да ви предупреди за всякакви значими събития. Условията на спусъка могат да бъдат конфигурирани ръчно.

2. Digital Guardian

Опитайте сега

Опитайте сега Digital Guardian е цялостно решение за сигурност на данните, което наблюдава вашата мрежа от край до край, за да идентифицира и спре възможни нарушения и дефилтрация на данни. Тя ви позволява да видите всяка транзакция, извършена върху данните, включително данните за потребителя, който осъществява достъп до данните.

Digital Guardian събира информация от различни области на данни, агенти на крайни точки и други технологии за сигурност анализира данните и се опитва да установи модели, които могат да означават потенциални заплахи. След това ще ви уведоми, за да можете да предприемете необходимите действия за отстраняване. Този инструмент е в състояние да даде повече информация за заплахите, като включи IP адреси, URL адреси и данни за файлове и приложения, което води до по-точно откриване на заплахи.

Digital Guardian

Този инструмент не само следи за външни заплахи, но и за вътрешни атаки, насочени към вашата интелектуална собственост и чувствителни данни. Това е паралелно с различните разпоредби за сигурност, така че по подразбиране Digital Guardian помага да се докаже съответствие.

Този монитор на заплахи е единствената платформа, която предлага предотвратяване на загуба на данни (DLP) заедно с Endpoint Detection and Response (EDR). Начинът, по който това работи, е, че агентът на крайната точка записва всички събития в системата, потребителите и данните в и извън мрежата. След това е конфигуриран да блокира всяка подозрителна активност, преди да загубите данни. Така че дори ако пропуснете пробив във вашата система, вие сте сигурни, че данните няма да излязат.

Digital Guardian е внедрен в облака, което означава, че се използват по-малко системни ресурси. Мрежовите сензори и агенти на крайни точки пренасят данни към одобреното от анализатора работно пространство в комплект с анализи и облачни монитори за отчитане, които помагат за намаляване на фалшивите аларми и филтриране през множество аномалии, за да определят кои изискват вашето внимание.

3. Zeek Network Security Monitor

Опитайте сега

Опитайте сега Zeek е инструмент за наблюдение с отворен код, който преди е бил известен като Bro Network Monitor. Инструментът събира данни от сложни мрежи с висока производителност и ги използва като разузнавателна информация за сигурността.

Zeek също е собствен език за програмиране и можете да го използвате за създаване на персонализирани скриптове, които ще ви позволят да събирате персонализирани мрежови данни или да автоматизирате наблюдението и идентифицирането на заплахите. Някои персонализирани роли, които можете да изпълнявате, включват идентифициране на несъответстващи SSL сертификати или използването на подозрителен софтуер.

Недостатъкът е, че Zeek не ви дава достъп до данни от крайните точки на вашата мрежа. За целта ще ви е необходима интеграция с инструмент SIEM. Но това също е добре, защото в някои случаи огромното количество данни, събрани от SIEMS, може да бъде огромно, което води до много фалшиви сигнали. Вместо това Zeek използва мрежови данни, които са по-надежден източник на истина.

Zeek Network Security Monitor

Но вместо да разчита само на мрежовите данни NetFlow или PCAP, Zeek се фокусира върху богатите, организирани и лесно търсещи данни, които осигуряват реална представа за вашата мрежова сигурност. Той извлича над 400 полета с данни от вашата мрежа и анализира данните, за да създаде активни данни.

Възможността за присвояване на уникални идентификатори на връзката е полезна функция, която ви помага да видите цялата активност на протокола за една TCP връзка. Данните от различни регистрационни файлове също се маркират и синхронизират във времето. Следователно, в зависимост от времето, в което получавате предупреждение за заплаха, можете да проверите дневниците с данни за едно и също време, за да определите бързо източника на проблема.

Но както при целия софтуер с отворен код, най-голямото предизвикателство при използването на софтуер с отворен код е настройването му. Вие ще се справите с всички конфигурации, включително интегрирането на Zeek с другите програми за сигурност във вашата мрежа. И мнозина обикновено смятат, че това е твърде много работа.

4. Oxen Network Security Monitor

Опитайте сега

Опитайте сега Oxen е друг софтуер, който препоръчвам за наблюдение на вашата мрежа за заплахи за сигурността, уязвимости и подозрителни дейности. И основната причина за това е, че той непрекъснато извършва автоматизиран анализ на потенциалните заплахи в реално време. Това означава, че когато има критичен инцидент за сигурността, ще имате достатъчно време да действате по него, преди той да ескалира. Това също означава, че това ще бъде отличен инструмент за откриване и съдържане на нулеви дневни заплахи.

Oxen Network Security Monitor

Този инструмент също така помага при спазването на изискванията, като създава отчети за положението на сигурността на мрежата, пробивите в данните и уязвимостта.

Знаете ли, че всеки ден има нова заплаха за сигурността, за която никога няма да разберете, че съществува? Вашият монитор на заплахите го неутрализира и продължава да работи както обикновено. Воловете обаче са малко по-различни. Той улавя тези заплахи и ви уведомява, че те съществуват, за да можете да затегнете въжетата си за сигурност.

5. Интелигентността на Argos за заплахите на Cyberprint

Опитайте сега

Опитайте сега Друг чудесен инструмент за укрепване на базираната на периметъра технология за сигурност е Argos Threat Intelligence. Той съчетава вашия опит с тяхната технология, за да ви позволи да събирате специфична и действаща информация. Тези данни за защита ще ви помогнат да идентифицирате в реално време инциденти с целенасочени атаки, изтичане на данни и откраднати самоличности, които могат да компрометират вашата организация.

Argos Threat Intelligence

Argos идентифицира участниците в заплахата, насочени към вас, в реално време и предоставя подходящи данни за тях. Той разполага със силна база данни с около 10 000 участници в заплахата, с които да работи. Освен това използва стотици източници, включително IRC, Darkweb, социални медии и форуми, за да събира често насочени данни.