Предотвратяване на поемането на акаунти

Какво е поемане на акаунт (ATO)? Това е, когато хакерите използват реални идентификационни данни, за да влязат в акаунт и след това да извършват неоторизирани транзакции. Ако това е финансова институция, това може да означава теглене или прехвърляне на големи суми от сметката. Ако е компания, това може да означава кражба на интелектуална собственост или търговски тайни.

Това, което прави ATO наистина опасно, е, че лошите актьори използват законни идентификационни данни и така няма да получавате предупреждения за подозрително влизане. След това те ще продължат да променят данните ви за контакт, което им позволява да продължат да използват акаунта, без да са издигнати флагове.

И когато техните дейности най-накрая бъдат разкрити, това може да доведе до фалшиви обвинения. Всички доказателства ще сочат към истинския собственик на акаунта.

Как тези измамници изобщо получават достъп до реалните данни за вход?

Ролята на нарушенията на данните за улесняване на поглъщането на акаунти

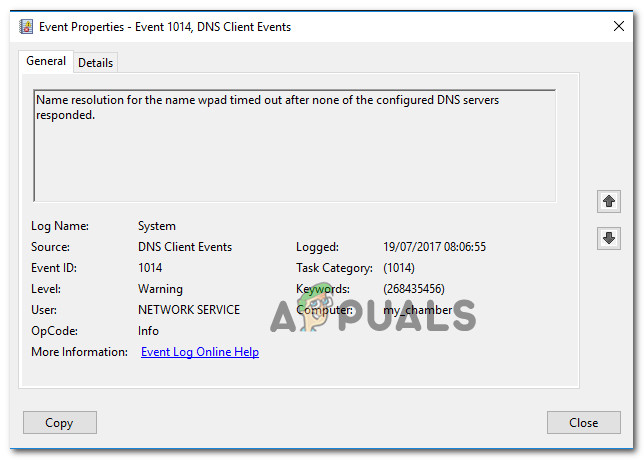

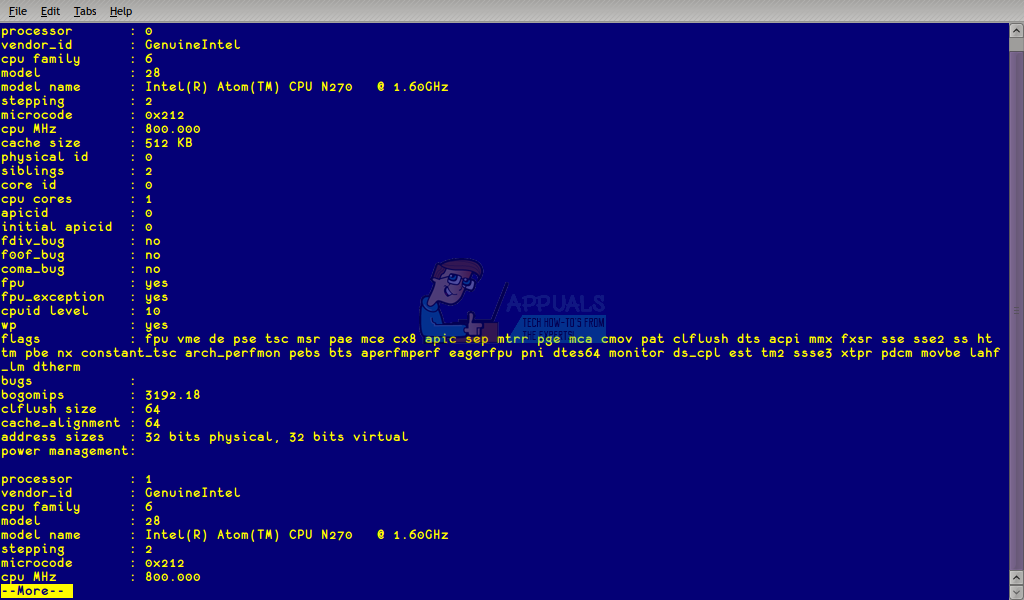

Всяка година има хиляди случаи на нарушаване на данни, при които милиони на потребителските данни са изложени. Замисляли ли сте се какво се случва с тези данни и защо те се считат за толкова ценни? Е, хакерите имат способността да извличат полезна информация като потребителски имена и пароли от изтеклите данни, които след това продават в тъмната мрежа.

Годишен брой нарушения на данните

Най-вече те ще се насочат към изключително богати хора или високопоставени лица и ще използват техника, наречена пълнене на пълномощия, за да се опитат да поемат техните сметки. Това е автоматизиран процес, който включва стартиране на придобитите идентификационни данни срещу множество акаунти, притежавани от целта.

И както знаете, хората са склонни да използват една и съща парола на множество сайтове. Сигурно и ти си виновен. И по този начин измамниците имат достъп до акаунти, след което продължават да го източват от всякакви ценни данни, включително номера на кредитни карти и друга лична информация.

Този един акаунт може да се окаже врата към всички останали акаунти на жертвата.

Сега към големия въпрос. Какво правиш по въпроса?

Стъпки, които можете да предприемете, за да предотвратите поемането на акаунта

Има много последици от поемането на акаунт, но никой не е толкова тежък, колкото загубеното доверие във вашия бизнес. Никога няма да чуете някой да обвинява собственика на акаунта за повторното използване на паролите им, но винаги ще останете компанията, която е била хакната.

За щастие има мерки, които можете да предприемете, за да предотвратите тези атаки. Никой не е достатъчен сам по себе си и затова препоръчвам да се използват множество методи. Хакерите стават по-умни всеки ден и винаги измислят нови начини да проникнат във вашата система.

Първата стъпка е проста. Обучение на потребителите. Подчертайте, че собствениците на акаунти използват уникални пароли и налагат изисквания за пароли на вашия сайт, за да премахнат слабите пароли. Като алтернатива можете да им препоръчате да използват мениджър на пароли.

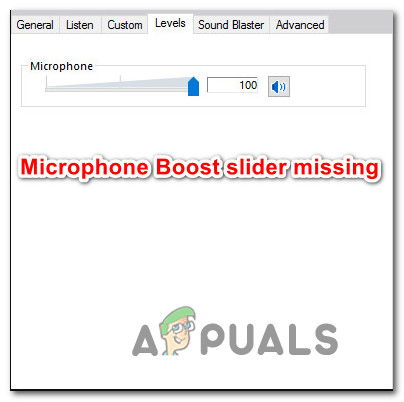

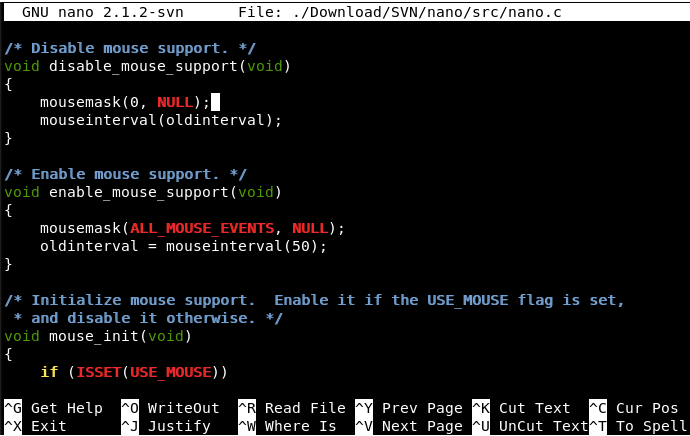

Други стъпки, които можете да предприемете, за да предотвратите ATO, включват ротация на парола, използване на многофакторно удостоверяване и сканиране на мрежата, за да намерите открити данни, които могат да компрометират акаунта на вашия клиент. Намирам тази последна мярка за най-ефективна.

Паролата участва в нарушаване на данни

В този пост ще препоръчам 5 инструмента, които използват поне една от горните техники. След това можете да изберете такъв, който ви подхожда най-много.

1. SolarWinds Identity Monitor

Опитайте сега

Опитайте сега Identity Monitor е още едно безценно допълнение към невероятното портфолио от решения за сигурност на SolarWind. Това е съвместно усилие между SolarWinds и Spycloud, компания за големи данни, която е добре известна със своята експанзивна и актуална база данни от изложени данни.

Монитор за идентичност на SolarWinds

И както може би вече сте заключили, това решение работи, като сканира мрежата и се опитва да определи дали наблюдаваните ви данни са били част от нарушение на данните.

Базата данни се актуализира непрекъснато и тъй като Identity Monitor работи в реално време, можете да бъдете сигурни, че ще бъдете уведомени веднага, когато вашите идентификационни данни са изложени. Сигналите се изпращат по имейл.

Този инструмент може да се използва за наблюдение на цели домейни или конкретни имейл адреси. Но това, което най-много обичам в него, е, че след като добавите домейн, ще можете също да наблюдавате всички имейл адреси, свързани с него.

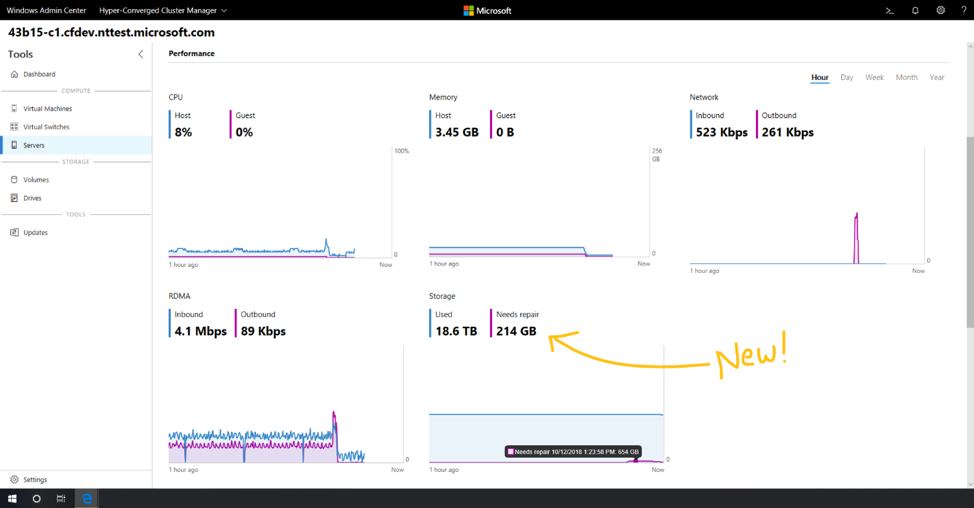

Identity Monitor подчертава всички случаи на пробив на данни в хронологичен списък на главното табло. Ако ви е трудно да проследите това, те също имат графично представяне на хронологията на пробивите. Кликнете върху конкретен инцидент на графиката и той ще ви даде допълнителна информация като източника на теча.

Също така ми харесва колко добре е организиран потребителският интерфейс на този инструмент. Всичко е добре обозначено и всичко, от което се нуждаете, е вашата интуиция за навигация през него.

Основно табло за наблюдение на самоличността

SolarWinds Identity Monitor се предлага като уеб приложение и се предлага в 5 премиум плана. Най-основният план започва от $ 1795 и може да наблюдава два домейна и 25 неработещи имейла. Можете също така да тествате продукта безплатно, но ще се ограничите само до наблюдение на един имейл.

2. Иовация

Заявете демонстрация

Заявете демонстрация Iovation също е чудесно решение за предотвратяване на ATO, но използва различни техники от Identity Monitor. Още по-добре, той продължава да наблюдава потребителя след влизане. Това означава, че ако по някакъв начин измамниците успеят да избегнат откриването по време на влизане, те все още могат да бъдат маркирани, ако инструментът открие подозрителна активност в акаунта.

Iovation може да помогне за предотвратяване на ATO, като ви позволява безпроблемно да добавяте многофакторно удостоверяване към всички ваши бизнес приложения.

И има три начина, по които можете да удостоверите потребителя. Проверка на нещо, което знаят (знания), нещо, което притежават (притежание), или нещо, което са (несъответствие). Методите, които можете да използвате за проверка на тази информация, включват сканиране на пръстови отпечатъци, сканиране на лице, ПИН код, геозониране, наред с други.

Страхотна новина. Можете да определите тежестта на удостоверяването въз основа на рисковия фактор на акаунта за вашия бизнес. И така, колкото по-рисково е влизането, толкова по-силно е необходимо удостоверяване.

Иовация

Друг начин, по който Iovation предотвратява поемането на акаунта, е чрез разпознаване на устройство. За да може потребителят да има достъп до своя акаунт, той се нуждае от устройство. Това може да е мобилен телефон, компютър, таблет или дори игрална конзола. Всяко от тези устройства има IP адрес, лична информация (PII) и други атрибути, които Iovation съпоставя и използва за формиране на уникален идентификационен пръстов отпечатък.

Следователно инструментът може да открие кога ново устройство се използва за достъп до акаунт и въз основа на атрибутите, които събира, може да определи дали устройството представлява риск за акаунта.

Недостатъкът на тази техника може да е проблематичен, ако се каже, че истинският собственик на акаунт използва VPN софтуер. Опитът за подправяне на вашия IP адрес е един от рисковите сигнали, използвани от Iovation. Други сигнали включват използване на мрежа tor, аномалии на геолокацията и несъответствия в данните.

3. NETACEA

Заявете демонстрация

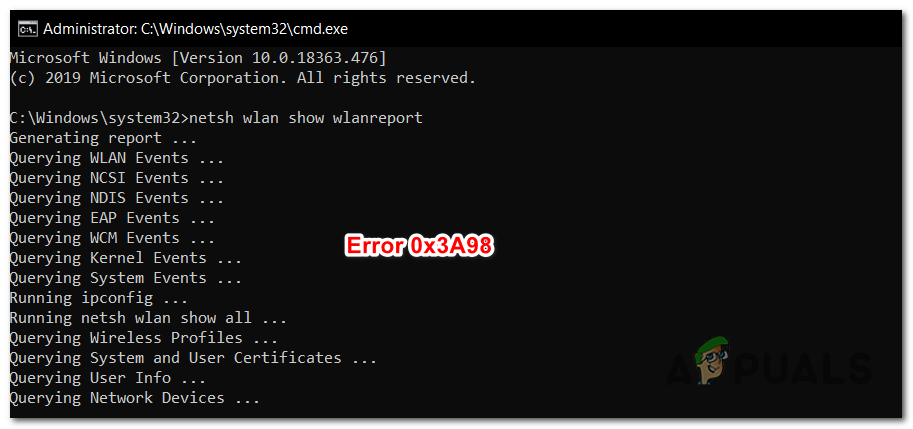

Заявете демонстрация Нашата трета препоръка, NETACEA помага за предотвратяване на ATO, като използва алгоритми за поведенческо и машинно обучение за откриване на не-човешка активност за влизане.

Netac

Може вече да използвате защитна стена за уеб приложения (WAF) за тази цел, но настоящите ботове са станали по-усъвършенствани и са в състояние да имитират истинско човешко поведение и да заобиколят вашата защитна стена.

Този инструмент внимателно анализира милиони точки с данни, за да установи кога се използват ботове за влизане в един от вашите бизнес акаунти. След като открие неправомерно влизане, то може или да го блокира, да го пренасочи или да ви уведоми, за да можете да вземете необходимите мерки.

Недостатъкът е, че инструментът може да не забележи, когато измамата използва реално устройство, за да поеме акаунт, въпреки че това е много малко вероятно, тъй като ATO е игра с числа. Хакерите искат да влязат в максимален брой акаунти за възможно най-малко време.

Но в посока нагоре, Netacea може също така да открие, когато хакер се опитва да наложи груба сила в акаунта си. Пълнене на идентификационни данни и Груба сила атаките са двата основни начина, по които хакерите използват, за да получат достъп до системи.

Поведенчески преглед на Netacea

NETACEA работи на всички платформи, независимо дали е уебсайт, приложение или API и не изисква допълнителна конфигурация или програмиране.

Също така, той може да бъде реализиран с помощта на три метода. Това е чрез CDN, чрез обратен прокси или чрез API-базирана интеграция.

4. ENZOIC

Опитайте сега

Опитайте сега Решението за превенция на ENZOIC ATO е солиден инструмент, който работи подобно на Identity Monitor. Той изпълнява вашите наблюдавани данни спрямо своята база данни, за да провери дали те са били компрометирани при нарушаване на данни.

След като установи, че данните са били изложени, тогава ви позволява да изпълнявате различни процедури за намаляване на заплахите, като например нулиране на изложените пароли или може би ограничаване на достъпа до тези акаунти.

Ензойски

Отново това, което успокоява е, че наблюдаваните ви данни ще се изпълняват срещу база данни, съдържаща милиарди нарушени данни, събрани чрез комбинация от автоматизация и човешки интелект.

ENZOIC се предлага като уеб услуга и използва REST технология, която улеснява интегрирането с вашия уебсайт. Той също така идва с лесни за използване комплекти за разработка на софтуер, за да улесни допълнително процеса на интеграция.

Имайте предвид, че този процес ще изисква известни познания по програмиране, за разлика от други продукти като Identity Monitor, които се нуждаят само от вас, за да влезете и да започнете незабавно да наблюдавате акаунтите си.

За да се гарантира, че информацията в тяхната база данни не изтича, тя се криптира и съхранява в осолен и силно хеширан формат. Дори служителите на Enzoic не могат да го дешифрират.

ENZOIC се хоства на Amazon Web Services, което му позволява да постигне най-доброто време за реакция от около 200ms.

Те предлагат 45-дневен безплатен пробен период, но първо ще трябва да попълните данните си. След това можете да закупите лиценз в зависимост от услугите, от които се нуждаете.

5. Имперва

Заявете демонстрация

Заявете демонстрация Решението Imperva ATO използва същата техника като NETACEA. Той анализира взаимодействието между потребителя и вашия уебсайт или приложение и определя дали опитът за влизане е автоматизиран.

Те имат алгоритъм, който внимателно изучава трафика и идентифицира злонамерени влизания.

Правилата се актуализират непрекъснато въз основа на глобалната интелигентност. Imperva използва глобални мрежи, за да открие нови начини, използвани за извършване на поглъщания на акаунти и чрез машинно обучение техният инструмент е в състояние да предложи защита срещу тези опити.

Имперва

За опростено управление и защита, Imperva ви дава пълна видимост в дейностите за влизане. По този начин можете да разберете кога вашият сайт е атакуван и кои потребителски акаунти са насочени, което ви позволява да реагирате незабавно.

Инструментът няма безплатна пробна версия, но можете да заявите безплатна демонстрация.