От доста време се смята, че рансъмуерът рядко засяга машини с Linux и дори FreeBSD. За съжаление, рансъмуерът KillDisk вече атакува шепа машини, задвижвани с Linux, и изглежда, че дори дистрибуции, които хешират основния акаунт като Ubuntu и различните му официални завъртания, могат да бъдат уязвими. Някои компютърни учени изразиха мнението, че много заплахи за сигурността, които са повлияли на Ubuntu, по някакъв начин компрометират някои аспекти на десктопния интерфейс на Unity, но тази заплаха може да навреди дори на тези, които използват KDE, Xfce4, Openbox или дори изцяло базиран на виртуална конзола Ubuntu Server.

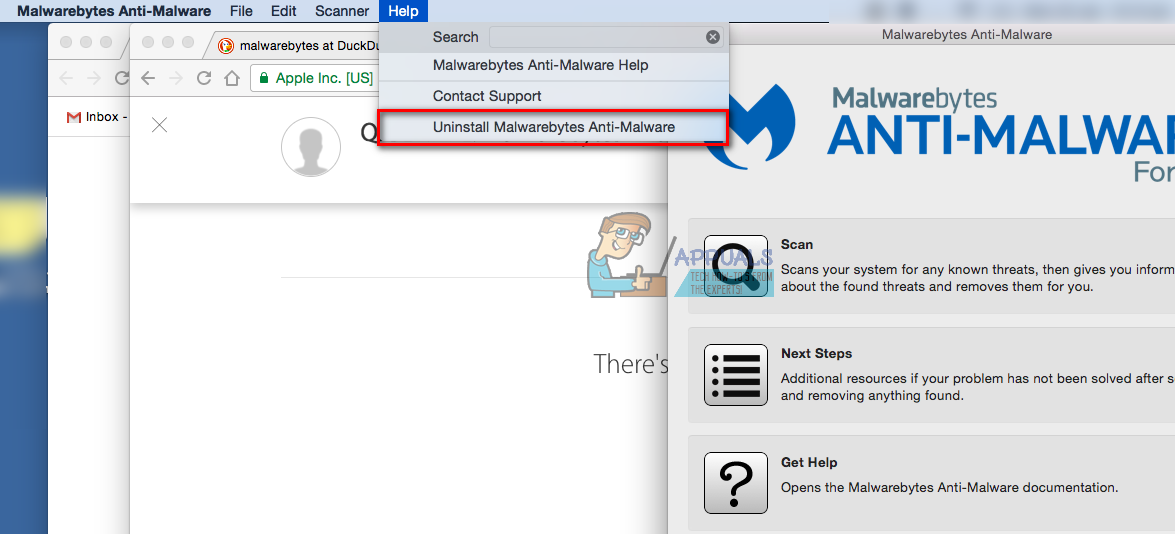

Естествено добрите здрави правила се прилагат за борба с този вид заплаха. Не влизайте в подозрителни връзки в браузър и не забравяйте да извършите сканиране за злонамерен софтуер на файлове, изтеглени от интернет, както и тези от прикачени файлове към имейл. Това важи особено за всеки изпълним код, който сте изтеглили, въпреки че програмите, които идват от официалните хранилища, получават цифров подпис, за да намалят тази заплаха. Винаги трябва да се уверите, че използвате текстов редактор, за да прочетете съдържанието на който и да е скрипт, преди да го стартирате. На всичко отгоре има няколко конкретни стъпки, които можете да предприемете, за да защитите системата си от формата на KillDIsk, която атакува Ubuntu.

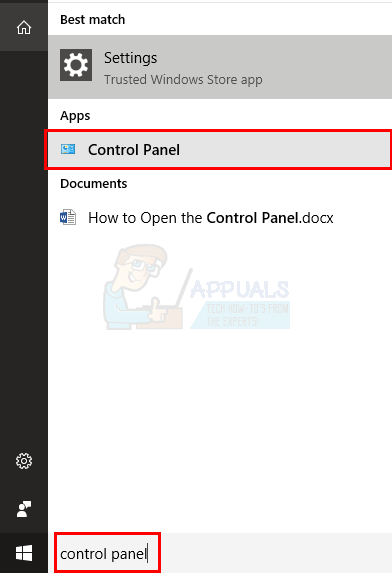

Метод 1: Хеширане на основния акаунт

Разработчиците на Ubuntu взеха съзнателно решение да хешират основния акаунт и макар това да не се оказа напълно способно да спре този тип атака, това е една от основните причини бавно да навреди на системите. Възможно е да се възстанови достъпът до основния акаунт, което е често срещано за тези, които използват машините си като сървъри, но това има сериозни последици по отношение на сигурността.

Някои потребители може да са издали sudo passwd и след това дали паролата на root акаунта, който всъщност да използват за влизане както от графична, така и от виртуална конзола. За да деактивирате незабавно тази функционалност, използвайте sudo passwd -l root, за да елиминирате влизането в root и поставете Ubuntu или въртенето, което използвате обратно, там, където е било първоначално. Когато бъдете помолени за вашата парола, ще трябва действително да въведете вашата потребителска парола, а не специалната, която сте дали на главния акаунт, ако приемете, че работите от потребителско име.

Естествено, най-добрият метод включва никога да не се използва sudo passwd за начало. По-безопасен начин за справяне с проблема е използването на sudo bash за получаване на root акаунт. Ще бъдете помолени за вашата парола, която отново ще бъде вашата потребителска, а не парола за root, ако приемете, че имате само един потребителски акаунт на вашата машина на Ubuntu. Имайте предвид, че можете също да получите коренна подкана за други черупки, като използвате sudo, последвано от името на споменатата черупка. Например, sudo tclsh създава коренна обвивка въз основа на прост интерпретатор на Tcl.

Уверете се, че сте въвели exit, за да излезете от черупката, след като приключите с административните си задачи, защото коренната потребителска обвивка може да изтрие всеки файл в системата независимо от собствеността. Ако използвате черупка като tclsh и подканата ви е просто знак%, опитайте whoami като команда в подканата. Трябва да ви каже точно като кой сте влезли.

Винаги можете да използвате sudo rbash и за достъп до ограничена черупка, която няма толкова много функции, и следователно предоставя по-малък шанс да причини щети. Имайте предвид, че те работят еднакво добре от графичен терминал, който отваряте в средата на работния плот, графична терминална среда на цял екран или една от шестте виртуални конзоли, които Linux ви предоставя на разположение. Системата не може да прави разлика между тези различни опции, което означава, че ще можете да правите тези промени от стандартния Ubuntu, всяко от завъртанията като Lubuntu или Kubuntu или инсталация на Ubuntu Server без графични настолни пакети.

Метод 2: Проверете дали основният акаунт има неизползваема парола

Изпълнете sudo passwd -S root, за да проверите дали корен акаунтът има неизползваема парола по всяко време. Ако го направи, той ще прочете root L във върнатия изход, както и малко информация за датата и часа, в който е била затворена root паролата. Това обикновено съответства на времето, когато сте инсталирали Ubuntu, и може безопасно да бъде игнорирано. Ако вместо това чете root P, тогава основният акаунт има валидна парола и трябва да го заключите със стъпките в Метод 1.

Ако изходът на тази програма чете NP, тогава още по-задължително трябва да стартирате sudo passwd -l root, за да коригирате проблема, тъй като това показва, че изобщо няма root парола и всеки, включително скрипт, може да получи root root от виртуална конзола.

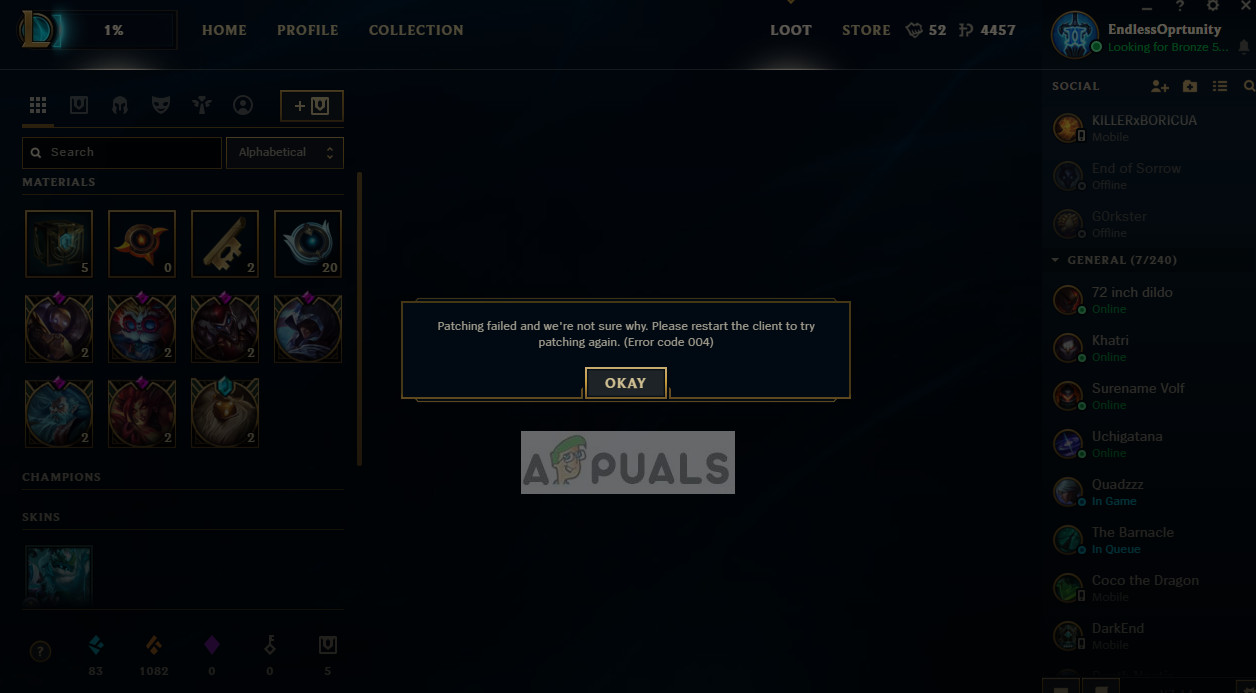

Метод 3: Идентифициране на компрометирана система от GRUB

Това е страшната част и причината, поради която винаги трябва да правите резервни копия на най-важните си файлове. Когато зареждате менюто GNU GRUB, обикновено чрез натискане на Esc при стартиране на вашата система, трябва да видите няколко различни опции за зареждане. Ако обаче видите съобщение, посочено къде биха били, тогава може да търсите компрометирана машина.

Тестовите машини, компрометирани с програмата KillDisk, четат нещо като:

* Съжаляваме, но криптирането

от вашите данни е завършен успешно,

за да можете да загубите данните си или

Съобщението ще продължи с указание да изпратите пари на определен адрес. Трябва да преформатирате тази машина и да преинсталирате Linux на нея. Не отговаряйте на никоя от заплахите на KillDisk. Това не само помага само на хората, изпълняващи този вид схеми, но също така и програмата за версия на Linux всъщност не съхранява правилно ключа за криптиране поради грешка. Това означава, че няма начин да го заобиколите, дори ако трябваше да се поддадете. Просто се уверете, че имате чисти архиви и няма да се притеснявате, че ще бъдете на такава позиция.

4 минути четене

![[FIX] Измамата не успя да зареди профил](https://jf-balio.pt/img/how-tos/94/deceit-failed-load-profile.png)