LockCrypt Ransomware. Коригирайте заразения компютър

Сравнително по-слаб зловреден софтуер, LockCrypt, работи под радара за извършване на мащабни киберпрестъпления от юни 2017 г. Той беше най-виден през февруари и март тази година, но поради факта, че рансъмуерът трябва да бъде инсталиран ръчно на устройства, за да влезе в сила, това не представлява толкова голяма заплаха, колкото някои от най-известните крипто-криминални откупни средства, GrandCrab е един от тях. При анализ (на a проба получени от VirusTotal) от антивирусни фирми като румънската корпорация BitDefender и изследователската лаборатория MalwareBytes, експертите по сигурността откриха няколко недостатъци в програмирането на рансъмуера, които могат да бъдат обърнати, за да декриптират откраднатите файлове. Използвайки събраната информация, BitDefender пусна a Инструмент за дешифриране който е в състояние да възстанови файлове във всички версии на рансъмуера LockCrypt, с изключение на най-новата.

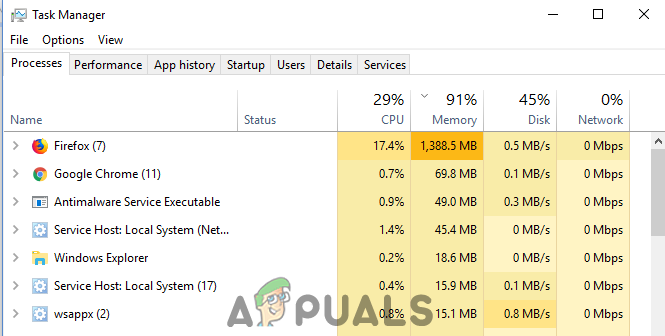

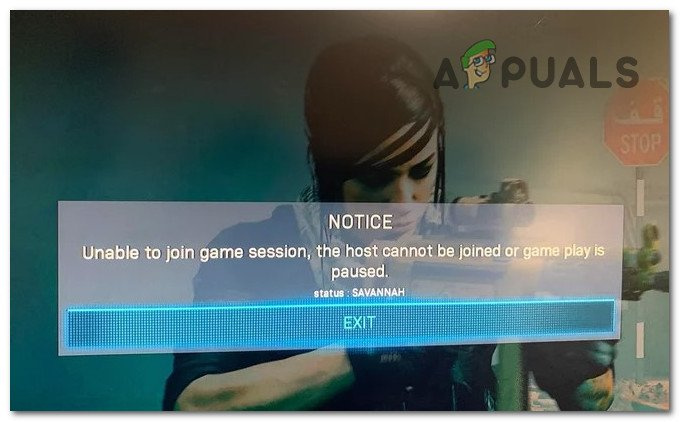

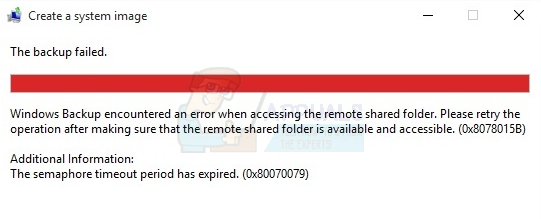

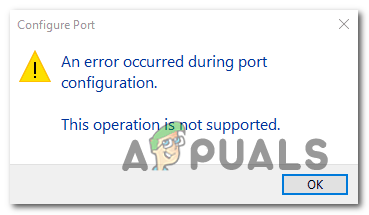

Според задълбочено изследване на MalwareBytes Lab доклад който анализира злонамерения софтуер отвътре и отвън, първият недостатък, открит в LockCrypt, е фактът, че той изисква ръчна инсталация и администраторски права да влязат в сила. Ако тези условия са изпълнени, изпълнимият файл се стартира, поставяйки файл wwvcm.exe в C: Windows и добавяйки съответния ключ на системния регистър. След като рансъмуерът започне да прониква в системата, той криптира всички файлове, до които има достъп, включително .exe файлове, като по този начин спира системните процеси, за да гарантира, че неговият собствен процес продължава непрекъснато. Имената на файловете се променят на произволни буквено-цифрови низове base64 и техните разширения са настроени на .1btc. В края на процеса се стартира бележка за откуп на текстов файл и допълнителна информация се съхранява в регистъра HKEY_LOCAL_MACHINE, съдържащ зададения „ID“ на атакувания потребител, както и напомняния за инструкции за възстановяване на файлове.

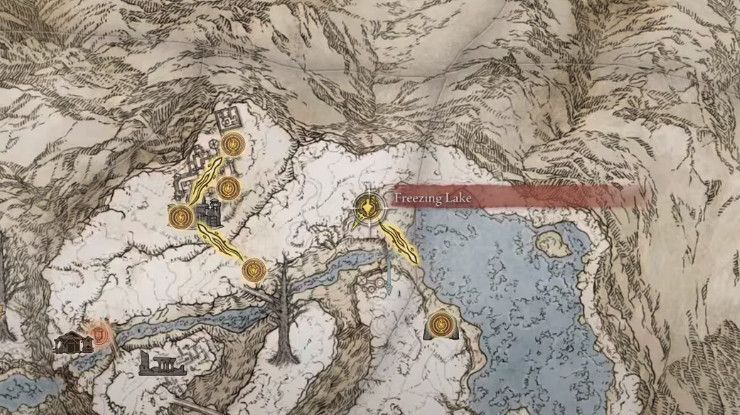

LockCrypt Ransomware Изскачащ прозорец. MalwareBytes Lab

Въпреки че този рансъмуер може да работи без връзка с интернет, в случай че е свързан, изследователите са открили, че той комуникира с CnC в Иран, изпращайки му base64 буквено-цифрови данни, които дешифрират на определения ID на атакуваното устройство, операционна система и ransomware, инхибиращ местоположението на устройството. Изследователите са открили, че кодът на зловредния софтуер използва функцията GetTickCount за задаване на произволни буквено-цифрови имена и комуникации, които не са особено силни кодове за дешифриране. Това се прави от две части: първата използва XOR операция, докато втората използва XOR, както и ROL и битов суап. Тези слаби методи правят кода на зловредния софтуер лесно разбираем, така че BitDefender успя да го манипулира, за да създаде инструмент за дешифриране на заключени .1btc файлове.

BitDefender е проучил множество версии на рансъмуера LockCrypt, за да разработи публично достъпен инструмент BitDefender, който е в състояние да дешифрира .1btc файлове. Други версии на зловредния софтуер също криптират файлове в разширения .lock, .2018 и .mich, които също могат да се дешифрират при контакт с изследователя по сигурността Майкъл Гилеспи . Изглежда, че най-новата версия на рансъмуера криптира файлове в разширението .BI_D, за което все още не е разработен механизъм за дешифриране, но всички предишни версии вече са лесно декриптируеми.

![[FIX] WOW Грешка # 134 (0x85100086) Фатално състояние](https://jf-balio.pt/img/how-tos/40/wow-error-134-fatal-condition.png)