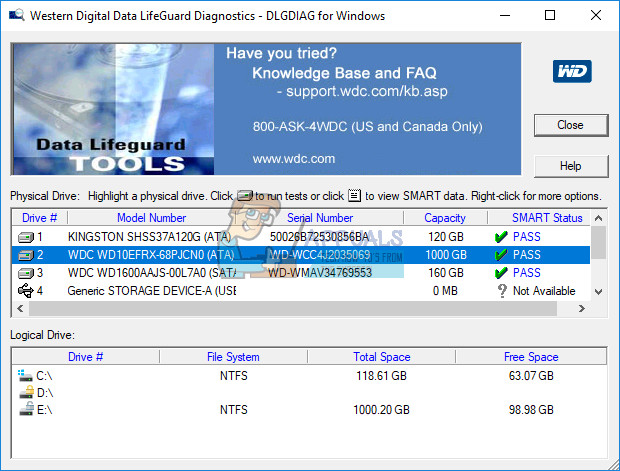

По-рано тази седмица потребител в Twitter, който използва потребителското име SandboxEscaper, публикува в емисията на платформата за социални медии информация с информация относно уязвимостта на ескалацията на местни привилегии за нулев ден, измъчваща операционната система Windows на Microsoft. Потребителят, SandboxEscaper, също включи доказателство за концепция, заедно с публикацията си, която беше свързана чрез препратка към уебсайт на GitHub, съдържаща доказване на концепцията подробно.

Според информацията, която потребителят е публикувал, уязвимостта за локално повишаване на привилегиите съществува в интерфейса за разширено локално извикване на процедура (ALPC), който използва Планировчикът на задачи на Microsoft Windows. Използването на тази уязвимост може да предостави на злонамерен нападател правото да получи местни потребителски привилегии на системата на експлоатираното устройство.

Продължавайки чуруликането на потребителя, изглежда, че все още няма освободен доставчик за тази уязвимост. Изглежда също така, че въпреки дискусията за уязвимостта в Twitter от SandboxEscaper и валидирането й от други изследователи на сигурността като Кевин Бомонт, уязвимостта не е официално разрешена от доставчика и дори дори не е получила идентификационен етикет CVE за по-нататъшно разследване и публична информация. Въпреки факта, че не е обработен в домейна CVE, уязвимостта е класирана по скалата CVSS 3.0 като средно рискова, изискваща бързо внимание.

Има краен потребител -> СИСТЕМНА привилегия за ескалация на привилегии в Windows чрез Task Scheduler, тя работи. Също така някой да наеме @SandboxEscaper . https://t.co/TArOrY0YGV

- Регистрирайте се, за да гласувате (@GossiTheDog) 27 август 2018 г.

Въпреки че Microsoft все още не е публикувал никакви корекции, официална актуализация или препоръки по въпроса, говорител на Microsoft потвърди, че компанията е наясно с уязвимостта, добавяйки, че Microsoft ще „актуализира проактивно засегнатите съвети възможно най-скоро“. Като се има предвид опитът на Microsoft в предоставянето на бързи и интелигентни поправки за рискови уязвимости, можем да очакваме актуализация много скоро.

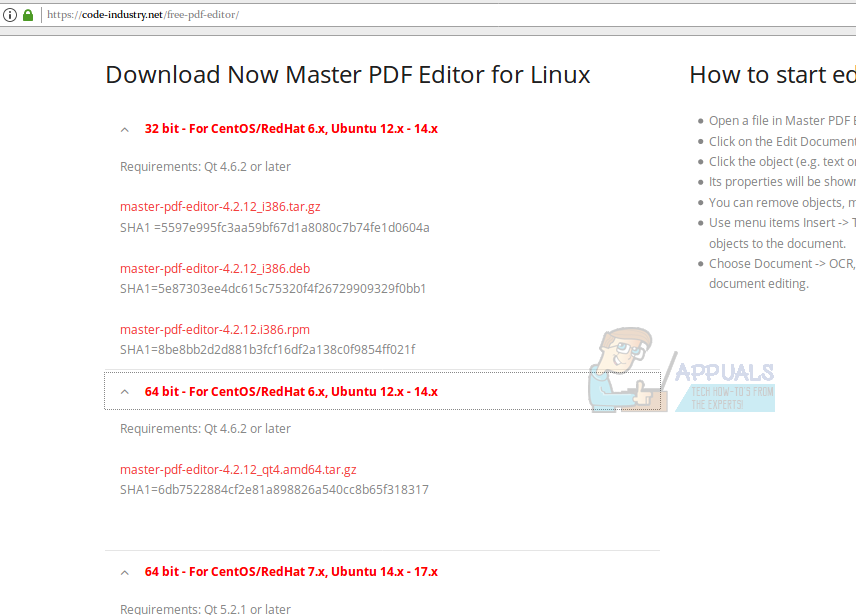

0patch обаче пусна микропач за уязвимостта, междувременно засегнатите потребители могат да внедрят, ако е необходимо. Микропачът работи на напълно актуализирана 64-битова Windows 10 версия 1803 и 64-битов Windows Server 2016. За да постигнете тази микропач, трябва да изтеглите и стартирате инсталатора на 0patch Agent, да се регистрирате за услугата с акаунт и след това да изтеглите наличните актуализации на микропач според нуждите на вашата система. Страницата за изтегляне съдържа и тази най-нова микропластика за уязвимост на планиращия задачи. 0patch предупреждава, че микропачът е временна корекция и официалната версия на Microsoft трябва да се търси като постоянно решение на уязвимостта.

Изненадващо, SandboxEscaper изчезна изцяло от Twitter, като акаунтът му изчезна от масовите емисии скоро след информация по отношение на експлоата на Windows с нулев ден беше публикувано. Изглежда, че потребителят вече се е върнал в Twitter (или се променя в сайта на социалните медии), но не е споделена нова информация по въпроса.

Етикети Microsoft Windows

![[FIX] Код за грешка на Windows Update 646](https://jf-balio.pt/img/how-tos/01/windows-update-error-code-646.png)