Телеграма

WhatsApp и Telegram могат да се похвалят с криптиране от край до край. Последният експлойт, открит от компанията за киберзащита Symantec, предоставя достъп до лични, частни и поверителни медии. Последната уязвимост на защитата разкрива всички видове съдържание, което се изпраща и получава на тези две популярни платформи за незабавни съобщения. Недостатъкът е особено загрижен, защото WhatsApp, който е собственост на Facebook, и Telegram продължават да трупат милиони ежедневни потребители. Освен това недостатъкът разчита на присъщата архитектура за обработка на техниките за приемане и съхранение на носители.

Компанията за киберсигурност Symantec има доказателства за нов експлойт, който потенциално може да разкрие медийни файлове WhatsApp и Telegram. Компанията се позовава на недостатъка в сигурността като Jacking Media Media Jacking. Експлойтът продължава да остава неизправен. Въпреки че хакът не е лесен за внедряване, той има способността да разкрие всички медии, които се обменят в WhatsApp и Telegram. С прости думи, никакви данни, било то лични снимки или корпоративни документи, не са в безопасност. Използването на експлойт хакери може не само да осъществи достъп до цялото медийно съдържание, но и потенциално да манипулира същото. Излишно е да добавям, че това представлява сериозен риск за сигурността за потребителите на двете най-популярни интернет-зависими платформи за незабавни съобщения. Това, което прави експлоата още по-заплашителен, е силното възприятие сред потребителите за механизмите за сигурност като криптиране от край до край, което предполага, че прави това ново поколение IM приложения имунизирани срещу рискове за поверителност.

Какво представлява експлойтът, застрашаващо потребителското съдържание на WhatsApp и Telegram и как работи?

Symantec призовава най-новия експлойт, който потенциално излага медийното съдържание на WhatsApp и Telegram, „Media File Jacking“. По същество хакът разчита на доста стар и присъщ процес, който обработва мултимедия, получена от приложенията. Процесът е отговорен не само за получаване на носителя, но и за записването му в сменяемата флаш памет на устройствата, на които е инсталиран WhatsApp или Telegram.

Експлойтът разчита на изтичането на времето между момента, когато мултимедийните файлове, получени чрез приложенията, се записват на диск и когато те се зареждат в потребителския интерфейс на чата на приложението. С други думи, има три различни процеса, които протичат. Първият процес получава мултимедия, вторият съхранява същата, а третият зарежда медията върху платформата за чат за незабавни съобщения за консумация. Въпреки че всички тези процеси се случват много бързо, те се извършват последователно и експлойтът по същество се намесва, прекъсва и изпълнява между тях. Следователно медиите, които се показват в рамките на платформите за чат, може да не са автентични, ако бъдат прихванати от експлоата на ‘Media File Jacking’.

Ако недостатъкът в сигурността се използва правилно, злонамерен отдалечен нападател може потенциално да злоупотреби с поверителната информация, съдържаща се в носителя. Още по-притеснителното е обаче, че нападателят може също да манипулира информацията. Изследователите на сигурността посочват, че хакерите могат да имат достъп и да фалшифицират медии като лични снимки и видеоклипове, корпоративни документи, фактури и гласови бележки. Този сценарий е експоненциално опасен поради доверието, установено между двамата потребители, взаимодействащи в WhatsApp и Telegram. С други думи, нападателите могат лесно да се възползват от отношенията на доверие между подател и получател, когато използват тези приложения. Тези социални параметри могат лесно да бъдат използвани за лична изгода, вендета или просто за да предизвикат хаос.

Как могат потребителите на WhatsApp и Telegram да се защитят от новата експлоатация на „Защита на медийни файлове“?

Symantec спомена някои сценарии, в които може да се използва експлойтът „Media File Jacking“, съобщава Venture Beat .

- Манипулация на изображения: Привидно невинно, но всъщност злонамерено приложение, изтеглено от потребител, може да манипулира лични снимки в почти реално време и без жертвата да знае.

- Манипулация на плащането: Злонамерен актьор може да манипулира фактура, изпратена от продавач на клиент, за да подмами клиента да извърши плащане по нелегитимна сметка.

- Подправяне на аудио съобщения: Използвайки реконструкция на глас чрез технология за дълбоко обучение, нападателят може да промени звуковото съобщение за собствена лична печалба или разруха.

- Фалшиви новини: В Telegram администраторите използват понятието „канали“, за да излъчват съобщения до неограничен брой абонати, които консумират публикуваното съдържание. Атакуващият може да промени мултимедийните файлове, които се появяват в емисия на доверен канал в реално време, за да комуникира неверности

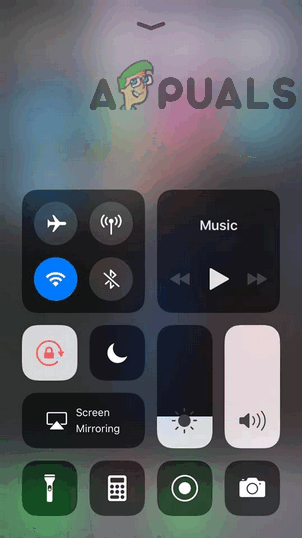

Компанията за киберсигурност посочи, че потребителите на WhatsApp и Telegram могат да намалят риска, създаден от Jacking Media Media Jacking, като деактивират функцията, която запазва медийни файлове във външно хранилище. С други думи, потребителите не трябва да дават разрешение на тези приложения за запазване на изтегления носител на сменяеми микро SD карти. Приложенията трябва да бъдат ограничени до запазване на данни във вътрешната памет на устройствата, на които са инсталирани тези приложения за незабавни съобщения. Изследователите на Symantec Yair Amit и Alon Gat, които са част от екипа на Modern OS Security на Symantec, са написали доклад за същото и споменават някои други техники, които хакерите използват. Те също споменаха някои допълнителни техники за защита на данните за потребители на WhatsApp и Telegram.

Symantec Mobile Threat: Нападателите могат да манипулират вашите WhatsApp и Telegram Media Files https://t.co/tgESrb20nG pic.twitter.com/f2JvvCfvXt

- Joerg (@joerg_jhs) 15 юли 2019 г.

Екипът на Symantec Alerts WhatsApp и Telegram за новия експлойт за сигурност, който излага медиите на потребителите на хакери:

Symantec акредитира своите двигатели за откриване на злонамерен софтуер за откриване на приложения, които използват описаната уязвимост. То посочи, че именно тази платформа за пръв път улови някаква подозрителна дейност по отношение на управлението на медиите в WhatsApp и Telegram. Между другото, двигателите за откриване на злонамерен софтуер на Symantec захранват Symantec Endpoint Protection Mobile (SEP Mobile) и Norton Mobile Security.

Компанията за киберсигурност потвърди, че вече е предупредила Telegram и Facebook / WhatsApp за уязвимостта на Media File Jacking. Следователно е много вероятно съответните компании да могат бързо да внедрят корекции или актуализации, за да защитят своите потребители от този нов експлойт. Засега обаче на потребителите се препоръчва да ограничат приложенията да съхраняват получени медии във вътрешното хранилище на своите смартфони.

Притежаваните от Facebook WhatsApp и Telegram са далеч две от най-популярните платформи за незабавни съобщения днес. Заедно двете платформи управляват изключително впечатляваща и изумителна потребителска база от 1,5 милиарда потребители. Повечето от WhatsApp и Telegram се доверяват на своите приложения, за да защитят целостта както на самоличността на подателя, така и на самото съдържание на съобщението. Тези платформи отдавна са преминали към криптиране от край до край, което обещава, че никой посредник не може да разбере информацията, която се обменя.

Етикети Facebook телеграма WhatsApp

![[ОПРАВЕНО] Код за грешка 277 на Roblox](https://jf-balio.pt/img/how-tos/80/error-code-277-roblox.jpg)