Oracle

Oracle призна активно използваната уязвимост на сигурността в своите популярни и широко разгърнати WebLogic сървъри. Въпреки че компанията е издала корекция, потребителите трябва да актуализират своите системи най-рано, тъй като в момента грешката на WebLogic с нулев ден е в активна експлоатация. Недостатъкът в сигурността е маркиран с ниво на „критична тежест“. Резултатът от системата за оценка на уязвимостта или основния резултат на CVSS е тревожен 9,8.

Oracle наскоро адресиран критична уязвимост, засягаща нейните WebLogic сървъри. Критичната уязвимост за нулев ден WebLogic заплашва онлайн сигурността на потребителите. Грешката може потенциално да позволи на отдалечен нападател да получи пълен административен контрол върху жертвата или целевите устройства. Ако това не се отнася достатъчно, след като влезе, отдалеченият нападател може лесно да изпълни произволен код. Разгръщането или активирането на кода може да се извърши дистанционно. Въпреки че Oracle бързо издаде корекция за системата, администраторите на сървъра трябва да внедрят или инсталират актуализацията, тъй като тази грешка в нулевия ден на WebLogic се счита за активна експлоатация.

Съветникът за предупреждение за сигурност от Oracle, официално маркиран като CVE-2019-2729, споменава заплахата, „уязвимост от десериализация чрез XMLDecoder в уеб услугите на Oracle WebLogic Server. Тази уязвимост за отдалечено изпълнение на код може да се експлоатира дистанционно без удостоверяване, т.е. може да се използва през мрежа, без да е необходимо потребителско име и парола. '

Уязвимостта на сигурността CVE-2019-2729 спечели критично ниво на сериозност. Основният резултат на CVSS от 9,8 обикновено е запазен за най-тежките и критични заплахи за сигурността. С други думи, администраторите на WebLogic сървъра трябва да дадат приоритет на разполагането на корекцията, издадена от Oracle.

Отдалечено изпълнение на код на Oracle WebLogic (CVE-2019-2729): https://t.co/xbfME9whWl #сигурност pic.twitter.com/oyOyFybNfV

- F5 DevCentral (@devcentral) 25 юни 2019 г.

Наскоро проведено проучване на китайския екип KnownSec 404 твърди, че уязвимостта на защитата се преследва активно или се използва. Екипът силно чувства, че новият експлойт по същество е байпас за корекцията на известна преди това грешка, официално маркирана като CVE-2019–2725. С други думи, екипът смята, че Oracle неволно е оставил вратичка в последната корекция, която е била предназначена да отстрани предварително открит недостатък в сигурността. Oracle обаче официално изясни, че току-що адресираната уязвимост на сигурността е напълно несвързана с предишната. В публикация в блог, предназначена да предложи разяснения по същия начин, Джон Хейман, вицепрезидент по управление на програмата за сигурност, отбеляза: „Моля, обърнете внимание, че макар проблемът, който се разглежда от този сигнал, да е десериализираща уязвимост, подобна на тази, разгледана в Security Alert CVE-2019-2725, това е отделна уязвимост“

Уязвимостта може лесно да бъде използвана от нападател с мрежов достъп. Атакуващият просто се нуждае от достъп чрез HTTP, един от най-често срещаните мрежови пътища. Нападателите не се нуждаят от идентификационни данни за удостоверяване, за да използват уязвимостта в мрежа. Експлоатацията на уязвимостта може потенциално да доведе до поглъщане на целевите сървъри на Oracle WebLogic.

Weblogic XMLDecoder RCE

започнете от CVE-2017-3506, завършете в CVE-2019-2729. Ние подлудяваме Oracle, накрая те използват WHITELIST за поправяне. pic.twitter.com/CWXN6zVAsQ- pyn3rd (@ pyn3rd) 20 юни 2019 г.

Кои сървъри на Oracle WebLogic остават уязвими за CVE-2019-2729?

Независимо от корелацията или връзката с предишната грешка в сигурността, няколко изследователи по сигурността активно съобщават за новата уязвимост на WebLogic за нулев ден към Oracle. Според изследователите грешката засяга Oracle WebLogic Server версии 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0.

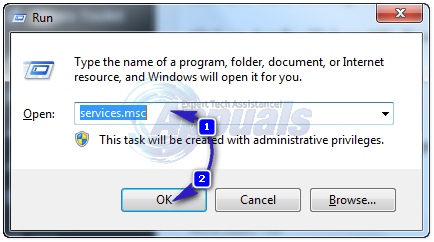

Интересното е, че дори преди Oracle да издаде корекцията за сигурност, имаше няколко решения за системните администратори. На тези, които искаха бързо да защитят своите системи, бяха предложени две отделни решения, които все още могат да работят:

Сценарий-1: Намерете и изтрийте wls9_async_response.war, wls-wsat.war и рестартирайте услугата Weblogic. Сценарий 2: Контролира достъпа до URL за / _async / * и / wls-wsat / * чрез контрол на политиката за достъп.

Изследователите по сигурността успяха да открият около 42 000 достъпни до интернет сървъри WebLogic. Излишно е да споменавам, че повечето хакери, които искат да използват уязвимостта, са насочени към корпоративни мрежи. Изглежда, че основното намерение зад атаката е отпадане на злонамерен софтуер за криптиране. Сървърите притежават едни от най-мощните изчислителни мощности и такъв зловреден софтуер дискретно използва същото за добив на криптовалута. Някои доклади показват, че нападателите внедряват зловреден софтуер за копаене на Monero. Известно е дори, че атакуващите са използвали файлове със сертификати, за да скрият злонамерения код на варианта на злонамерения софтуер. Това е доста често срещана техника за избягване на откриването от анти-зловреден софтуер.

![[FIX] Клавиатурата и мишката на Ubuntu 20.04 LTS не работят](https://jf-balio.pt/img/how-tos/83/ubuntu-20-04-lts-keyboard.png)