PB Tech

Джером Сегура, водещ изследовател по сигурността, който работи с Malwarebytes, е измислил начин да заобиколи защитите на сигурността в Microsoft Office, като използва вектор за атака, който не изисква макроси. Това се случва по петите на други изследователи, които наскоро намериха методи за използване на макро преки пътища за злоупотреба с бази данни на Access.

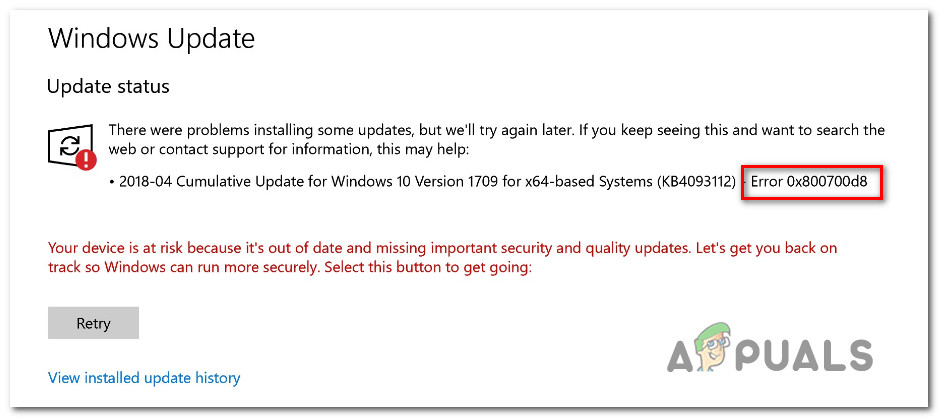

Чрез вграждане на файл с настройки в документ на Office, нападателите могат да използват социално инженерство, за да накарат потребителите да изпълняват опасен код без допълнителни известия. Когато техниката работи, Windows не извежда съобщения за грешка. Дори загадъчните могат да бъдат заобиколени, което помага да се скрие фактът, че нещо се случва.

Файловият формат, който е специфичен за Windows 10, съдържа XML код, който може да създаде преки пътища до аплети в контролния панел. Този формат, .SettingContent.ms, не съществуваше в предишни версии на Windows. В резултат на това те не трябва да бъдат уязвими на този подвиг, доколкото изследователите знаят.

Тези, които са внедрили Office, използвайки слоя за съвместимост на приложенията Wine, също не трябва да изпитват проблеми, независимо дали използват GNU / Linux или macOS. Един от XML елементите, които този файл съдържа обаче, може да предизвика хаос с машини с Windows 10, работещи на гол метал.

DeepLink, както е известен елементът, позволява да се изпълняват двоични изпълними пакети, дори ако след тях има превключватели и параметри. Атакуващият може да извика PowerShell и след това да добави нещо след него, за да започне да изпълнява произволен код. Ако предпочитат, тогава дори биха могли да извикат оригиналния интерпретатор на наследени команди и да използват същата среда, с която командният ред на Windows предоставя кодери от най-ранните версии на ядрото NT.

В резултат на това креативният нападател може да създаде документ, който изглежда легитимен, и да се преструва на някой друг, за да накара хората да щракнат върху връзка върху него. Това може например да свикне за изтегляне на приложения за криптиране на машината на жертвата.

Може също да поискат да изпратят файл чрез голяма спам кампания. Сегура предположи, че това трябва да гарантира, че класическите атаки за социално инженерство няма да отпаднат скоро. Докато такъв файл ще трябва да се разпространява на безброй потребители, за да се гарантира, че няколко ще позволят изпълнението на кода, това трябва да е възможно, като се маскира като нещо друго.

![[FIX] OneNote продължава да се срива на iPad](https://jf-balio.pt/img/how-tos/32/onenote-keeps-crashing-ipad.jpg)