Илюстрация за киберсигурност

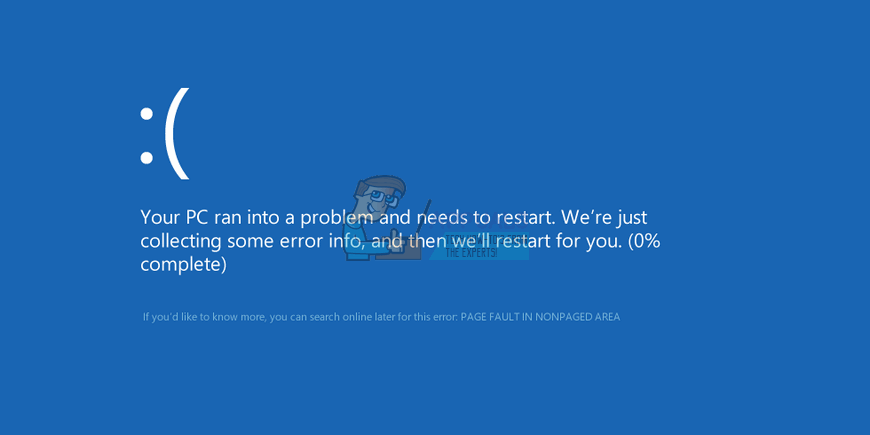

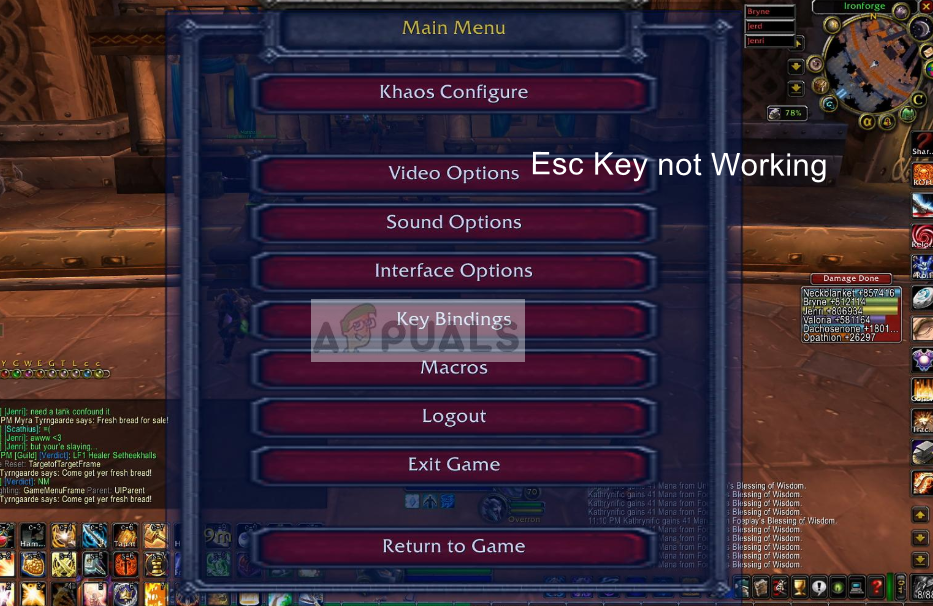

Microsoft пусна важна актуализация на операционната система Windows 10 (OS) преди ден. Въпреки това, дори тази актуализация няма корекция за защита срещу интересен, прост и същевременно силно мощен недостатък в сигурността. Уязвимостта съществува в разширения Task Scheduler на Windows 10. Когато се експлоатира, Task Scheduler може по същество да предостави пълни административни привилегии на експлоататора.

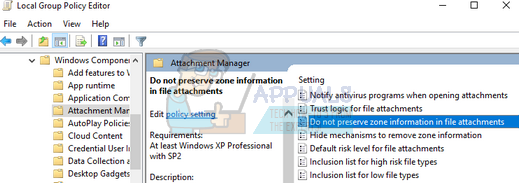

Хакер, който минава през онлайн псевдонима „SandboxEscaper“, публикува грешката. Очевидно експлойтът има сериозни последици за сигурността в Windows 10. Интересното е, че хакерът избра да публикува експлоата с нулев ден на GitHub, хранилище на софтуерни инструменти и код за разработка, които Microsoft придоби наскоро. Хакерът дори пусна код за експлоатация Proof-of-Concept (PoC) за уязвимостта на нулевия ден, засягаща операционната система Windows 10.

Експлойтът попада в категорията нулев ден главно защото Microsoft все още не е признала същото. След като производителят на Windows 10 осъзнае, той трябва да предложи кръпка, която ще запуши вратичката, която съществува в Планировчика на задачите.

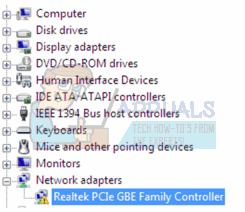

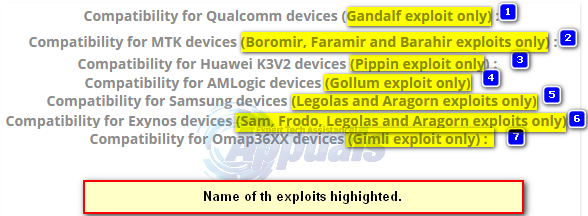

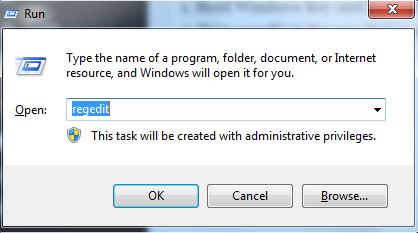

Планировчикът на задачите е един от основните компоненти на Windows OS, който съществува от дните на Windows 95. Microsoft непрекъснато подобрява помощната програма, която по същество позволява на потребителите на OS да планират стартирането на програми или скриптове в предварително дефинирано време или след определени интервали от време . Експлойтът, публикуван в GitHub, използва ‘SchRpcRegisterTask’, метод в Task Scheduler за регистриране на задачи със сървъра.

По все още неизвестни причини програмата не проверява за разрешения толкова задълбочено, колкото би трябвало. Следователно, той може да се използва за задаване на произволно разрешение за DACL (Discretionary Access Control List). Програма, написана със злонамерено намерение или дори нападател с привилегии от по-ниско ниво, може да стартира неправилен .job файл, за да получи привилегии „СИСТЕМА“. По същество това е случай на несанкциониран или неоторизиран проблем с ескалация на привилегии, който потенциално може да позволи на локален хакер или злонамерен софтуер да получи и стартира код с привилегии на административната система на целевите машини. В крайна сметка такива атаки ще предоставят на нападателя пълни административни привилегии на целевата машина с Windows 10.

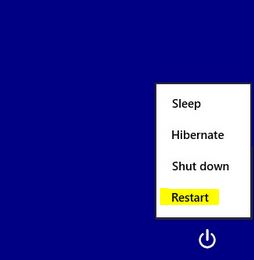

Потребител на Twitter твърди, че е проверил експлоата на нулевия ден и потвърди, че работи в Windows 10 x86 система, която е закърпена с последната актуализация от май 2019 г. Освен това потребителят добавя, че уязвимостта може да се използва 100 процента от времето с лекота.

Мога да потвърдя, че това работи както е в напълно закърпена (май 2019 г.) система Windows 10 x86. Файл, който преди е бил под пълен контрол само от SYSTEM и TrustedInstaller, сега е под пълен контрол от ограничен потребител на Windows.

Работи бързо и 100% от времето в моето тестване. pic.twitter.com/5C73UzRqQk

- Уил Дорман (@wdormann) 21 май 2019 г.

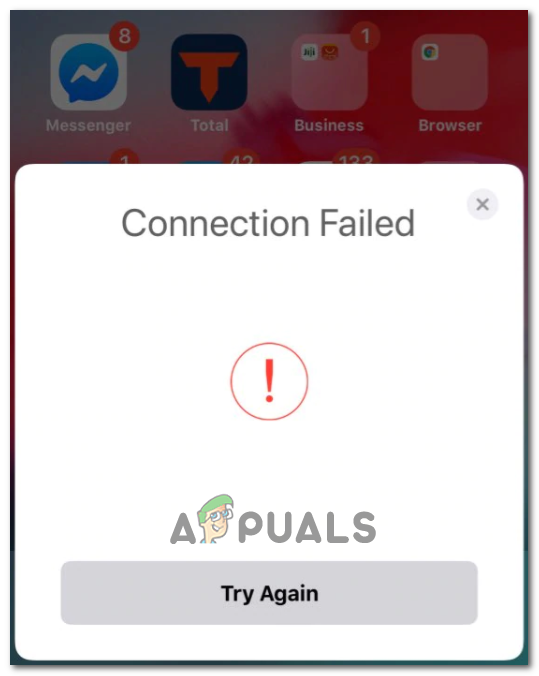

Ако това не се отнася достатъчно, хакерът също намекна, че има още 4 неразкрити грешки с нулев ден в Windows, три от които водят до ескалация на местни привилегии, а четвъртата позволява на хакерите да заобиколят сигурността на пясъчника. Излишно е да добавям, че Microsoft все още не е признал експлоата и е издал корекция. Това по същество означава, че потребителите на Windows 10 трябва да изчакат корекция на защитата за тази конкретна уязвимост.

Етикети Windows