Безжичен адаптер за дисплей на Microsoft. Лаптоп G7

Microsoft Wireless Display Adapter V2 е диагностициран с три уязвимости: уязвимост при инжектиране на команди, уязвимост при счупен контрол на достъпа и уязвимост от близна атака. Първата уязвимост е тествана само на софтуера на Microsoft Wireless Display Adapter V2 версии 2.0.8350 до 2.0.8372 и е установено, че влияе на всички версии в този диапазон. Установено е, че счупеният контрол на достъпа и злите уязвимости на двойни атаки засягат само версията на софтуера 2.0.8350 в тествания диапазон. Други версии на софтуера не бяха тествани и уязвимостите все още не са използвани. На уязвимостта на командната инжекция е присвоен етикетът CVE-2018-8306 , и е дадена сравнително умерена оценка на риска.

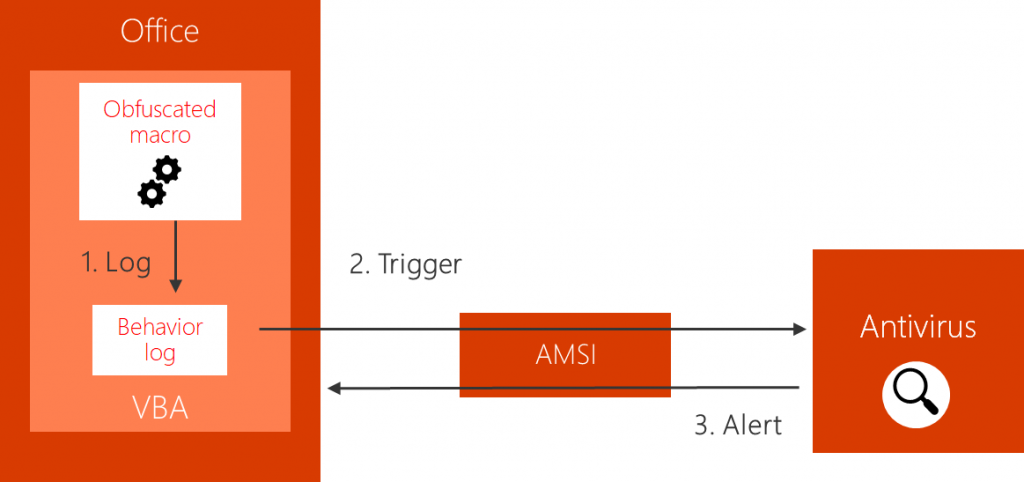

Microsoft Wireless Display Adapter е хардуерно устройство, което позволява излъчването на екрани от активирани с Miracast устройства с Microsoft Windows. Механизмът използва Wi-Fi Direct връзка и Miracast аудио / видео канал за предаване за излъчване на екрана. Процесът е WPA2 криптиран според криптирането на използваната Wi-Fi връзка за допълнителна сигурност.

За да сдвои устройството с дисплея, механизмът предлага както връзка с бутон, така и връзка с ПИН. След като се установи връзката, не е необходимо устройството да се проверява за всяка следваща връзка.

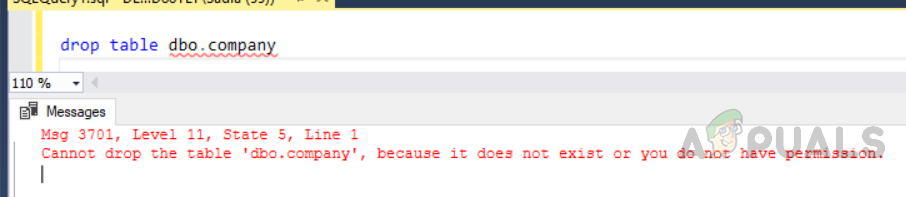

Продължавайки с това предварително постигнато упълномощаване, може да възникне уязвимост при инжектиране на команди, когато името на адаптера на дисплея е зададено в параметъра “NewDeviceName”. Създавайки ситуация, при която символите избягват скриптове от командния ред, устройството се настройва в цикъл за зареждане, където спира да функционира правилно. Засегнатият скрипт за тази уязвимост е скриптът “/cgi-bin/msupload.sh”.

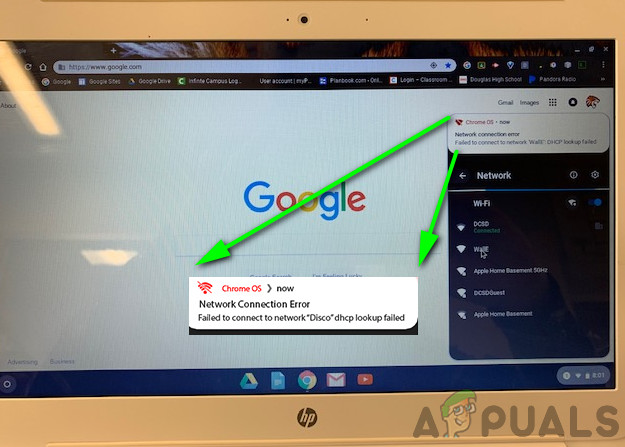

Втората уязвимост, нарушен контрол на достъпа, може да възникне, когато методът за конфигуриране на бутон се използва за сдвояване на устройство, като се изисква само устройството да е в безжичен обхват, без да е необходим физически достъп до него за потвърждаване на ПИН. След като първата връзка е установена по този начин, следващите връзки не се нуждаят от проверка, което позволява на компрометирано устройство да има неограничен контрол.

Третата уязвимост, зло близна атака, възниква, когато нападателят манипулира потребител да се свърже с неговото или нейното MSWDA устройство, като е свързан с законния MSWDA и извежда само собствения MSWDA на нападателя, за да може потребителят да се свърже. След като се установи връзката, потребителят няма да знае, че се е свързал с грешно устройство и нападателят ще има достъп до файловете и данните на потребителя, като предава поточно съдържанието на неговото / нейното устройство.

Първоначално се свърза с Microsoft на 21улот март по отношение на този набор от уязвимости. Номерът на CVE е присвоен на 19тиот юни и актуализациите на фърмуера бяха пуснати на 10тиот юли. Оттогава Microsoft току-що излезе с публичното си оповестяване консултативен . Уязвимостите колективно влияят на версии 2.0.8350, 2.0.8365 и 2.0.8372 на софтуера Microsoft Wireless Display Adapter V2.

Актуализациите на защитата, означени като „важни“ от Microsoft, са достъпни за трите версии на техния уебсайт като част от публикувания бюлетин за сигурността. Друго предложено смекчаване изисква потребителите да отворят приложението за безжичен дисплей на Microsoft за Windows и да поставят отметка в квадратчето до „Сдвояване с ПИН код“ в раздела „Настройка на защитата“. Това гарантира, че е необходим физически достъп до устройството, за да се види екранът му и да съответства на ПИН кодовете, като гарантира, че нежеланото безжично достъпно устройство не се свързва лесно с настройката. Уязвимостите, засягащи трите версии, получиха a CVSS 3.0 базов резултат от 5,5 всеки и временен резултат от 5 всеки.