Windows 10

Microsoft Windows OS има две уязвимости в сигурността, които се използват от злонамерени писатели на код. Новооткритите недостатъци в сигурността са с възможност за дистанционно изпълнение на код или RCE и съществуват в библиотеката на Adobe Type Manager. Грешката в сигурността може да позволи на експлоататорите да осъществяват отдалечен достъп и да контролират компютрите на жертвата след инсталиране дори на най-новите актуализации. Притеснително е да се отбележи, че все още няма наличен пластир.

Microsoft призна, че има две уязвимости за нулев ден на Windows, които могат да изпълняват злонамерен код на напълно актуализирани системи. Уязвимостите са открити в библиотеката на Adobe Type Manager, която се използва за показване на Adobe Type 1 PostScript формат в Windows. Microsoft обеща, че разработва корекция, която да намали риска и да коригира експлоитите. Компанията обаче ще пусне пачовете като част от предстоящия Patch Tuesday. Загрижените потребители на операционна система Windows обаче имат няколко временни и прости решения за да защитят своите системи от тези две нови уязвимости на RCE.

Microsoft предупреждава за 0-дневни уязвимости при изпълнение на код на Windows с ограничен потенциал за насочени атаки:

Новооткритата RCE уязвимости съществуват в библиотеката на Adobe Type Manager, Windows DLL файл, който се използва от голямо разнообразие от приложения за управление и рендиране на шрифтове, достъпни от Adobe Systems. Уязвимостта се състои от два недостатъка при изпълнение на кода, които могат да бъдат задействани от неправилно боравене със злонамерено създадени главни шрифтове във формат Adobe Type 1 Postscript. За да атакуват успешно компютъра на жертвата, нападателите просто се нуждаят от целта, за да отворят документ или дори да прегледат същия в прозореца за предварителен преглед на Windows. Излишно е да добавям, че документът ще бъде обвързан със злонамерен код.

⚠️ ПРЕДУПРЕЖДЕНИЕ!

Всички версии на # Microsoft Операционните системи Windows (7, 8.1, 10, Server 2008, 2012, 2016, 2019) съдържат 2 нови уязвимости на библиотеката за синтактичен анализ на RCE, които са:

—КРИТИЧЕСКИ

—НЕПАЧЕН

—При активни атаки ZERO-DAYПодробности ➤ https://t.co/PXfkKFY250 #кибер защита pic.twitter.com/USFNpCcQ5t

- The Hacker News (@TheHackersNews) 23 март 2020 г.

Microsoft потвърди, че компютрите работят Windows 7 са най-уязвими към новооткритите уязвимости на сигурността. Компанията отбелязва, че уязвимостта за отдалечено изпълнение на код за синтактичен анализ на шрифтове се използва при „ограничени целенасочени атаки“ срещу системи с Windows 7. Що се отнася до системите с Windows 10, обхватът на уязвимостите е доста ограничен, посочи консултативната :

„Има няколко начина, по които нападателят може да използва уязвимостта, като например да убеди потребителя да отвори специално създаден документ или да го прегледа в прозореца за визуализация на Windows“, отбеляза Microsoft. Въпреки че все още няма поправка за Windows 10, Windows 8.1 и Windows 7, компанията обяснява, че „за системи, работещи с поддържани версии на Windows 10, успешна атака може да доведе само до изпълнение на код в контекста на пясъчника на AppContainer с ограничени привилегии и възможности.

https://twitter.com/BleepinComputer/status/1242520156296921089

Microsoft не предложи много подробности за обхвата на въздействието на новооткритите недостатъци в сигурността. Компанията не посочи дали експлоитите успешно изпълняват злонамерен полезен товар или просто го опитват.

Как да се защитим срещу нови Windows 0-дневни уязвимости в RCE в библиотеката на Adobe Type Manager?

Microsoft все още не е издала официално корекция за защита срещу новооткритите уязвимости в сигурността на RCE. Очаква се пластирите да пристигнат във вторник, най-вероятно следващата седмица. Дотогава Microsoft предлага да се използва едно или повече от следните решения:

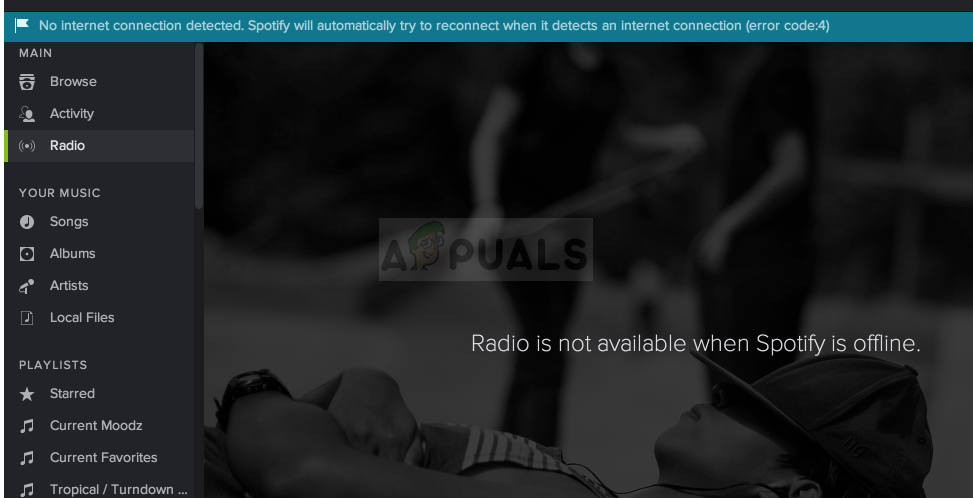

- Деактивиране на панела за визуализация и панела с подробности в Windows Explorer

- Деактивиране на услугата WebClient

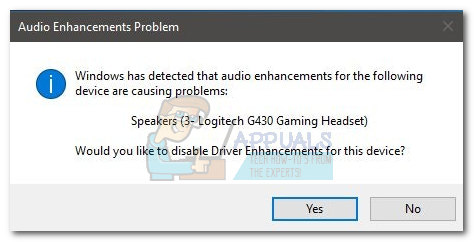

- Преименувайте ATMFD.DLL (на системи с Windows 10, които имат файл с това име), или алтернативно, деактивирайте файла от системния регистър

Първата мярка ще спре Windows Explorer автоматично да показва шрифтове от отворен тип. Между другото, тази мярка ще предотврати някои видове атаки, но няма да попречи на локален, удостоверен потребител да стартира специално създадена програма за използване на уязвимостта.

Нападателите използват неизправени недостатъци на нулевия ден на Windows, заяви Microsoft в съвет за сигурност в понеделник. Компанията заяви, че „ограничените насочени атаки“ могат да използват две неизправени уязвимости на отдалечен код (RCE) в Windows ... https://t.co/JHjAgO4sSi чрез @InfoSecHotSpot pic.twitter.com/gAhLt46CGT

- Шон Харис (@InfoSecHotSpot) 24 март 2020 г.

Деактивирането на услугата WebClient блокира вектора, който нападателите най-вероятно биха използвали за отдалечени експлойти. Това решение ще накара потребителите да бъдат подканени за потвърждение, преди да отворят произволни програми от Интернет. Въпреки това все още е възможно атакуващите да стартират програми, разположени на компютъра или локалната мрежа на целевия потребител.

Последното предложено решение е доста обезпокоително, тъй като ще доведе до проблеми с дисплея на приложения, които разчитат на вградени шрифтове и може да доведе до спиране на работата на някои приложения, ако използват шрифтове OpenType.

Открита е уязвимост на RCE, засягаща Windows, като Microsoft оценява нейната сериозност като критична. https://t.co/oA9cdxJMTW pic.twitter.com/TZP6nESJCN

- Нийл Мичъл-Хънтър (@polo_nmh) 24 март 2020 г.

Както винаги, потребителите на Windows OS са предупредени да следят за подозрителни заявки за преглед на ненадеждни документи. Microsoft обеща постоянна корекция, но потребителите трябва да се въздържат от достъп или отваряне на документи от непроверени или ненадеждни източници.

Етикети Windows