Windows 10

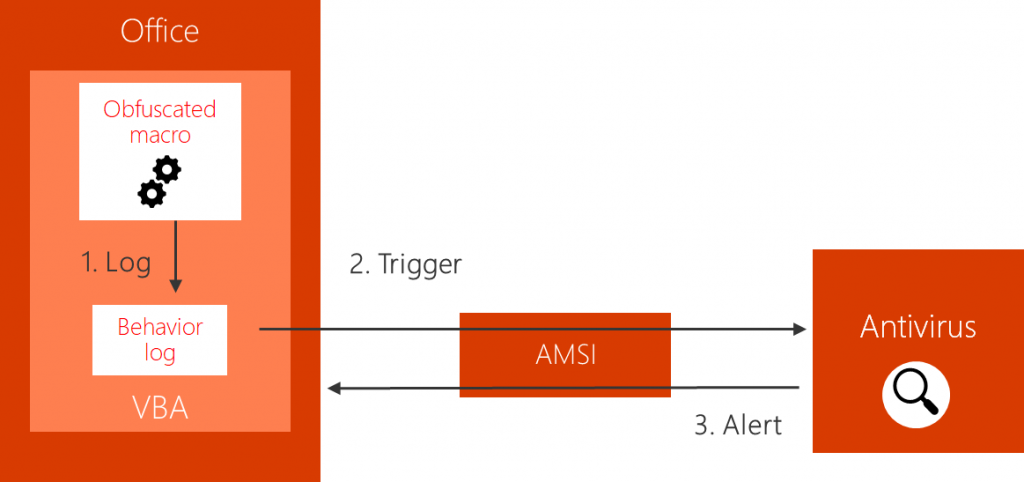

Най-новите издания на Windows 10, а именно v1903 и v1909, съдържат използваема уязвимост на сигурността, която може да се използва за експлоатация на протокола за сървърни блокове (SMB). SMBv3 сървърите и клиентите могат да бъдат успешно компрометирани и използвани за изпълнение на произволен код. Още по-обезпокоителният е фактът, че уязвимостта на защитата може да бъде експлоатирана дистанционно с помощта на няколко прости метода.

Microsoft призна нова уязвимост в сигурността в протокола Microsoft Server Message Block 3.1.1 (SMB). Изглежда, че компанията по-рано е разкрила подробности по случайност по време на актуализациите за Patch Tuesday тази седмица. The уязвимостта може да се използва дистанционно за изпълнение на код на SMB сървър или клиент. По същество това е свързана с RCE (Remote Code Execution) грешка.

Microsoft потвърждава уязвимостта на сигурността в SMBv3:

В съвет за сигурност публикувана вчера, Microsoft обясни, че уязвимостта засяга версиите 1903 и 1909 на Windows 10 и Windows Server. Компанията обаче бързо изтъкна, че недостатъкът все още не е използван. Между другото, компанията съобщава подробности за уязвимостта на сигурността, маркирана като CVE-2020-0796. Но докато го правеше, компанията не публикува никакви технически подробности. Microsoft просто предложи кратки резюмета, описващи грешката. Вземайки информация за едни и същи компании за цифрови продукти за сигурност, които са част от програмата за активна защита на компанията и получават ранен достъп до информация за грешки, публикува информацията

CVE-2020-0796 - „работеща“ уязвимост на SMBv3.

Страхотен…

pic.twitter.com/E3uPZkOyQN

- MalwareHunterTeam (@malwrhunterteam) 10 март 2020 г.

Важно е да се отбележи, че грешката в сигурността на SMBv3 все още няма готов кръпка. Очевидно е, че първоначално Microsoft може да е планирал да пусне корекция за тази уязвимост, но не е успял и след това не е успял да актуализира индустриалните партньори и доставчици. Това доведе до публикуването на уязвимостта на сигурността, която все още може да бъде използвана в дивата природа.

Как могат атакуващите да използват уязвимостта на сигурността SMBv3?

Докато подробностите все още се появяват, компютърните системи, работещи под Windows 10 версия 1903, Windows Server v1903 (инсталиране на Core Core), Windows 10 v1909 и Windows Server v1909 (инсталиране на Core Core). Съвсем вероятно е обаче по-ранните итерации на Windows OS също да са уязвими.

Критична грешка в внедряването на SMBv3 на Microsoft беше публикувана при мистериозни обстоятелства. https://t.co/8kGcNEpw7R

- Zack Whittaker (@zackwhittaker) 11 март 2020 г.

Обяснявайки основната концепция и типа на уязвимостта на сигурността SMBv3, Microsoft отбелязва: „За да използва уязвимостта срещу SMB сървър, неупълномощен хакер може да изпрати специално създаден пакет до целевия SMBv3 сървър. За да използва уязвимостта срещу SMB клиент, неупълномощен нападател ще трябва да конфигурира злонамерен SMBv3 сървър и да убеди потребителя да се свърже с него. '

Докато подробностите са малко оскъдни, експертите посочват, че грешката SMBv3 може да позволи на отдалечените хакери да поемат пълен контрол над уязвимите системи. Освен това уязвимостта на сигурността също може да бъде работеща. С други думи, нападателите могат да автоматизират атаки чрез компрометирани SMBv3 сървъри и да атакуват множество машини.

Как да защитим Windows OS и SMBv3 сървърите от нова уязвимост на сигурността?

Microsoft може да е признал съществуването на уязвимост в сигурността в SMBv3. Въпреки това, компанията не е предложила никакъв пластир за защита на същия. Потребителите могат деактивирайте SMBv3 компресията, за да предотвратите нападателите от експлоатация на уязвимостта срещу SMB сървър. Простата команда за изпълнение в PowerShell е както следва:

Set-ItemProperty -Path “HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters” DisableCompression -Type DWORD -Value 1 -Force

За да отмените временната защита срещу уязвимостта на сигурността SMBv3, въведете следната команда:

Set-ItemProperty -Path „HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters” DisableCompression -Type DWORD -Value 0 -Force

Много компании НЕ са уязвими за # SMBv3 CVE-2020-0796, те все още работят с Windows XP / 7 и Server 2003/2008. #SmbGhost #CoronaBlue pic.twitter.com/uONXfwWljO

- CISOwithHoodie (@SecGuru_OTX) 11 март 2020 г.

Важно е да се отбележи, че методът не е изчерпателен и просто ще забави или разубеди нападателя. Microsoft препоръчва да се блокира TCP порт „445“ на защитни стени и клиентски компютри. „Това може да помогне за защита на мрежите от атаки, които възникват извън периметъра на предприятието. Блокирането на засегнатите портове в периметъра на предприятието е най-добрата защита за избягване на интернет базирани атаки “, посъветва Microsoft.

Етикети Windows Windows 10