Microsoft

Функцията за защита X-XSS на Microsoft Edge браузърът е на разположение за предотвратяване на атаки за скриптове между сайтове в системата от въвеждането му през 2008 г. Въпреки че някои от технологичната индустрия, като разработчиците на Mozilla Firefox и няколко анализатори, критикуват тази функция, тъй като Mozilla отказва да я включи в браузърът му, отблъсквайки надеждите за по-интегрирано преживяване с кръстосано сърфиране, Google Chrome и собственият Internet Explorer на Microsoft поддържат тази функция работеща и от Microsoft все още не се появява изявление, което да посочва друго. От 2015 г. филтърът за защита на Microsoft Edge X-XSS е конфигуриран по такъв начин, че да филтрира такива опити за пресичане на код на уеб страници, независимо дали скриптът X-XSS е активиран или не, но изглежда, че функцията, която е била веднъж по подразбиране е открит от Гарет Хейс от PortSwigger за да бъде деактивиран в браузъра Microsoft Edge, нещо, което той смята, че се дължи на грешка, тъй като Microsoft не е излязъл да поема отговорност за тази промяна.

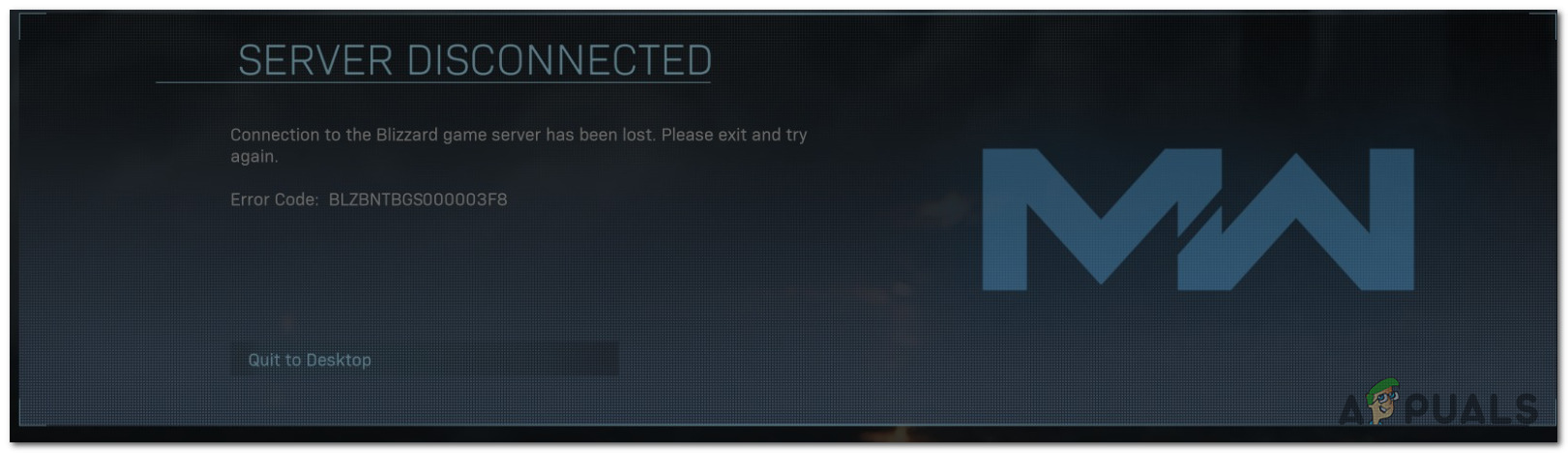

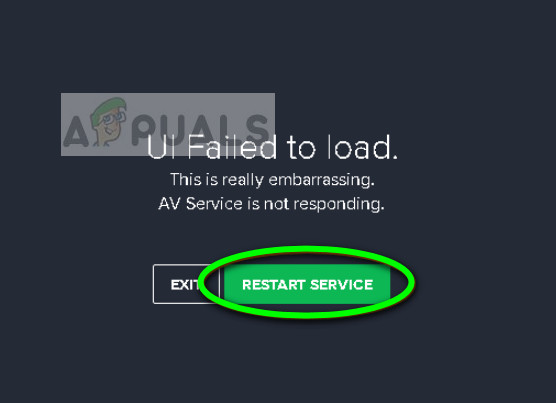

В двоичния език на скриптове за изключване и включване, ако браузърът хоства заглавна страница, изобразяваща „X-XSS-Protection: 0“, механизмът за защита на скриптове между сайтове ще бъде деактивиран. Ако стойността е зададена на 1, тя ще бъде активирана. Трето изявление на „X-XSS-Protection: 1; mode = block ”блокира изцяло уеб страницата да не излезе напред. Хейс откри, че въпреки че стойността по подразбиране трябва да бъде зададена на 1, изглежда, че сега е зададена на 0 в браузърите на Microsoft Edge. Изглежда обаче не е така в браузъра Internet Explorer на Microsoft. Опитвайки се да обърне тази настройка, ако потребителят зададе скрипта на 1, той се връща обратно на 0 и функцията остава изключена. Тъй като Microsoft не е представил тази функция и Internet Explorer продължава да я поддържа, може да се заключи, че това е резултат от грешка в браузъра, която очакваме Microsoft да разреши при следващата актуализация.

Атаките за скриптове на различни сайтове се появяват, когато доверена уеб страница предава злонамерен страничен скрипт на потребителя. Тъй като уеб страницата е надеждна, съдържанието на сайта не се филтрира, за да се гарантира, че такива злонамерени файлове не се показват. Основният начин да се предотврати това е да се гарантира, че HTTP TRACE е деактивиран в браузъра за всички уеб страници. Ако хакер е съхранил злонамерен файл на уеб страница, когато потребителят има достъп до него, се изпълнява командата HTTP Trace, за да открадне бисквитките на потребителя, които хакерът от своя страна може да използва за достъп до информацията на потребителя и потенциално да хакне устройството му. За да се предотврати това в браузъра, беше въведена функцията X-XSS-Protection, но анализаторите твърдят, че подобни атаки могат да използват самия филтър, за да получат информацията, която търсят. Въпреки това обаче много уеб браузъри поддържат този скрипт като първа линия на защита, за да се предотвратят най-основните видове XSS фишинг и са включили по-високи дефиниции за сигурност, за да коригират всякакви уязвимости, които самият филтър създава.

![[FIX] Rosetta Stone ‘Fatal Application Error 1141’](https://jf-balio.pt/img/how-tos/51/rosetta-stone-fatal-application-error-1141.jpg)