IP камера Axis. IPCam

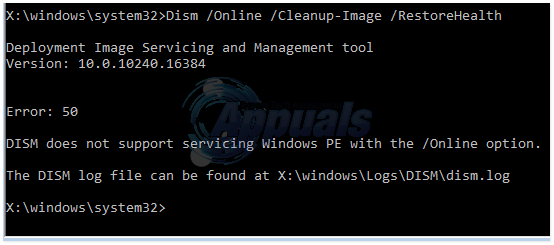

Според a съвет за сигурност публикувано от Axis Communications под ID ACV-128401, в мрежата на камерите Axis са открити 7 уязвимости, които позволяват дистанционно изпълнение на команди. Уязвимостите са получили CVE етикети; те са: CVE-2018-10658 , CVE-2018-10659 , CVE-2018-10660 , CVE-2018-10661 , CVE-2018-10662 , CVE-2018-10663 , и CVE-2018-10664 . CVE-2018-10658 се поддава на проблем с повреда на паметта в множество модели на IP камерите на Axis, което причинява отказ на услугата за реакция при срив, произхождаща от код в споделения обект libdbus-send.so. CVE-2018-10659 адресира друг проблем с повреда на паметта, причиняващ срив на DoS, като изпраща създадена команда, която припомня UND недефинираната инструкция ARM. CVE-2018-10660 описва уязвимост на инжектиране на командна обвивка. CVE-2018-10661 описва байпас на уязвимостта на контрола на достъпа. CVE-2018-10662 описва изложена уязвимост на несигурен интерфейс. CVE-2018-10663 описва неправилен проблем с изчисляването на размера в системата. И накрая, CVE-2018-10664 описва общ проблем с повредата на паметта в процеса на httpd на множество модели на IP камерите на Axis.

Уязвимостите не са анализирани от CVE MITER все още и все още се очакват CVSS 3.0 оценки, но Axis съобщава, че когато се използва в комбинация, рискът е критичен. Според оценката на риска в публикувания доклад, нападателят трябва да получи мрежов достъп до устройството, за да използва уязвимостите, но той / тя не се нуждае от никакви идентификационни данни, за да получи този достъп. Според оценката устройствата са изложени на риск, пропорционални на това колко са изложени. Устройствата, насочени към интернет, изложени чрез пренасочване на порт на маршрутизатора, са изложени на висок риск, когато устройствата в защитена локална мрежа са с относително по-нисък риск от експлоатация.

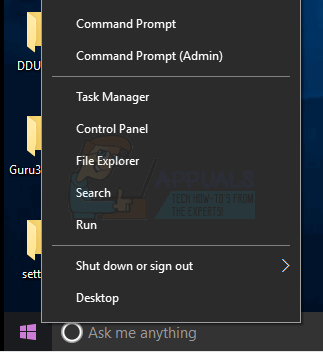

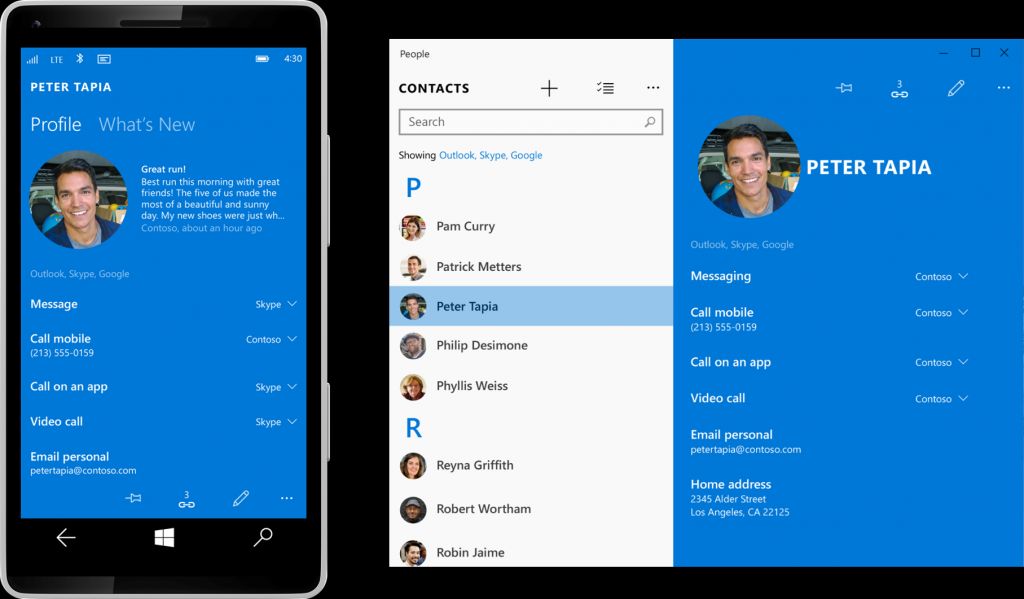

Axis предостави пълен списък на засегнати продукти и също така пусна a актуализация на кръпка за фърмуера, до който потребителите се приканват да надстроят, за да се предотврати експлоатацията на тези уязвимости. В допълнение към това, на потребителите също се препоръчва да не излагат устройствата си директно на настройки за пренасочване на портове в Интернет и им се препоръчва да използват AXIS Companion приложение за Windows, Android и iOS, което осигурява безопасен достъп до кадрите от разстояние. Предлага се също така вътрешна IP таблица, използваща приложение за филтриране на IP, за да се намали рискът от бъдещи подобни уязвимости по превантивен начин.