Docker, Inc.

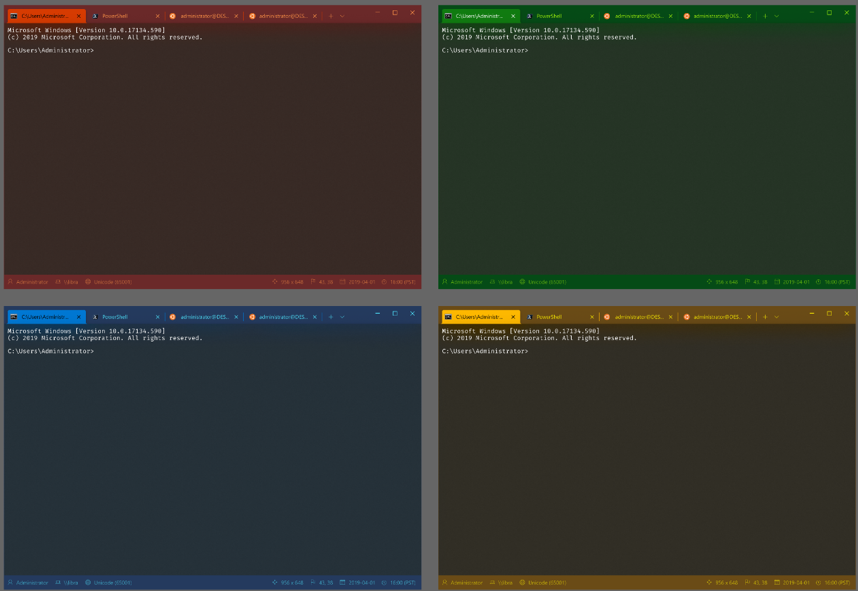

Сега е потвърдено, че екипът на Docker е трябвало да извади 17 различни изображения на контейнери, които са имали опасни задни врати, съхранявани вътре в тях. Тези бекдори са били използвани за инсталиране на неща като хакнат софтуер за копаене на криптовалута и обратни черупки на сървъри за приблизително последната година. Новите изображения на Docker не преминават през какъвто и да е процес на одит на сигурността, така че те бяха изброени в Docker Hub веднага след публикуването им през май 2017 г.

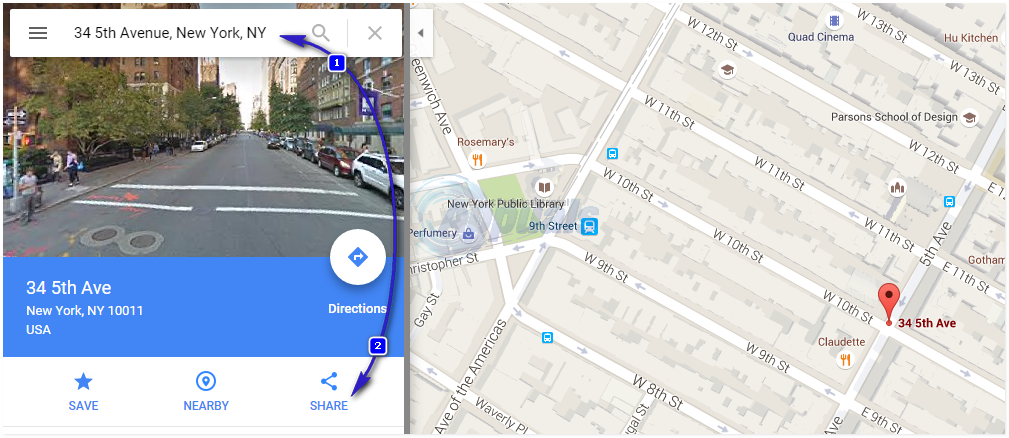

Всички файлове с изображения са качени от едно лице или група, работещи под ръководството на docker123321, което е свързано с регистър, който е бил изчистен на 10 май тази година. Няколко пакета бяха инсталирани над един милион пъти, но това не означава непременно, че всъщност са заразили толкова много машини. Възможно е не всички задни врати някога да са били активирани и потребителите да са ги инсталирали повече от веднъж или да са ги поставяли на различни видове виртуализирани сървъри.

Както Docker, така и Kubernetes, което е приложение за управление на широкомащабни разполагания на изображения на Docker, започнаха да показват нередовни дейности още през септември 2017 г., но изображенията бяха изтеглени сравнително наскоро. Потребителите съобщават за необичайни събития на облачни сървъри, а отчетите са публикувани на GitHub, както и на популярна страница в социалната мрежа.

Експертите по сигурността на Linux твърдят, че в повечето случаи, когато атаките действително са били успешни, тези, които извършват тези атаки, използват замърсените файлове с изображения, за да стартират някаква форма на софтуер XMRig на жертвите на сървъри, за да добият монети на Monero. Това даде възможност на нападателите да добиват Monero на стойност над $ 90 000 в зависимост от текущите обменни курсове.

Някои сървъри към 15 юни все още могат да бъдат компрометирани. Дори ако изцапаните изображения бяха изтрити, нападателите може да са получили някакъв друг начин за манипулиране на сървър. Някои експерти по сигурността препоръчват почистване на сървъри и те стигнаха дотам, че да намекат, че изтеглянето на изображения от DockerHub, без да знаят какво има в тях, може да бъде опасна практика за в бъдеще.

Тези, които само някога са разполагали самоделни изображения в средите на Docker и Kubernetes, не са засегнати. Същото важи и за онези, които някога са използвали само сертифицирани изображения.