Руми ИТ съвети

WPA / WPA2 отдавна е определено като най-сигурната форма на WiFi криптиране. През октомври 2017 г. обаче беше установено, че протоколът WPA2 е уязвим към KRACK атака, за която са създадени техники за смекчаване. Изглежда, че криптирането на безжичната мрежа е атакувано за пореден път, този път с експлоата на уязвимост WPA / WPA2, наречена PMKID.

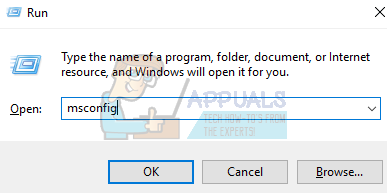

Разработихме нова атака срещу WPA / WPA2. Не е необходим по-пълен 4-посочен запис на ръкостискане. Ето всички подробности и инструменти, от които се нуждаете: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- hashcat (@hashcat) 4 август 2018 г.

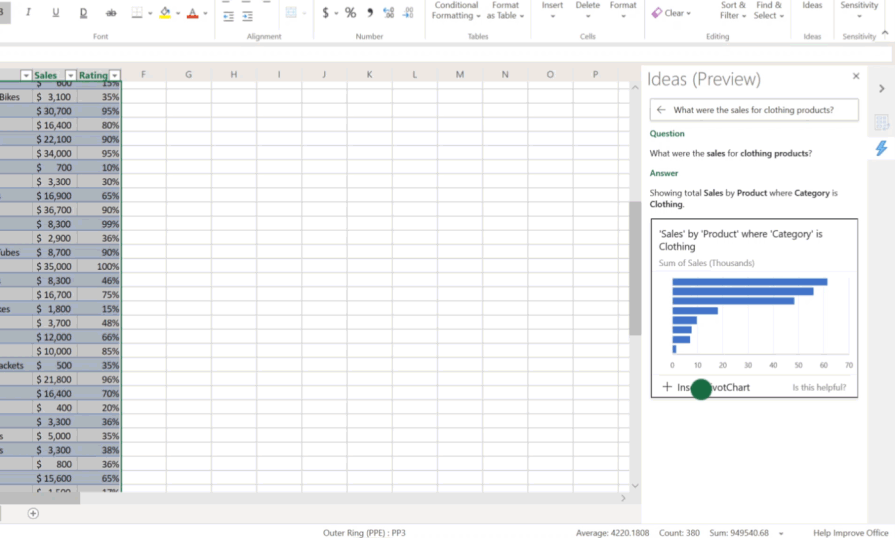

Тази уязвимост беше споделена от акаунт в Twitter (@hashcat), който публикува в туитър изображение на кода, което може да заобиколи изискването за ръчно ръкостискане на EAPOL 4 и да атакува мрежовата връзка. В пост на уебсайта на акаунта разработчиците, които стоят зад експлоата, обясниха, че търсят начини да атакуват стандарта за сигурност WPA3, но са били неуспешни поради протокола за едновременно удостоверяване на равни (SAE). Вместо това обаче те успяха да се натъкнат на тази уязвимост на протокола WPA2.

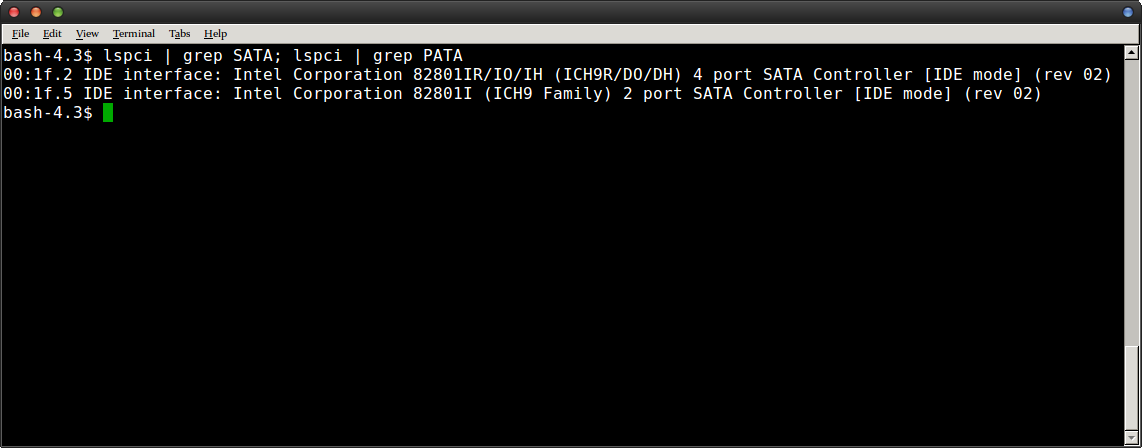

Тази уязвимост се използва в надеждния информационен елемент на мрежовата защита (RSNIE) на един кадър на EAPOL. Той използва HMAC-SHA1 за извличане на PMKID, като ключът е PMK, а неговите данни са конкатенацията на фиксиран низ „Име на PMK“, който включва MAC адресите на точката за достъп и станцията.

Според публикацията на разработчиците за извършване на атаката са необходими три инструмента: hcxdumptool v4.2.0 или по-нова, hcxtools v4.2.0 или по-нова и hashcat v4.2.0 или по-нова. Тази уязвимост позволява на нападателя да комуникира директно с AP. Той заобикаля евентуалното повторно предаване на кадри EAPOL и евентуалното въвеждане на невалидна парола. Атаката също така премахва загубени EAPOL рамки в случай, че потребителят на AP е твърде далеч от нападателя и прави крайните данни да се показват в обикновен шестнадесетично кодиран низ, за разлика от изходните формати като pcap или hccapx.

Кодът и подробностите относно това как кодът работи за използване на тази уязвимост са обяснени в публикацията на разработчиците. Те заявиха, че не са сигурни относно WiFi маршрутизаторите, които тази уязвимост засяга пряко и доколко е ефективна за съответните връзки. Те обаче вярват, че тази уязвимост най-вероятно може да бъде използвана във всички мрежи 802.11i / p / q / r, където са активирани роуминг функции, както е при повечето рутери в наши дни.

За съжаление на потребителите, все още няма техники за смекчаване на тази уязвимост. Той се появи преди няколко часа и няма новини за производители на рутери, които да са уведомявали (или да правят ясно, че са взели).