GrandCrab Ransomware v4.1.2. Malwarebytes Lab

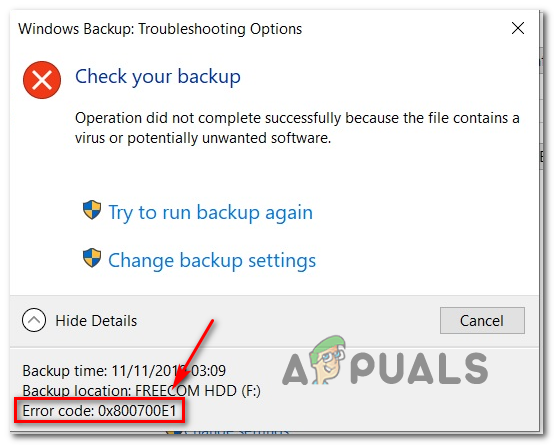

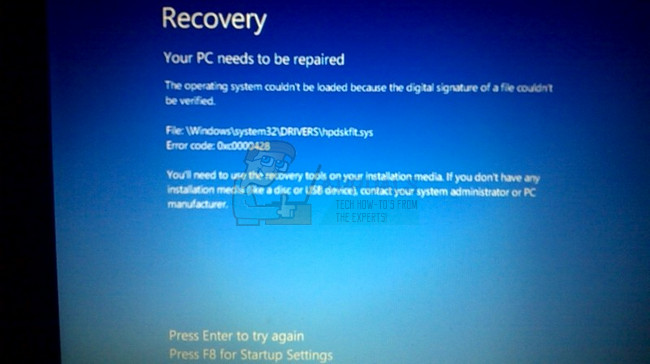

GrandCrab Ransomware се инсталира в хост компютърни системи чрез прикрити онлайн изтегляния, най-често под формата на PDF разписки, и криптира локалните данни на потребителя, като изпълнява своите .gdcb и .crab файлове. Този рансъмуер е най-разпространеният зловреден софтуер от този вид и използва Magnitude Exploit Kit, за да се разпространи в своята плячка. Най-новата версия на GrandCrab Ransomware, версия 4.1.2, беше открита наскоро и преди атаките й да наберат скорост, южнокорейска компания за киберсигурност, AhnLab , е репликирал шестнадесетичния низ, който се изпълнява на компрометирани системи от рансъмуера на GrandCrab 4.1.2 и компанията го е формулирала да съществува в незасегнати системи безвредно, така че когато рансъмуерът влезе в системата и изпълни своя низ, за да го криптира, подлъган да мисли, че компютърът вече е криптиран и компрометиран (предполага се вече заразен) и така рансъмуерът не изпълнява повторно същото криптиране, което би удвоило криптирането и унищожаването на файловете изцяло.

Шестнадесетичният низ, формулиран от AhnLab, създава уникални шестнадесетични идентификатори за своите системи-хостове въз основа на подробностите за самия хост и алгоритъм Salsa20, който се използва заедно. Salsa20 е структуриран поток симетричен шифър с дължина на ключа 32 байта. Наблюдавано е, че този алгоритъм е успешен срещу множество атаки и рядко компрометира своите хост устройства, когато е изложен на злонамерени хакери. Шифърът е разработен от Даниел Дж. Бърнстейн и е предаден на eStream за целите на развитието. Сега се използва в бойния механизъм GrandCrab Ransomware v4.1.2 на AhnLab.

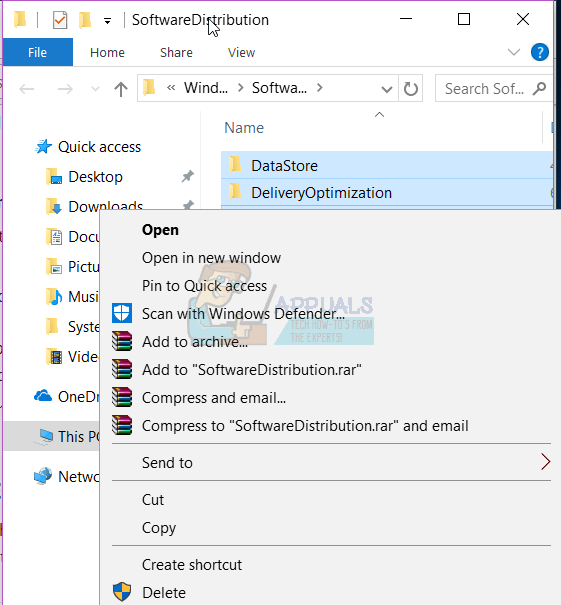

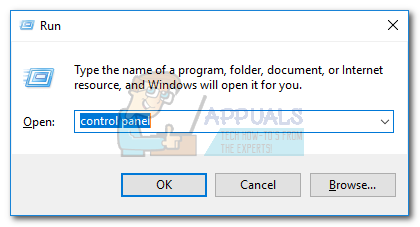

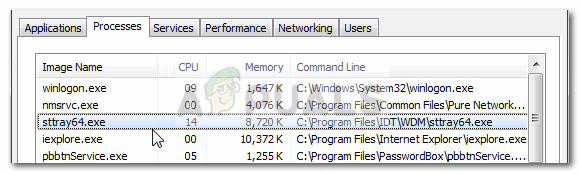

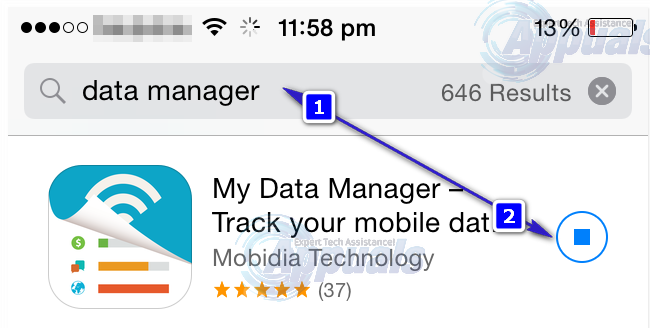

Формулираното приложение за предпазване от GC v4.1.2 запазва неговия [hexadecimal-string] .lock файл на различни места въз основа на операционната система Windows на хоста. В Windows XP приложението се записва в C: Documents and Settings All Users Application Data. В по-новите версии на Windows, Windows 7, 8 и 10 приложението се съхранява в C: ProgramData. На този етап се очаква приложението само да подведе GrandCrab Ransomware v4.1.2. Все още не е подложен на тест срещу по-стари версии на рансъмуера, но мнозина подозират, че ако файловете от по-новото приложение са съчетани с по-стари бойни кодове на рансъмуер, те могат да бъдат доведени до равномерност чрез backporting и да бъдат ефективни при изхвърлянето на атакуваните от по-стари версии на рансъмуера също. За да оцени заплахата, която представлява този рансъмуер, Fortinet публикува подробно изследвания по въпроса и за да се предпази от заплахата, AhnLab направи приложението им достъпно за безплатно изтегляне чрез следните връзки: Връзка 1 & Връзка 2 .