MITMWEB интерфейс. MITMProxy

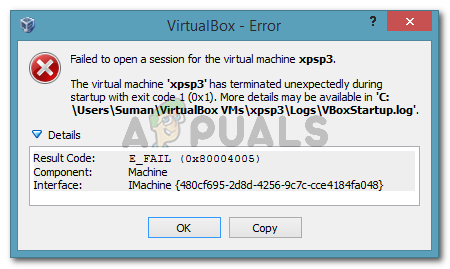

The CVE-2018-14505 етикет е даден на уязвимост, открита в уеб-базирания потребителски интерфейс на Mitmproxy, mitmweb. Първоначално уязвимостта е срещната от Йозеф Гайдушек в Прага, който описва, че липсата на защита срещу повторно свързване на DNS в интерфейса на mitmweb може да доведе до злонамерени уебсайтове, които имат достъп до данни или дистанционно изпълняват произволни скриптове на Python във файловата система, като задават опцията за конфигуриране на скриптове.

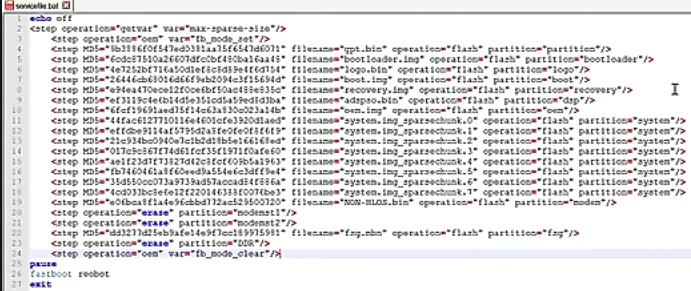

Доказателство за концепцията беше предоставено и от Гайдушек, за да демонстрира евентуален подвиг.

Това доказателство за концепцията се основава на друго тясно свързано родово доказателство за концепцията от Травис Орманди.

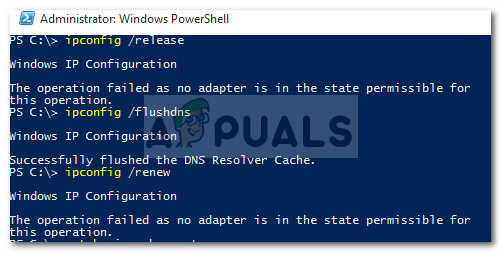

Изглежда, че най-добрият начин да смекчите това незабавно е като направите името на хоста съвпадение '(localhost | d + . D + . D + . D +)', така че потребителите да могат да избегнат повторното свързване на DNS уязвимостта, докато имат достъп mitmweb и от други домакини. По-трайно решение би довело до приемане на решение в стил юпитер, при което уеб интерфейсът ще бъде защитен с парола и ще предава токен за достъп до webbrowser.open повикване. Белият списък, базиран на заглавката на хоста, също може да бъде приложен, за да се постигне същия ефект, позволяващ по подразбиране достъп до localhost или IP адрес. Поддържа ipv6 код за подобряване на защитата срещу повторно свързване на DNS е написан от разработчика на mitmproxy и докторант Максимилиан Хилс в отговор на регистрацията на тази уязвимост с CVE MITER.